Une nouvelle fuite Montre le côté commercial de la Menace APT de la Chine

Une nouvelle fuite de données qui semble provenir de l'une des plus grandes entreprises privées de cybersécurité de Chine donne un rare aperçu du côté commercial des nombreux groupes de piratage parrainés par l'État chinois. Les experts disent que la fuite illustre comment les agences gouvernementales chinoises sous-traitent de plus en plus des campagnes d'espionnage étrangères à l'industrie de la cybersécurité en plein essor et hautement compétitive du pays.

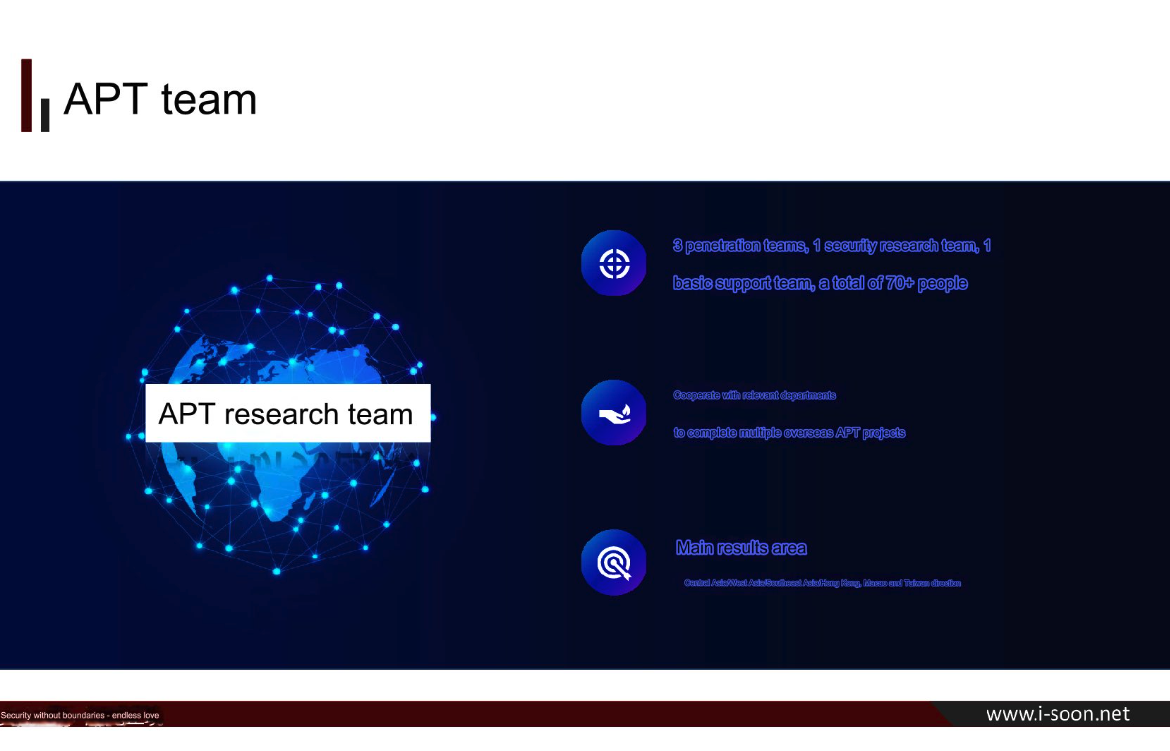

Un jeu de diapositives marketing faisant la promotion des capacités de Menaces persistantes avancées (APT) d'i-SOON.

Une grande cache de plus de 500 documents publié sur GitHub la semaine dernière, indiquez que les enregistrements proviennent de je-BIENTÔT, une entreprise technologique basée à Shanghai qui est peut-être mieux connue pour dispenser des cours de formation à la cybersécurité dans toute la Chine. Mais les documents divulgués, qui incluent des conversations et des images franches d'employés, montrent un aspect moins public de i-SOON, qui initie et soutient fréquemment des campagnes de cyberespionnage commandées par diverses agences gouvernementales chinoises.

Les documents divulgués suggèrent que les employés d'i-SOON étaient responsables d'une série de cyberintrusions pendant de nombreuses années, infiltrant les systèmes gouvernementaux au Royaume-Uni et dans des pays d'Asie. Bien que le cache n'inclue pas de données brutes volées à des cibles de cyberespionnage, il contient de nombreux documents répertoriant le niveau d'accès obtenu et les types de données exposées dans chaque intrusion.

Les experts en sécurité qui ont examiné les données divulguées disent qu'ils pensent que les informations sont légitimes et que i-SOON travaille en étroite collaboration avec le ministère chinois de la Sécurité d'État et l'armée. En 2021, le gouvernement provincial du Sichuan a nommé i-SOON comme l'une des “30 meilleures entreprises de sécurité de l'information".”

"La fuite fournit certains des détails les plus concrets vus publiquement à ce jour, révélant la nature mature de l'écosystème de cyberespionnage de la Chine"” dit Tout à propos de Dakota Cary, un consultant axé sur la Chine dans la firme de sécurité SentinélOne. "Cela montre explicitement comment les exigences de ciblage du gouvernement stimulent un marché concurrentiel de pirates informatiques indépendants pour compte d'autrui.”

Je suis Danowski est une ancienne analyste du renseignement et experte en Chine qui écrit maintenant sur ses recherches dans une publication Substack intitulée Natto Thoughts. Danowski a déclaré qu'i-SOON avait atteint la classification de secret la plus élevée qu'une entreprise non publique puisse recevoir, ce qui la qualifie pour mener des recherches et développements classifiés liés à la sécurité de l'État.

la page Web “services aux entreprises " d'i-SOON indique que les offres de la société incluent la sécurité publique, la lutte contre la fraude, la criminalistique blockchain, les solutions de sécurité d'entreprise et la formation. Danowski a déclaré qu'en 2013, i-SOON avait créé un département de recherche sur le développement de nouvelles méthodes de pénétration du réseau APT.

APT signifie Advanced Persistent Threat, un terme qui fait généralement référence aux groupes de piratage parrainés par l'État. En effet, parmi les documents apparemment divulgués par i-SOON, il y a une diapositive d'argumentaire de vente soulignant hardiment les prouesses de piratage de “l'équipe de recherche APT” de l'entreprise (voir capture d'écran ci-dessus).

Wu Haibo, PDG d'i-SOON, en 2011. Image: nattothoughts.substack.com.

Les documents divulgués comprenaient une longue conversation entre les fondateurs de l'entreprise, qui discutaient à plusieurs reprises des ventes en baisse et de la nécessité de sécuriser davantage d'employés et de contrats gouvernementaux. Danowski a déclaré que le PDG de i-SOON, Wu Haibo ("Shutdown" dans les discussions divulguées) est un hacker rouge de première génération bien connu ou” Honker", et l'un des premiers membres de l'Armée Verte — le tout premier groupe d'hacktivistes chinois fondé en 1997. M. Haibo n'a pas encore répondu à une demande de commentaires.

En octobre 2023, Danowski détaillé comment i-SOON s'est retrouvé impliqué dans un différend contractuel de développement de logiciels lorsqu'il a été poursuivi par une société chinoise de cybersécurité concurrente appelée Chengdu 404, Chine. En septembre 2021, le Département de la Justice des États-Unis actes d'accusation non scellés contre plusieurs employés de Chengdu 404, accusant l'entreprise d'être une façade qui cachait plus d'une décennie d'intrusions informatiques attribuées à un groupe d'acteurs de la menace connu sous le nom de “APT 41.”

Danowski a déclaré que l'existence de ce différend juridique suggère que Chengdu 404 et i-SOON ont ou ont eu à un moment donné une relation d'affaires, et qu'une entreprise a probablement servi de sous-traitant à l'autre pour des campagnes spécifiques de cyberespionnage.

“D'après ce dont ils parlent, nous pouvons voir qu'il s'agit d'une industrie très compétitive, où les entreprises de cet espace braconnent constamment les employés et les outils des autres”, a déclaré Danowski. “L'industrie de l'infosec essaie toujours de distinguer [le travail] d'un groupe APT d'un autre. Mais ça devient de plus en plus difficile à faire.”

On ne sait toujours pas si le travail de i-SOON lui a valu une désignation APT unique. Mais Est-ce que Thomas, un chercheur en cyber threat Intelligence chez Equinix, a trouvé une adresse Internet dans les données divulguées qui correspond à un domaine signalé dans un rapport du Citizen Lab 2019 à propos des exploits de téléphonie mobile en un clic qui étaient utilisés pour cibler des groupes au Tibet. Le rapport de 2019 faisait référence à l'acteur menaçant à l'origine de ces attaques en tant que groupe APT appelé Carpe Empoisonnée.

Plusieurs images et enregistrements de discussion dans la fuite de données suggèrent que les clients d'i-SOON donnaient périodiquement à l'entreprise une liste de cibles qu'ils voulaient infiltrer, mais parfois les employés confondaient les instructions. Une capture d'écran montre une conversation dans laquelle un employé dit à son patron qu'il vient de pirater l'une des universités de sa dernière liste, pour se faire dire que la victime en question n'était pas réellement répertoriée comme une cible souhaitée.

Les discussions divulguées montrent que i-SOON a continuellement essayé de recruter de nouveaux talents en organisant une série de compétitions de piratage à travers la Chine. Il a également effectué des œuvres caritatives et a cherché à mobiliser les employés et à maintenir le moral avec divers événements de consolidation d'équipe.

Cependant, les discussions incluent de multiples conversations entre des employés compatissants pendant de longues heures et des bas salaires. Le ton général des discussions indique que le moral des employés était assez bas et que l'environnement de travail était assez toxique. Dans plusieurs des conversations, les employés d'i-SOON discutent ouvertement avec leurs patrons du montant d'argent qu'ils viennent de perdre en jouant en ligne avec leur téléphone portable au travail.

Danowski pense que les données i-SOON ont probablement été divulguées par l'un de ces employés mécontents.

“Cela a été publié le premier jour ouvrable après le Nouvel An chinois”, a déclaré Danowski. "Certainement celui qui a fait cela l'a planifié, car vous ne pouvez pas obtenir toutes ces informations en même temps.”

Cary de SentinelOne a déclaré qu'il était arrivé à la même conclusion, notant que le compte Protonmail lié au profil GitHub qui publiait les enregistrements avait été enregistré un mois avant la fuite, le 15 janvier 2024.

La Chine tant vantée Grand Pare-Feu non seulement le gouvernement contrôle et limite ce à quoi les citoyens peuvent accéder en ligne, mais cet appareil d'espionnage distribué permet aux autorités d'empêcher les données sur les citoyens et les entreprises chinois de quitter le pays.

En conséquence, la Chine jouit d'une asymétrie d'information remarquable vis-à-vis de pratiquement tous les autres pays industrialisés. C'est pourquoi cette fuite de données apparente d'i-SOON est une découverte si rare pour les chercheurs en sécurité occidentaux.

” J'étais tellement excité de voir ça", a déclaré Cary. "Chaque jour, j'espère des fuites de données en provenance de Chine.”

Cette asymétrie d'information est au cœur des objectifs de cyberguerre du gouvernement chinois, selon une analyse 2023 par Recherche sur les Marges effectué pour le compte du Agence des Projets de Recherche Avancée de la Défense (DARPA).

“Dans le domaine de la cyberguerre, les gouvernements occidentaux considèrent le cyberespace comme un " cinquième domaine’ de la guerre”, a observé l'étude de Marge. "Les Chinois, cependant, considèrent le cyberespace dans le contexte plus large de l'espace de l'information. L'objectif ultime n'est pas le "contrôle" du cyberespace, mais le contrôle de l'information, une vision qui domine les cyberopérations chinoises.”

La Stratégie Nationale de Cybersécurité émis par la Maison Blanche l'année dernière distingue la Chine comme la plus grande cybermenace pour les intérêts américains. Bien que le gouvernement des États-Unis sous-traite certains aspects de ses cyberopérations à des entreprises du secteur privé, il ne suit pas l'exemple de la Chine en promouvant le vol massif de secrets d'État et d'entreprise au profit commercial de ses propres industries privées.

David Aitel, Président, co-auteur du rapport de recherche sur les marges et ancien informaticien à la Agence de Sécurité Nationale des États-Unis, a déclaré qu'il était agréable de voir que les entreprises chinoises de cybersécurité doivent faire face aux mêmes maux de tête contractuels auxquels sont confrontées les entreprises américaines qui cherchent à travailler avec le gouvernement fédéral.

“Cette fuite montre simplement qu'il y a des couches d'entrepreneurs tout en bas”, a déclaré Aitel. “C'est assez amusant d'en voir la version chinoise.”

>>Plus