Diez Años Después, Nuevas Pistas en la Brecha de Target

El Dic. 18, 2013, KrebsOnSecurity dio la noticia ese gigante minorista estadounidense Objetivo estaba luchando contra una intrusión informática de gran alcance que comprometió más de 40 millones de tarjetas de pago de clientes durante el mes anterior. El malware utilizado en la infracción de Destino incluía la cadena de texto "Rescatador, "que también fue el mango elegido por el ciberdelincuente que vendía todas las tarjetas robadas a los clientes objetivo. Diez años después, KrebsOnSecurity ha descubierto nuevas pistas sobre la identidad real de Rescator.

Rescator, anunciando un nuevo lote de tarjetas robadas en una violación de 2014 en P. F. Chang's.

Poco después de revelar la historia de Target, KrebsOnSecurity reportado ese Rescatista parecía ser un hacker de Ucrania. Los esfuerzos para confirmar mis informes con esa persona terminaron cuando se negaron a responder preguntas, y después de que me negué a aceptar un soborno de0 10,000 para no publicar mi historia.

Ese informe se basó en pistas de un foro ruso de delitos cibernéticos temprano en el que un pirata informático llamado Rescator, que usaba la misma imagen de perfil que Rescator se sabía que usaba en otros foros, afirmó haber sido originalmente conocido como "Helkern", el apodo elegido por el administrador de un foro de delitos cibernéticos llamado Darklife.

KrebsOnSecurity comenzó a revisar la investigación sobre la identidad de Rescator en la vida real en 2018, después de que Departamento de Justicia de los EE. UU. abrió una acusación que nombró a un hombre ucraniano diferente como Helkern.

Puede ser útil recapitular primero por qué se cree que Rescator está tan estrechamente vinculado a la infracción objetivo. Para empezar, la cadena de texto "Rescator" se encontró en algunos de los malware utilizado en la infracción objetivo. Los investigadores determinarían más tarde que una variante del malware utilizado en la infracción de destino se utilizó en 2014 para roba 56 millones de tarjetas de pago desde Depósito en Casa clientes. Y una vez más, las tarjetas robadas en la violación de Home Depot se vendieron exclusivamente en las tiendas Rescator.

El Nov. El 25 de febrero de 2013, dos días antes de que Target dijera que la violación comenzó oficialmente, Rescator pudo verse en mensajes instantáneos contratando a otro miembro del foro para verificar 400.000 tarjetas de pago que Rescator afirmó que habían sido robadas recientemente.

Para la primera semana de diciembre de 2013, la tienda en línea de Rescator — rescatador[.] la - vendía más de seis millones de registros de tarjetas de pago robados a clientes objetivo. Antes de la violación de Target, Rescator había vendido principalmente lotes mucho más pequeños de datos robados de tarjetas e identidad, y el sitio web permitía a los ciberdelincuentes automatizar el envío de transferencias bancarias fraudulentas a mulas de dinero con sede en Lviv, Ucrania.

Finalmente, hay algunos honor entre ladrones, y en el mercado de datos robados de tarjetas de pago, se considera de mala calidad anunciar un lote de tarjetas como "suyas" si simplemente está revendiendo tarjetas que le vendió un proveedor externo de tarjetas o un ladrón. Cuando los vendedores serios de tiendas de tarjetas de pago robadas desean comunicar que un lote de tarjetas es exclusivamente obra suya o de su equipo inmediato, se refieren a él como " nuestra base."Y Rescator dejó bastante claro en sus anuncios que estos millones de tarjetas se obtuvieron de primera mano.

RETROSPECTIVA

Las nuevas pistas sobre la identidad de Rescator se enfocaron cuando revisé los informes sobre una historia de abril de 2013 aquí que identificó al autor del troyano OSX Flashback, una cepa temprana de malware que rápidamente se extendió a más de 650.000 computadoras Mac en todo el mundo en 2012.

Esa historia sobre el autor del Flashback fue posible porque una fuente había obtenido una cookie de autenticación del navegador web para un miembro fundador de un foro ruso sobre delitos cibernéticos llamado BlackSEO. Cualquiera que posea esa cookie podría navegar por el foro BlackSEO solo por invitación y leer los mensajes privados del usuario sin tener que iniciar sesión.

BlackSEO.com El miembro VIP "Mavook" le dice al administrador del foro Ika en un mensaje privado que él es el autor del Flashback.

El propietario legítimo de esa cookie de usuario de BlackSEO se conocía con el apodo Ika, y los mensajes privados de Ika en el foro mostraban que era amigo cercano del autor del Flashback. En ese momento, Ika también era la administradora de Pustota[.] pw - un foro ruso estrechamente vigilado que contaba entre sus miembros con algunos de los spammers y escritores de malware más exitosos y establecidos del mundo.

Durante muchos años, Ika ocupó un puesto clave en uno de los proveedores de servicios de Internet más grandes de Rusia, y su reputación (en su mayoría brillante) como proveedor confiable de alojamiento web para la comunidad rusa del cibercrimen le dio un conocimiento enciclopédico sobre casi todos los actores importantes en ese escena en ese momento.

La historia sobre el autor del Flashback presentaba capturas de pantalla redactadas que fueron tomadas de la cuenta BlackSEO de Ika (ver imagen arriba). El día después de que se publicara esa historia, Ika publicó un discurso de despedida a sus compañeros, expresando conmoción y desconcierto por el aparente compromiso de su cuenta de BlackSEO.

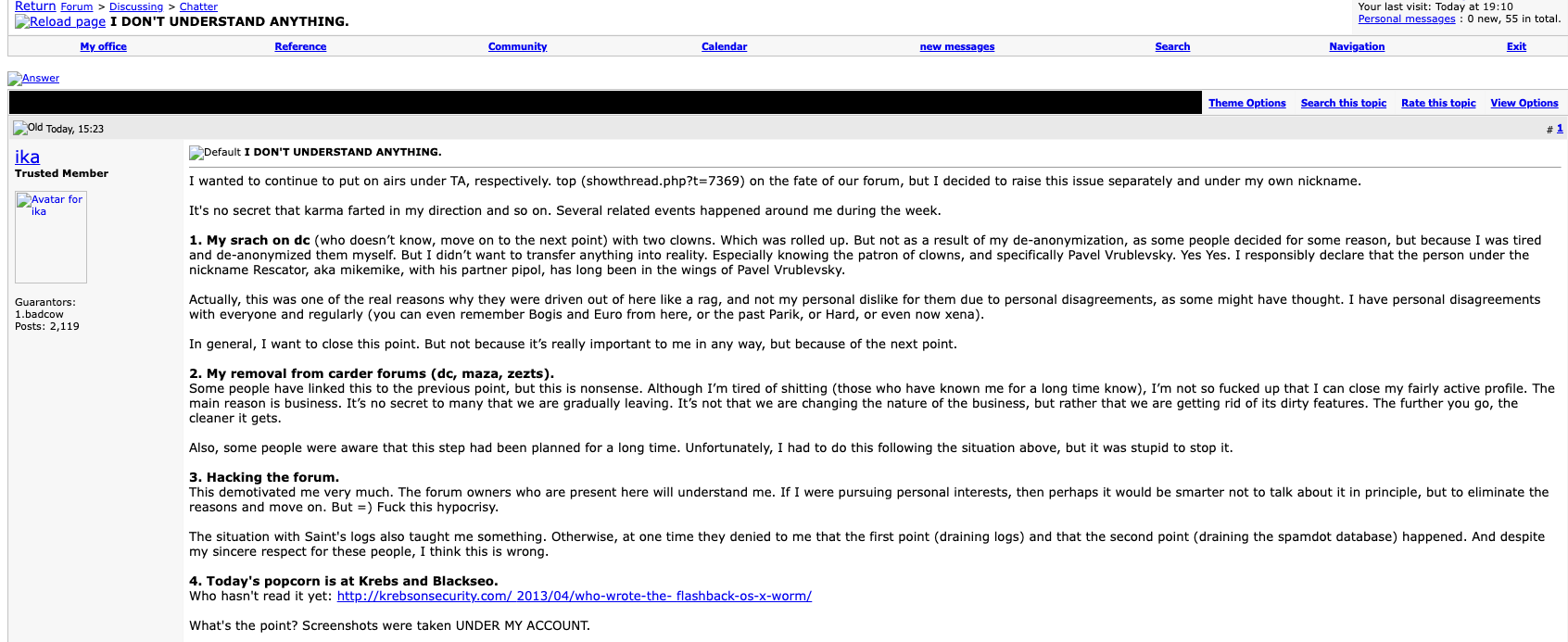

En una extensa publicación del 4 de abril de 2013 titulada "NO ENTIENDO NADA", Ika les dijo a los miembros del foro de Pustota que estaba tan asustado por los eventos recientes que estaba cerrando el foro y abandonando por completo el negocio del cibercrimen. Ika contó cómo la historia del Flashback había llegado la misma semana en que los ciberdelincuentes rivales intentaron "doxearlo" (su dox nombró al individuo equivocado, pero incluyó algunas de las identidades más protegidas de Ika).

"No es ningún secreto que el karma se tiró un pedo en mi dirección", dijo Ika al comienzo de su publicación. Sin que Ika lo supiera en ese momento, su foro de Pustota también había sido completamente pirateado esa semana, y una copia de su base de datos compartida con este autor.

Una versión traducida por Google de la publicación de despedida de Ika, el administrador de Pustota, un foro de cibercrimen en ruso centrado en botnets y spam. Haga clic para ampliar.

Ika dijo que las dos personas que intentaron matarlo lo hicieron en un foro en ruso aún más reservado — Conexión directa[.] ws, quizás la comunidad rusa de cibercrimen más exclusiva jamás creada. Los nuevos solicitantes de este foro tuvieron que pagar un depósito no reembolsable y recibir vales de tres ciberdelincuentes establecidos que ya estaban en el foro. Incluso si uno lograba robar (o adivinar) la contraseña de conexión directa de un usuario, no se podía acceder a la página de inicio de sesión a menos que el visitante también poseyera un certificado especial del navegador que el administrador del foro solo entregaba a los miembros aprobados.

En términos inequívocos, Ika declaró que Rescator se llamaba así MikeMike en DirectConnection:

"No quería llevar nada de esto a la vida real. Especialmente porque conocía al patrón de los payasos, específicamente Pavel Vrublevsky. Sí, afirmo con confianza que el hombre con el apodo Rescator, también conocido como MikeMike, con su pareja Pipol han sido títeres de Pavel Vrublevsky durante mucho tiempo.”

Pavel Vrublevsky es un ciberdelincuente convicto que se hizo famoso como director ejecutivo de la empresa rusa de pagos electrónicos ChronoPay, que se especializó en facilitar pagos en línea para una variedad de negocios de "alto riesgo", incluidos juegos de azar, archivos Mp3 pirateados, software antivirus falso y píldoras de" mejora masculina".

Como se detalla en mi libro de 2014 Nación Spam, Vrublevsky dirigió no tan secretamente un programa de spam de afiliados de farmacias llamado Rx-Promoción, que spammers pagados y creadores de virus para enviar decenas de miles de millones de correos electrónicos basura que anuncian Viagra genérico y productos farmacéuticos controlados como medicamentos para aliviar el dolor. Gran parte de mis informes sobre el imperio del cibercrimen de Vrublevsky provinieron de varios años de correos electrónicos y documentos internos de ChronoPay que se filtraron en línea en 2010 y 2011.

Foto de perfil de Facebook de Pavel Vrublevsky.

ZAXVATMIRA

En 2014, KrebsOnSecurity se enteró por una fuente confiable cercana a la investigación de la violación de Target que el usuario MikeMike en DirectConnection, la misma cuenta que Ika dijo que pertenecía a Rescator, usó la dirección de correo electrónico "zaxvatmira@gmail.com.”

En ese momento, KrebsOnSecurity no pudo conectar esa dirección de correo electrónico con nada ni con nadie. Sin embargo, una búsqueda reciente en zaxvatmira@gmail.com en el servicio de seguimiento de infracciones Inteligencia Constella devuelve solo un resultado: Una cuenta creada en noviembre de 2010 en el sitio searchengines[.] ru debajo del mango "r-fac1.”

Una búsqueda de "r-fac1" en una empresa de ciberinteligencia Procesador Intel 471 reveló que la publicación introductoria de este usuario en searchengines[.] ru anunciado musictransferonline[.] com, un programa de afiliados que pagaba a las personas para atraer tráfico a sitios que vendían archivos de música pirateados por centavos cada uno.

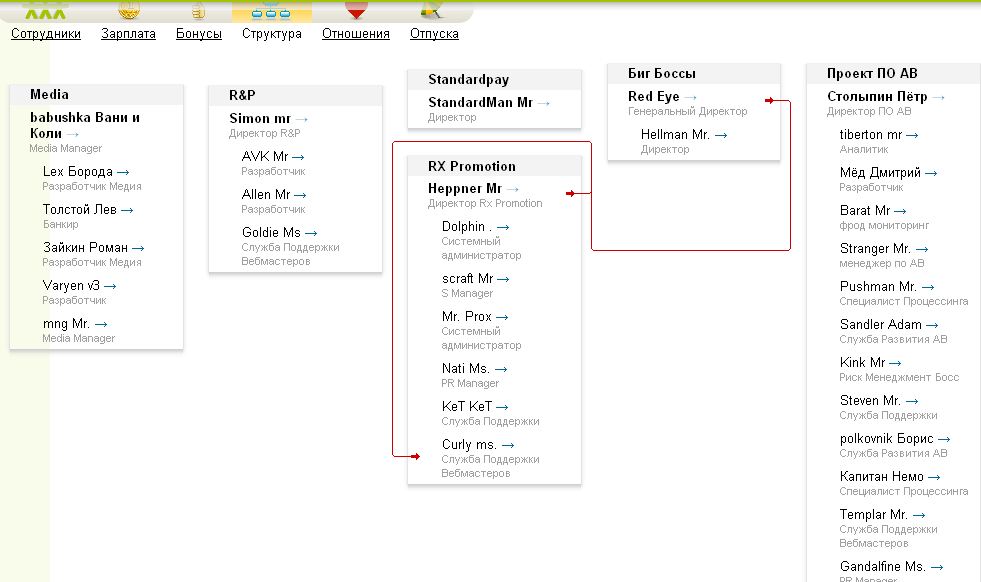

Según los correos electrónicos filtrados de ChronoPay de 2010, ChronoPay registró y pagó este dominio. Esas misivas también muestran que en agosto de 2010 Vrublevsky autorizó un pago de ~ ~ 1,200 por una licencia multiusuario de un servicio de Intranet llamado MegaPlan.

ChronoPay utilizó el servicio MegaPlan para ayudar a administrar los proyectos en expansión a los que Vrublevsky se refirió internamente como sus operaciones de procesamiento de pagos "negros", incluidas píldoras pirateadas, pornografía, Mp3 y productos antivirus falsos. Los empleados de ChronoPay utilizaron sus cuentas de MegaPlan para rastrear disputas de pago, volúmenes de pedidos y asociaciones publicitarias para estos programas de alto riesgo.

Tomando prestada una página de la película de Quentin Tarantino Perros Reservoir, los empleados adoptaron apodos como "Sr. Torcedura", "Sr. Heppner" y "Sra. Nati"."Sin embargo, en una falla clásica de seguridad operativa, a muchos de estos empleados se les reenviaron automáticamente los mensajes de su cuenta MegaPlan a sus cuentas de correo electrónico ChronoPay reales.

Una captura de pantalla del organigrama del sistema de intranet MegaPlan de ChronoPay.

Cuando se filtraron los correos electrónicos internos de ChronoPay en 2010, el nombre de usuario y la contraseña de su suscripción a MegaPlan aún funcionaban y eran válidos. Un directorio de usuarios interno para esa suscripción incluía la dirección de correo electrónico personal (no ChronoPay) vinculada al apodo de Megaplan de cada empleado. Esa lista del directorio decía que la dirección de correo electrónico zaxvatmira@gmail.com fue asignado al jefe de la Medios/ Mp3 división de ChronoPay, representada en la parte superior izquierda del organigrama anterior como "Babushka Vani y Koli.”

[Nota del autor: Inicialmente pasé por alto la presencia de la dirección de correo electrónico zaxvatmira@gmail.com en mis notas porque no aparecía en las búsquedas de texto de mis correos electrónicos, archivos o mensajes guardados. Lo redescubrí recientemente cuando una búsqueda de texto de zaxvatmira@gmail.com en mi Mac encontré la dirección en una captura de pantalla de la interfaz ChronoPay MegaPlan.]

El apodo dos peldaños por debajo de "Babushka" en el organigrama de ChronoPay es "Lev Tolstoi, "que mostró el servicio MegaPlan fue elegido por alguien que usó la dirección de correo electrónico v.zhabukin@freefrog-co-ru.

Los correos electrónicos de ChronoPay muestran que esta dirección de correo electrónico de Freefrog pertenece a un Vasily Borisovich Zhabykin de Moscú. El sitio web ruso de seguimiento de empresas rusprofile[.] ru informa que Zhabykin es o era el supervisor o propietario de tres organizaciones rusas, incluida una llamada Punto Caliente de JSC.

[Nota del autor: La palabra "babushka" significa "abuela" en ruso, y podría ser que este apodo sea un guiño a la esposa del CEO de ChronoPay, Vera. Los correos electrónicos filtrados de ChronoPay muestran que Vera Vrublevsky administraba un grupo de piratas informáticos que trabajaban con su división de medios y, al menos nominalmente, estaba a cargo de los proyectos de MP3 de ChronoPay. De hecho, en los mensajes expuestos por la caché de correo electrónico ChronoPay filtrada, Zhabykin declaró que estaba "directamente subordinado" a la Sra. Vrublevsky].

PUNTO DE ACCESO A LA CIBERDELINCUENCIA

JSC Hot Spot es interesante porque su cofundador es otro empleado de ChronoPay: 37 años Mikhail "Mike" Shefel. A Perfil de Facebook de Mr. Shefel dice que es o fue vicepresidente de sistemas de pago en ChronoPay. Sin embargo, la última actualización de ese perfil es de 2018, cuando Shefel parece haber cambiado legalmente su apellido.

Archive.org muestra el sitio web de ese Punto Caliente — myhotspot[.] ru - vendió una variedad de servicios de consultoría, incluidas evaluaciones de seguridad de TI, auditorías de códigos y sistemas y marketing por correo electrónico. El archivo más antiguo registrado del sitio web Hot Spot enumeraba a tres clientes en su página de inicio, incluidos ChronoPay y Freefrog.

Los correos electrónicos internos de ChronoPay muestran que Freefrog fue uno de sus proyectos de inversión que facilitó la venta de archivos Mp3 pirateados. Perfil Rusprofile[.] ru informa que el nombre oficial de la empresa Freefrog — JSC Freefrog - está constituida por una entidad escasamente documentada con sede en las Seychelles llamada Impex Consulting Ltd., y no está claro quiénes son sus verdaderos dueños.

Sin embargo, una búsqueda en DomainTools.com en el número de teléfono que aparece en la página de inicio de myhotspot[.] ru (74957809554) revela que ese número está asociado con ocho nombres de dominio.

Seis de esos dominios son alguna variación de FreeFrog. Otro dominio registrado para ese número de teléfono es bothunter[.] yo, que incluía un crédito de derechos de autor a " Hot Spot 2011."En la convención anual de TI de la Semana Rusa de Internet en Moscú en 2012, el Sr. Shefel dio una breve presentación sobre bothunter, que describió como un servicio que diseñó para identificar cuentas no auténticas (bot) en las redes sociales rusas.

Curiosamente, una de las primeras publicaciones de r-fac1 en Searchengines[.] ru un año antes vio a este usuario solicitando ayuda de otros miembros que tenían acceso a un gran número de cuentas de redes sociales pirateadas. R-fac1 les dijo a los miembros del foro que solo buscaba usar esas cuentas para publicar enlaces y comentarios inofensivos para los seguidores de los perfiles pirateados, y su publicación sugirió que estaba probando algo.

"Buenas tardes", escribió r-fac1 el dic. 20, 2010. "Estoy buscando personas con sus propias cuentas no registradas recientemente en foros, (excepto para búsquedas) Redes sociales, Twitter, blogs, sus sitios web. Tareas, dependiendo de sus cuentas, publique texto y un enlace, a veces solo un enlace. La mayoría de las veces el tema es charla, relajación, discusión. Publicando mis enlaces en tus perfiles, en tus muros. Una oferta separada para personas con un gran conjunto de contactos en mensajería instantánea para intentar utilizar el marketing viral.”

Ni el Sr. Shefel ni el Sr. Zhabykin respondieron a las solicitudes de comentarios.

¿DÓNDE ESTÁN AHORA?

Zhabykin pronto pasó a empresas más grandes, cofundando un intercambio de criptomonedas con sede en el centro financiero de Moscú llamado Suex. En septiembre de 2021, Suex obtuvo la distinción de convertirse en la primera empresa de criptomonedas en ser sancionado por el Departamento del Tesoro de los EE. UU., lo que bloqueó efectivamente a Suex del sistema financiero global. El Tesoro alegó que Suex ayudó a procesar millones en transacciones delictivas, incluido el producto de numerosos ataques de ransomware.

"No entiendo cómo me mezclé en esto", Zhabykin dicho El New York Times en 2021. Zhabykin dijo que Suex, que está registrada en la República Checa, fue en su mayoría un fracaso y había realizado solo media docena de transacciones desde 2019.

El servicio ruso de seguimiento de empresas Rusprofile dice que Zhabykin también es propietario de una empresa con sede en el Reino Unido llamada Viaje con local; el sitio web de la compañía dice que se especializa en organizar excursiones para deportes extremos, como snowboard, esquí, surf y parasailing. Las imágenes de la página de Facebook RideWithLocal muestran helicópteros arrojando snowboarders y esquiadores sobre algunas montañas bastante empinadas.

Una captura de pantalla de la página de Facebook de RideWithLocal.

Constella Intelligence encontró una copia en caché de un perfil de LinkedIn ahora eliminado para el Sr. Zhabykin, quien se describió a sí mismo como un " especialista y mentor de sporttech/fintech.”

"Creo productos y servicios en todo el mundo, centrándome en la innovación y los desafíos globales", decía su perfil de LinkedIn. "Comencé mi carrera en 2002 y desde entonces trabajé en Moscú, diferentes regiones de Rusia, incluida Siberia y en Finlandia, Brasil, Reino Unido, Sri Lanka. Durante los últimos 15 años contribuí a muchos productos increíbles en las siguientes industrias: deportes, ecología, tecnología deportiva, tecnología de aletas, pagos electrónicos, big data, telecomunicaciones, industria de pulpa y papel, procesamiento de madera y viajes. Mis especialidades son el desarrollo de productos, Tutoría, Estrategia y Desarrollo de negocios.”

Rusprofile informa que Mikhail Borisovich Shefel está asociado con al menos ocho empresas actuales o desaparecidas en Rusia, incluidas Dengi IM (Dinero IM), Capital de Internet, Abogado de Internet, Internet 2, Zao Hot Spot, y (mi favorito personal) una entidad incorporada en 2021 llamada "Todo el Dinero del Mundo.”

Constella Intelligence encontró varios documentos oficiales del Sr. Shefel que provenían de registros telefónicos, automotrices y de residencia rusos pirateados. Indican que el Sr. Shefel es el titular de un Porsche Cayenne negro (Matrícula:X537SR197) y un Mercedes (Matrícula: P003PX90). Esos registros de vehículos muestran que el Sr. Shefel nació el 28 de mayo de 1986.

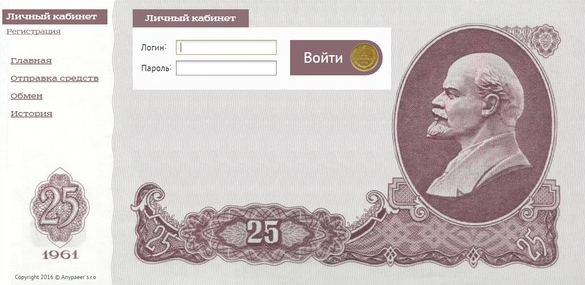

Rusprofile revela que en algún momento cerca de fines de 2018, Shefel cambió su apellido a Lenin. DomainTools informa que en 2018, la empresa del Sr. Shefel, Internet 2 LLC, registró el nombre de dominio Lenin[.] yo. Este servicio ahora desaparecido vendía billetes físicos en rublos de la era de la URSS que llevaban la imagen de Vladimir Lenin, el padre fundador de la Unión Soviética.

Mientras tanto, Pavel Vrublevsky permanece encarcelado en Rusia, a la espera de juicio el cargos por fraude cobrados contra el CEO de la compañía de pagos en marzo de 2022. Las autoridades alegan que Vrublevsky operaba varios esquemas de pago fraudulentos basados en SMS. También acusaron a Vrublevsky de facilitar el lavado de dinero para Hidra, el mayor mercado ruso de redes oscuras. Hydra traficaba con drogas ilegales y servicios financieros, incluida la venta de criptomonedas para el lavado de dinero, servicios de intercambio entre criptomonedas y rublos rusos, y la venta de documentos falsificados y servicios de piratería informática.

En 2013, Vrublevsky fue sentenciado a 2,5 años en una colonia penal rusa por convencer a uno de sus principales spammers y botmasters de lanzar un ataque distribuido de denegación de servicio (DDoS) contra un competidor de ChronoPay que cerró el sistema de venta de boletos de la aerolínea estatal Aeroflot.

Tras su liberación, Vrublevsky comenzó a trabajar en una nueva plataforma de pagos digitales con sede en Hong Kong llamada HPay Ltd (también conocida como Hong Kong Processing Corporation). HPay parece haber tenido una gran cantidad de clientes que ejecutaban esquemas que engañaban a las personas con loterías falsas y concursos de premios.

KrebsOnSecurity solicitó comentarios sobre esta investigación del Oficina Federal de Investigaciones (FBI) y el Servicio Secreto de EE. UU., los cuales han estado involucrados en la investigación de infracciones de Target a lo largo de los años. El Servicio Secreto declinó confirmar o disputar ninguno de los hallazgos, pero dijo que todavía está interesado en saber de alguien que pueda tener más información.

"El Servicio Secreto de Estados Unidos no hace comentarios sobre ninguna investigación abierta y no confirmará ni negará la exactitud de ningún informe relacionado con una conducta criminal", dijo la agencia en una declaración escrita. "Sin embargo, si tiene alguna información relacionada con los temas mencionados en este artículo, comuníquese con el Servicio Secreto de EE. UU. al mostwanted@usss.dhs.gov. El Servicio Secreto paga una recompensa por información que conduzca al arresto de ciberdelincuentes.”

>>Más