¿Quién está Detrás de la Estafa de Correo Postal de DomainNetworks?

Si alguna vez ha tenido un nombre de dominio, es muy probable que en algún momento haya recibido una carta por correo postal que parece ser una factura por un dominio o servicios relacionados con el sitio web. En realidad, estas misivas engañosas intentan engañar a las personas para que paguen por servicios inútiles que nunca ordenaron, no necesitan y probablemente nunca recibirán. Aquí hay un vistazo a la encarnación más reciente de esta estafa — Redes de dominios - y algunas pistas sobre quién puede estar detrás.

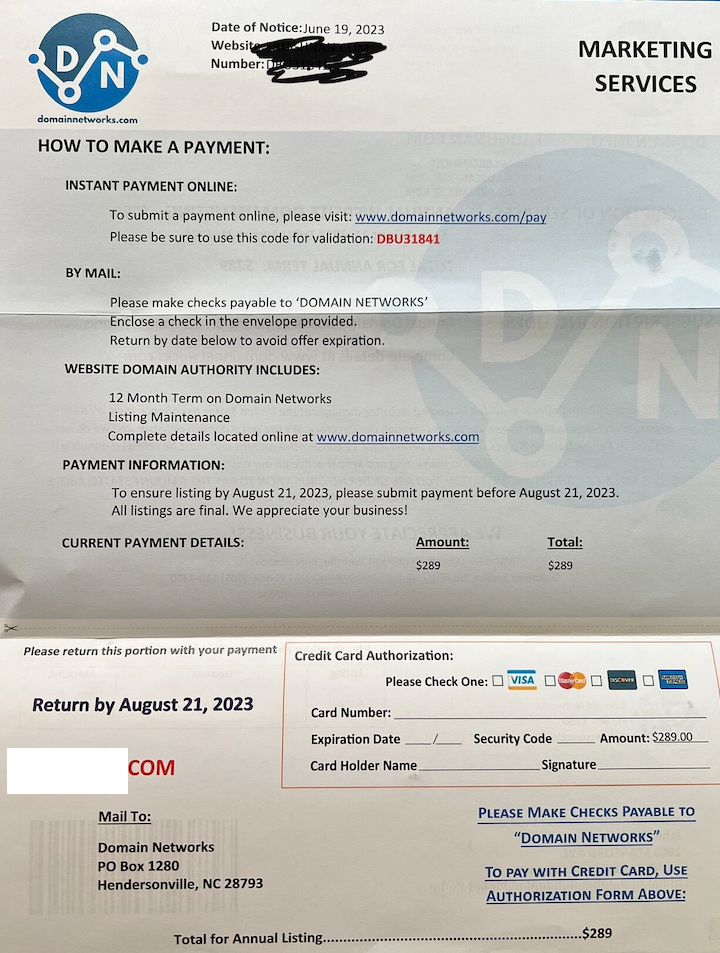

El remitente de DomainNetworks puede hacer referencia a un dominio que está o estuvo registrado en algún momento con su nombre y dirección. Aunque la carta incluye las palabras "servicios de marketing" en la esquina superior derecha, el resto de la misiva está diseñada engañosamente para que parezca una factura por servicios ya prestados.

DomainNetworks afirma que publicar su dominio con sus servicios de promoción resultará en un mayor tráfico a su sitio. Esta es una afirmación dudosa para una compañía que parece ser una fabricación completa, como veremos en un momento. Pero afortunadamente, los propietarios de esta empresa no fueron tan difíciles de rastrear.

El sitio web Redes de dominio[.] com dice que es una empresa con un apartado de correos en Hendersonville, Carolina del Norte, y otra dirección en Santa Fe, Nuevo México. Hay algunas empresas aleatorias que no son de tecnología vinculadas al número de teléfono que figura en la dirección de Hendersonville, y la dirección de Nuevo México fue utilizada por varias empresas de alojamiento web sin nombre.

Sin embargo, hay poco conectado a estas direcciones y números de teléfono que nos acerquen más a descubrir quién está ejecutando Domainnetworks [.] com. Y ninguna de las entidades parece ser una compañía activa y oficial en su supuesto estado de residencia, al menos de acuerdo con la base de datos de la Secretaría de Estado de cada estado.

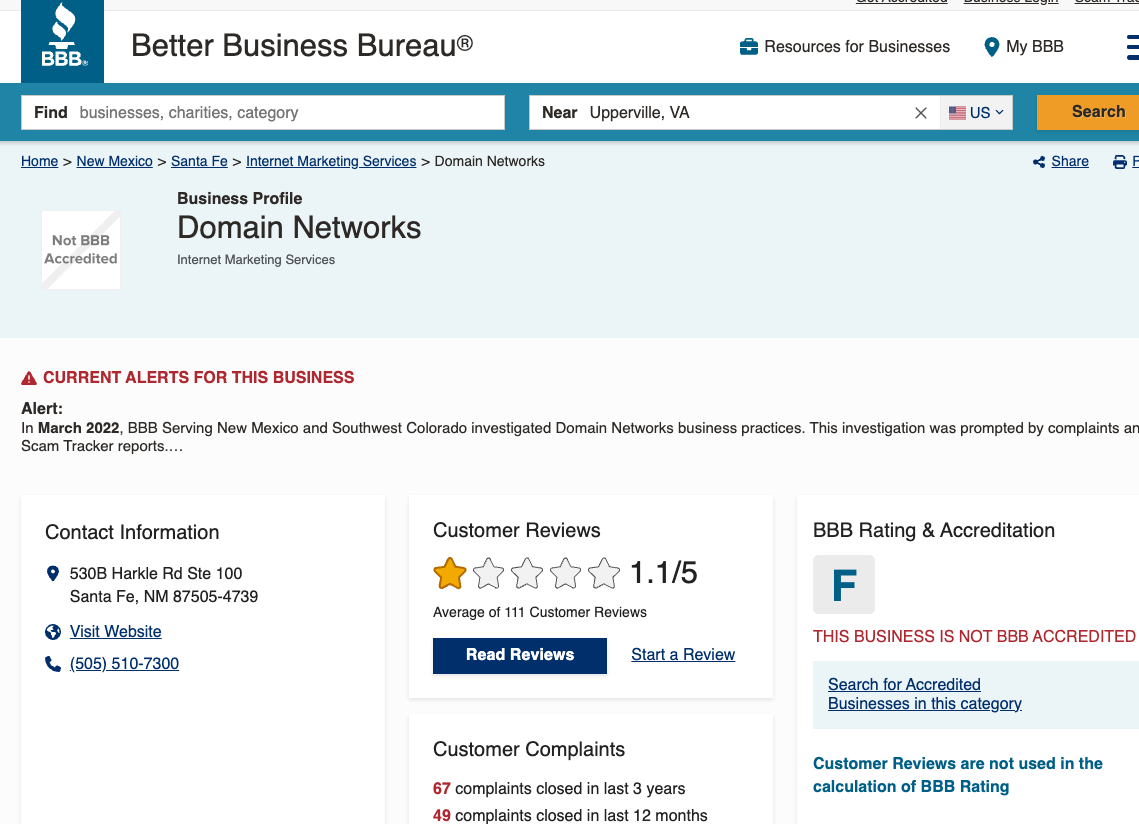

El Oficina de Mejores Negocios listado para DomainNetworks le da una calificación de " F " e incluye más de 100 reseñas de personas enojadas por recibir una de estas estafas por correo postal. Amablemente, el BBB dice que las redes de dominio operaban anteriormente con un nombre diferente: Autoridad de Dominio de EE.

DomainNetworks tiene una reputación de " F " con el Better Business Bureau.

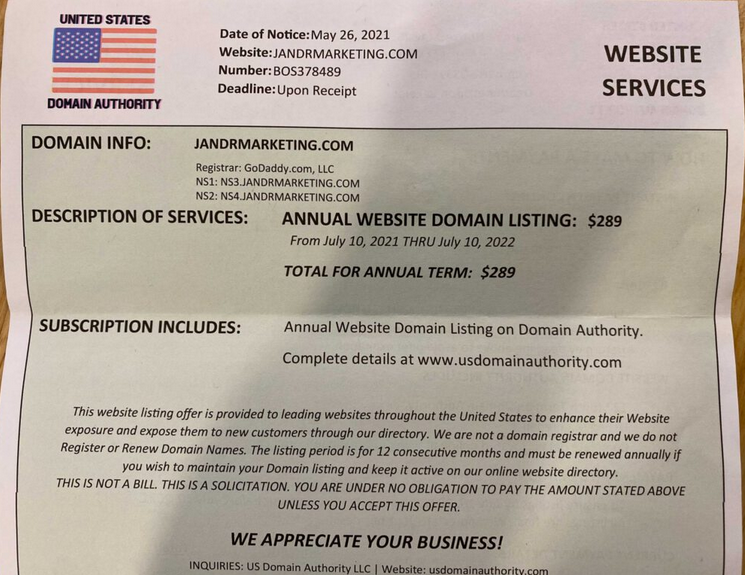

Copias de cartas fraudulentas de correo postal de la Autoridad de Dominio de los Estados Unidos publicadas en línea muestran que esta entidad usó el dominio usdomainauthority[.] com, registrado en mayo de 2022. El correo de la Autoridad de dominio de los Estados Unidos también incluía una dirección de Henderson, Carolina del Norte, aunque en un apartado de correos diferente.

Usdomainauthority[.] com ya no está en línea, y el sitio parece haber bloqueado sus páginas para que no sean indexadas por Wayback Machine en archive.org. Pero buscando en un fragmento largo de texto de DomainNetworks[.] com acerca de las solicitudes de reembolso muestra que este texto se encontró en otro sitio web activo, de acuerdo con publicwww.com, un servicio que indexa el código HTML de sitios web existentes y lo hace buscable.

Una solicitud engañosa por correo postal de la iteración anterior de DomainNetwork: Autoridad de dominio de EE. Imagen: Joerussori.com

Ese otro sitio web es un dominio registrado en enero de 2023 llamado thedominsvault[.] com, y sus detalles de registro también están ocultos detrás de los servicios de privacidad. La página de "Preguntas frecuentes" de Thedomainsvault es bastante similar a la del sitio web DomainNetworks; ambos comienzan con la pregunta de por qué la compañía envía un correo que parece una factura por servicios de dominio.

Thedominsvault[.] com no incluye información útil sobre la entidad o las personas que la operan; al hacer clic en el enlace "Contáctenos" en el sitio, aparece una página con texto de Lorem Ipsum de marcador de posición, un formulario de contacto y un número de teléfono de 123456789.

Sin embargo, la búsqueda registros DNS pasivos en DomainTools.com para eldomainsvault[.] com muestra que en algún momento, quien sea el propietario del dominio, ordenó que se enviara el correo electrónico entrante a ubsagency@gmail.com.

El primer resultado que aparece actualmente al buscar "ubsagency" en Google es ubsagency[.] com, que dice que pertenece a una empresa de Optimización de Motores de búsqueda (SEO) y marketing digital con sede en Las Vegas, genéricamente llamadas ambas Servicio de Negocios Unidos y Servicios Empresariales Unidos. El sitio web de UBSagency está alojado en el mismo Ann Arbor, Mich. empresa de alojamiento con sede en (A2 Hosting Inc) como thedomainsvault[.] com.

Agencia de UBS Página de LinkedIn dice que la compañía tiene oficinas en Las Vegas, Half Moon Bay, California., y Renton, Wash. Pero una vez más, ninguna de las direcciones enumeradas para estas oficinas revela pistas obvias sobre quién dirige UBSagency. Y una vez más, ninguna de estas entidades parece existir como negocios oficiales en su estado de residencia declarado.

Buscando en ubsagency@gmail.com en Inteligencia Constella muestra que la dirección se usó en algún momento antes de febrero de 2019 para crear una cuenta con el nombre "Sammy \ Sam_Alon"en el sitio de decoración de interiores Houzz.com. En enero de 2019, Houzz reconocido que una violación de datos expuso información de cuentas en un número no revelado de clientes, incluidos identificadores de usuario, contraseñas cifradas unidireccionales, direcciones IP, códigos postales y de ciudad, así como información de Facebook.

Sammy \ Sam_Alon se registró en Houzz con una dirección de Internet en Huntsville, Alabama. (68.35.149.206). Constella dice que esta dirección estaba asociada con el correo electrónico tropicglobal@gmail.com, que también está vinculado a varias otras cuentas de "Sammy" en diferentes tiendas en línea.

Constella también dice que una contraseña altamente única reutilizada por tropicglobal@gmail.com en numerosos sitios se utilizó en conexión con solo algunas otras cuentas de correo electrónico, que incluyen shenhavgroup@gmail.com, y distributorinvoice@mail.com.

El shenhavgroup@gmail.com la dirección se utilizó para registrarse una cuenta de Twitter para un Sam Orit Alon en 2013, cuya cuenta dice que están afiliados al Grupo Shenhav. De acuerdo con DomainTools, shenhavgroup@gmail.com fue responsable de registrar aproximadamente dos docenas de dominios, incluido el ahora desaparecido unitedbusinessservice[.] com.

Constella encuentra además que la dirección distributorinvoice@mail.com se utilizó para registrar una cuenta en whmcs.com, una plataforma de alojamiento web que sufrió una violación de su base de datos de usuarios hace varios años. El nombre en la cuenta WHMCS era Shmuel Orit Alon, de Kidron, Israel.

UBSagency también tiene una página de Facebook, o tal vez "tenía" es la palabra operativa porque alguien parece haberlo desfigurado. Cargando la página de Facebook de UBSagency muestra que varias de las imágenes se han superpuesto o reemplazado con un mensaje de alguien que es de verdad decepcionado con Sam Alon.

"Sam Alon es UN MENTIROSO, LADRÓN, COBARDE Y TIENE UN D * CK MUY PEQUEÑO", dice uno de los mensajes:

La página de perfil de Facebook actual de UBSagency incluye un logotipo similar al logotipo de DomainNetworks.

El logotipo en la foto de perfil de UBSagency incluye un gráfico de lo que parece ser una lupa con una línea que zigzaguea a través de viñetas dentro y fuera del círculo, un patrón único que es notablemente similar al logotipo de DomainNetworks:

Los logotipos de DomainNetworks (izquierda) y UBSagency.

Constella también descubrió que la misma dirección IP de Huntsville utilizada por Sam Alon en Houzz estaba asociada con otra cuenta de Houzz, esta para alguien llamado "Elirán.”

La página de Facebook de UBSagency presenta varios mensajes de un Eliran "Dani" Benz, a quien los comentaristas se refieren como empleado o socio de UBSagency. El último registro en el perfil de Benz es de una playa en Rishon Le Siyon en Israel a principios de este año.

Ni el Sr. Alon ni el Sr. Benz respondieron a múltiples solicitudes de comentarios.

Puede ser difícil creer que alguien pagaría una factura por un nombre de dominio o un servicio de SEO que nunca ordenó. Sin embargo, hay mucha evidencia de que estas facturas falsas a menudo son procesadas por personal administrativo en organizaciones que terminan pagando la cantidad solicitada porque asumen que se debía por algunos servicios ya prestados.

En 2018, KrebsOnSecurity publicó ¿Qué Tan Expertos en Internet son Sus Líderes?, que examinó los registros públicos para mostrar que docenas de ciudades, pueblos, distritos escolares e incluso campañas políticas en los Estados Unidos fueron engañados para pagar estas facturas de dominio fraudulentas de una compañía fraudulenta similar llamada WebListings Inc.

En 2020, KrebsOnSecurity presentó una inmersión profunda en quién probablemente estaba detrás de la estafa de WebListings, que había estado enviando estas cartas fraudulentas por correo postal durante más de una década. Esa investigación reveló la conexión de la estafa con una operación de marketing multinivel ejecutada en el Reino Unido y con dos hermanos que viven en Escocia.

>>Más