Enlaces de Reuniones de Calendario Utilizados para Propagar Malware de Mac

Los piratas informáticos maliciosos se dirigen a personas en el espacio de las criptomonedas en ataques que comienzan con un enlace agregado al calendario del objetivo en Calendario, una aplicación popular para programar citas y reuniones. Los atacantes se hacen pasar por inversores establecidos en criptomonedas y solicitan programar una videoconferencia. Pero al hacer clic en el enlace de la reunión proporcionado por los estafadores, se le pide al usuario que ejecute un script que instala silenciosamente malware en MAC OS sistemas.

KrebsOnSecurity escuchó recientemente a un lector que trabaja en una startup que busca inversión para construir una nueva plataforma blockchain para la Web. El lector habló con la condición de que su nombre no se usara en esta historia, así que, en aras de la simplicidad, lo llamaremos Doug.

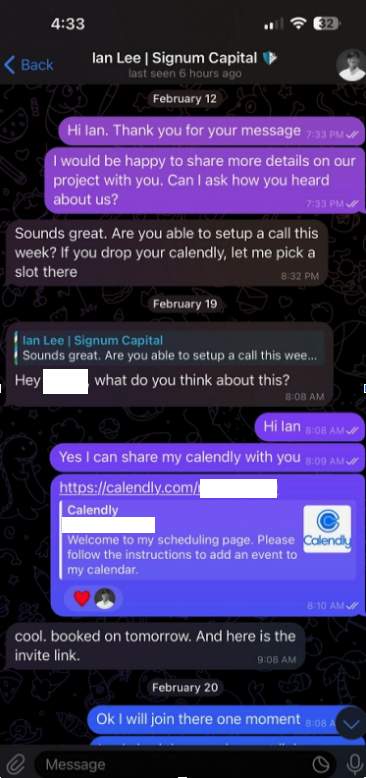

Al estar en la escena de las criptomonedas, Doug también está activo en la plataforma de mensajería instantánea Telegrama. A principios de este mes, alguien en Telegram se acercó a Doug cuyo nombre de perfil, imagen y descripción decían que eran Ian Lee, de Signum Capital, una firma de inversión bien establecida con sede en Singapur. El perfil también está vinculado a Cuenta de Twitter/X del Sr. Lee, que presenta la misma imagen de perfil.

El inversionista expresó interés en apoyar financieramente la puesta en marcha de Doug y preguntó si Doug podía encontrar tiempo para una videollamada para discutir las perspectivas de inversión. Claro, dijo Doug, aquí está mi perfil de Calendly, reserve una cita y lo haremos entonces.

Cuando llegó el día y la hora de la reunión programada con el Sr. Lee, Doug hizo clic en el enlace de la reunión en su calendario, pero no pasó nada. Luego, Doug envió un mensaje a la cuenta del Sr. Lee en Telegram, quien dijo que había algún tipo de problema tecnológico con la plataforma de video y que su personal de TI sugirió usar un enlace de reunión diferente.

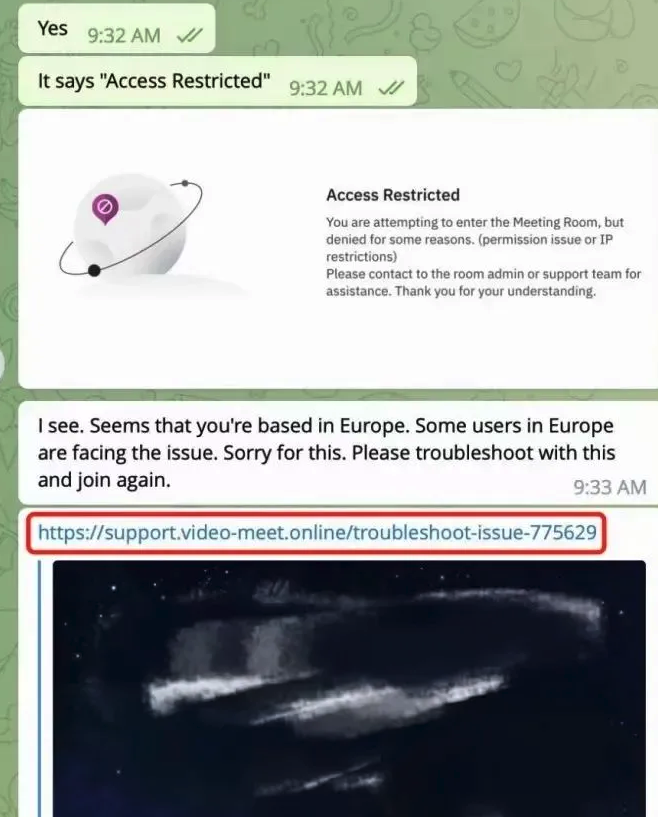

Doug hizo clic en el nuevo enlace, pero en lugar de abrir una aplicación de videoconferencia, apareció un mensaje en su Mac que decía que el servicio de video estaba experimentando dificultades técnicas.

"Algunos de nuestros usuarios enfrentan problemas con nuestro servicio", decía el mensaje. "Estamos trabajando activamente para solucionar estos problemas. Consulte este script como solución temporal.”

Doug dijo que ejecutó el script, pero pareció que no sucedió nada después de eso y que la aplicación de videoconferencia aún no se iniciaba. El Sr. Lee se disculpó por las molestias y dijo que tendrían que reprogramar su reunión, pero nunca respondió a ninguno de los mensajes de seguimiento de Doug.

Doug no se dio cuenta hasta días después de que la reunión perdida con el Sr. Lee podría haber sido un ataque de malware. Volviendo a su cliente de Telegram para revisar la conversación, Doug descubrió que su posible inversor había eliminado el enlace de la reunión y otros fragmentos de conversación de su historial de chat compartido.

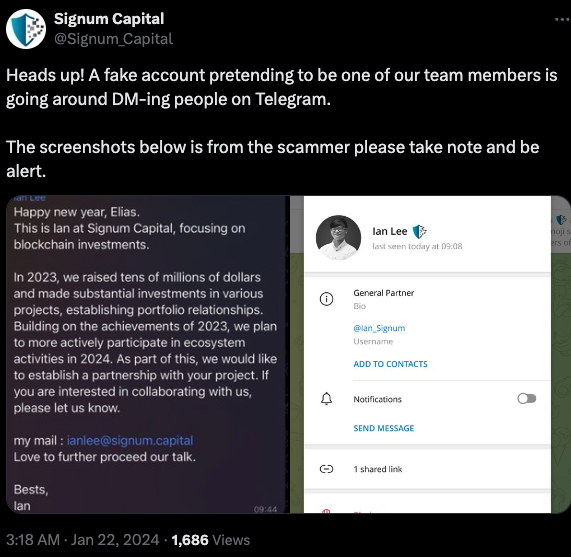

En una publicación a su cuenta de Twitter/ X el mes pasado, Signum Capital advirtió que un perfil falso que se hacía pasar por su empleado, el Sr. Lee, estaba tratando de estafar a la gente en Telegram.

El archivo que ejecutó Doug es un simple script de Apple (extensión de archivo ".scpt") que descarga y ejecuta un troyano malicioso creado para ejecutarse en sistemas macOS. Desafortunadamente para nosotros, Doug se asustó después de decidir que lo habían engañado: hacer una copia de seguridad de sus documentos importantes, cambiar sus contraseñas y luego reinstalar macOS en su computadora. Si bien esta es una respuesta perfectamente sensata, significa que no tenemos el malware real que el script envió a su Mac.

Pero Doug todavía tiene una copia del script malicioso que se descargó al hacer clic en el enlace de la reunión (el host en línea que sirve ese enlace ahora está desconectado). Una búsqueda en Google de una cadena de texto de ese script aparece en una publicación de blog de diciembre de 2023 de la firma de seguridad de criptomonedas SlowMist sobre los ataques de phishing a Telegram de piratas informáticos patrocinados por el estado de Corea del Norte.

"Cuando el equipo del proyecto hace clic en el enlace, se encuentra con una restricción de acceso a la región", SlowMist escribió. "En este punto, los piratas informáticos norcoreanos convencen al equipo para que descargue y ejecute un script malicioso que 'modifique la ubicación'. Una vez que el equipo del proyecto cumple, su computadora queda bajo el control de los piratas informáticos, lo que lleva al robo de fondos.”

Imagen: SlowMist.

SlowMist dice que las estafas de phishing de Corea del Norte utilizaron la función "Agregar enlace personalizado" del sistema de programación de reuniones de Calendly en las páginas de eventos para insertar enlaces maliciosos e iniciar ataques de phishing.

"Dado que Calendly se integra bien con las rutinas de trabajo diarias de la mayoría de los equipos de proyecto, estos enlaces maliciosos no despiertan sospechas fácilmente", explica la publicación del blog. "En consecuencia, los equipos del proyecto pueden hacer clic inadvertidamente en estos enlaces maliciosos, descargar y ejecutar código malicioso.”

SlowMist dijo que el malware descargado por el enlace malicioso en su caso proviene de un grupo de piratería norcoreano apodado "BlueNoroff, que Laboratorios Kaspersky dice que es un subgrupo de la Lázaro grupo de hacking.

"Un actor de amenazas con motivación financiera estrechamente relacionado con Lazarus que apunta a bancos, casinos, empresas de tecnología financiera, negocios de software POSTAL y criptomonedas y cajeros automáticos", Kaspersky escribió de BlueNoroff en diciembre. 2023.

Se sabe que el régimen norcoreano utiliza criptomonedas robadas para financiar sus proyectos militares y otros proyectos estatales. Un reciente informe desde Futuro Grabado encuentra el Grupo Lázaro ha robado aproximadamente $3 mil millones en criptomonedas en los últimos seis años.

Si bien todavía hay mucho más malware disponible en la actualidad dirigido a Microsoft Windows PC, la prevalencia de troyanos que roban información dirigidos a usuarios de macOS está creciendo a un ritmo constante. Las computadoras macOS incluyen X-Proteger, Tecnología antivirus incorporada de Apple. Pero los expertos dicen que los atacantes cambian constantemente la apariencia y el comportamiento de su malware para evadir X-Protect.

"Las actualizaciones recientes de la base de datos de firmas XProtect de macOS indican que Apple está al tanto del problema, pero a principios de 2024 ya se han visto varias familias de ladrones evadir firmas conocidas", dijo la firma de seguridad. SentinelOna escribió en enero.

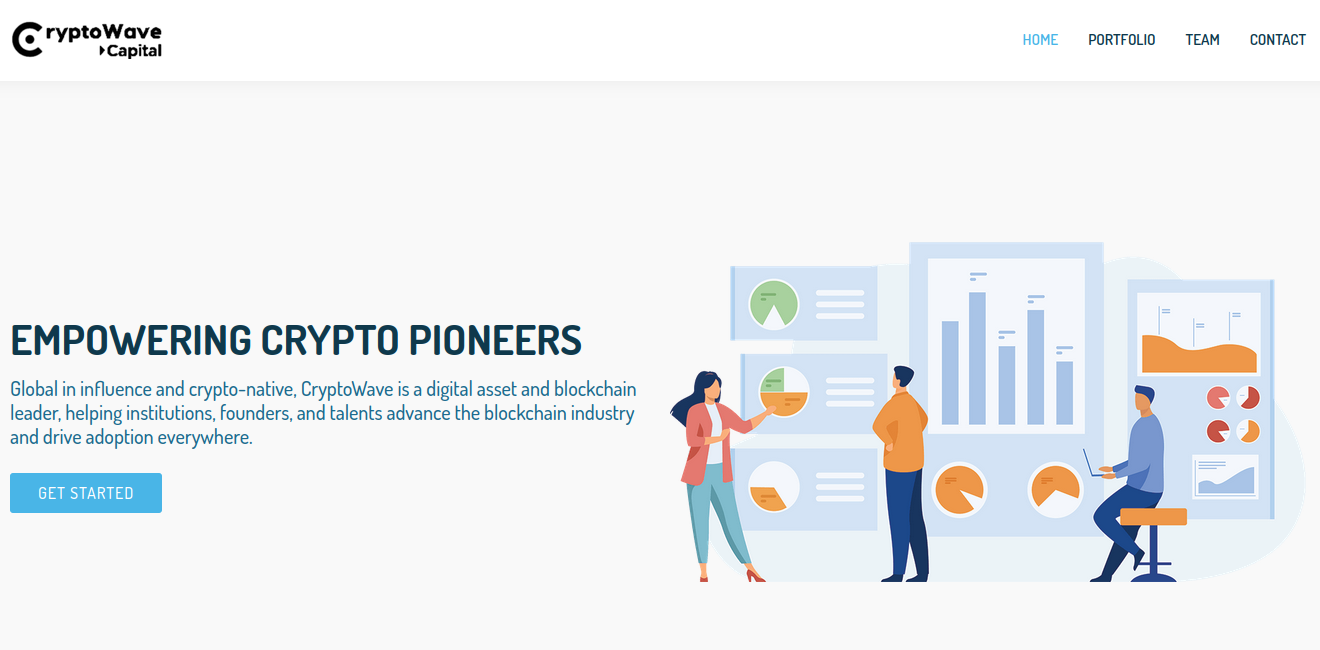

Según la plataforma threat hunting Hunt.io, la dirección de Internet del sitio web falso de la reunión Doug fue engañada para que visitara (104.168.163, 149) hosts o, muy recientemente, alojó alrededor de 75 nombres de dominio diferentes, muchos de los cuales invocan palabras asociadas con videoconferencias o criptomonedas. Esos dominios indican que este grupo de piratas informáticos norcoreano se esconde detrás de una serie de empresas de cifrado falsas, como el sitio web de hace seis meses para Capital de Cryptowave (cryptowave[.] capital).

La creciente frecuencia de nuevo malware para Mac es un buen recordatorio de que los usuarios de Mac no deben depender del software y las herramientas de seguridad para marcar archivos maliciosos, que con frecuencia se incluyen o se disfrazan de software legítimo.

Como KrebsOnSecurity ha asesorado a usuarios de Windows durante años, una buena regla de seguridad para vivir es esta: Si no lo buscaste, no lo instales. Seguir este mantra evita una gran cantidad de ataques de malware, independientemente de la plataforma utilizada. Cuando decida instalar un software, asegúrese de descargarlo de la fuente original y luego manténgalo actualizado con las nuevas correcciones de seguridad.

En ese último frente, he descubierto que es una buena idea no esperar hasta el último minuto para configurar mi sistema antes de unirme a una llamada de videoconferencia programada. Incluso si la llamada usa software que ya está en mi computadora, a menudo se requieren actualizaciones de software antes de que se pueda usar el programa, y soy una de esas personas extrañas a las que les gusta revisar cualquier cambio en las políticas de privacidad o los acuerdos de usuario del fabricante del software. antes elegir instalar actualizaciones.

Sobre todo, verifique los nuevos contactos de extraños antes de aceptar cualquier cosa de ellos. En este caso, si Doug simplemente hubiera enviado un mensaje a la cuenta real del Sr. Lee en Twitter/X o se hubiera puesto en contacto directamente con Signum Capital, descubriría que el verdadero Sr. Lee nunca solicitó una reunión.

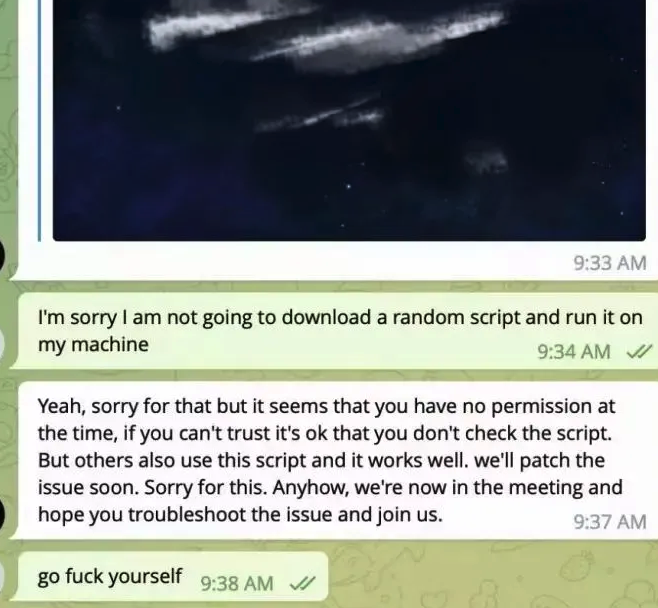

Si se le acerca en un esquema similar, la respuesta de la posible víctima documentada en la publicación del blog SlowMist es probablemente la mejor.

Imagen: SlowMist.

>>Más