La Fausse Arnaque de Mise à Jour du Navigateur Fait Peau Neuve

L'une des plus anciennes astuces de logiciels malveillants du livre — des sites Web piratés affirmant que les visiteurs doivent mettre à jour leur navigateur Web avant de pouvoir afficher du contenu — a repris vie au cours des derniers mois. De nouvelles recherches montrent que les attaquants à l'origine d'un tel stratagème ont développé un moyen ingénieux d'empêcher leurs logiciels malveillants d'être supprimés par des experts en sécurité ou les forces de l'ordre: en hébergeant les fichiers malveillants sur une blockchain de crypto-monnaie décentralisée et anonyme.

En août 2023, chercheur en sécurité Randy McEoin a écrit: blogué sur une arnaque qu'il a surnommée Faux clair, qui utilise des sites WordPress piratés pour proposer aux visiteurs une page qui prétend que vous devez mettre à jour votre navigateur avant de pouvoir afficher le contenu.

Les fausses alertes de navigateur sont spécifiques au navigateur que vous utilisez, donc si vous surfez sur le Web avec Chrome, par exemple, vous obtiendrez une invite de mise à jour de Chrome. Ceux qui sont dupés en cliquant sur le bouton de mise à jour verront un fichier malveillant déposé sur leur système qui tente d'installer un cheval de Troie volant des informations.

Plus tôt ce mois-ci, des chercheurs de la société de sécurité basée à Tel Aviv Laboratoires Guardio ils ont déclaré avoir suivi une version mise à jour de l'arnaque ClearFake qui comprenait une évolution importante. Auparavant, le groupe avait stocké ses fichiers de mise à jour malveillants sur Cloudflare, Guard.io dit.

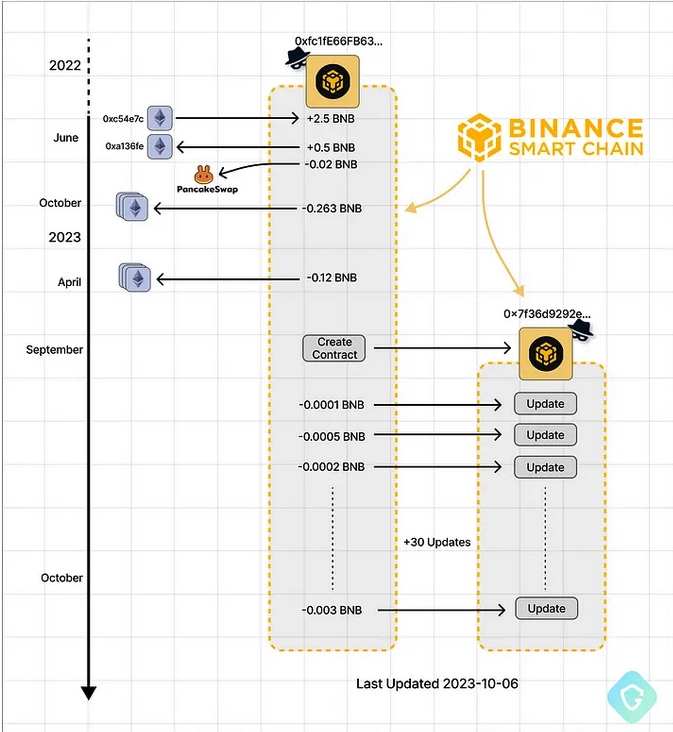

Mais lorsque Cloudflare a bloqué ces comptes, les attaquants ont commencé à stocker leurs fichiers malveillants sous forme de transactions de crypto-monnaie dans le Chaîne Intelligente Binance (BSC), une technologie conçue pour exécuter des applications décentralisées et des "contrats intelligents", ou accords codés qui exécutent des actions automatiquement lorsque certaines conditions sont remplies.

Natifs, responsable de la sécurité chez Guardio Labs, a déclaré que les scripts malveillants intégrés aux sites WordPress piratés créeraient un nouveau contrat intelligent sur la blockchain BSC, en commençant par une adresse de blockchain unique contrôlée par l'attaquant et un ensemble d'instructions définissant les fonctions et la structure du contrat. Lorsque ce contrat est interrogé par un site Web compromis, il renvoie une charge utile obscurcie et malveillante.

"Ces contrats offrent des moyens innovants de créer des applications et des processus", a déclaré Tal a écrit avec son collègue Guardio Oleg Zaïtsev. “En raison de la nature accessible au public et immuable de la blockchain, le code peut être hébergé ‘en chaîne " sans possibilité de retrait.”

Tal a déclaré que l'hébergement de fichiers malveillants sur la chaîne intelligente Binance est idéal pour les attaquants, car la récupération du contrat malveillant est une opération gratuite qui a été conçue à l'origine dans le but de déboguer les problèmes d'exécution du contrat sans aucun impact réel.

"Vous disposez donc d'un moyen gratuit, non suivi et robuste d'obtenir vos données (la charge utile malveillante) sans laisser de traces”, a déclaré Tal.

Adresses BSC contrôlées par les attaquants - à partir du financement, de la création de contrats et des mises à jour continues du code. Image: Guard.io.

En réponse aux questions de KrebsOnSecurity, le Chaîne Intelligente BNB (BSC) a déclaré que son équipe était au courant de l'utilisation abusive de sa blockchain par des logiciels malveillants et s'attaquait activement au problème. La société a déclaré que toutes les adresses associées à la propagation du logiciel malveillant avaient été mises sur liste noire et que ses techniciens avaient développé un modèle pour détecter les futurs contrats intelligents qui utilisent des méthodes similaires pour héberger des scripts malveillants.

“Ce modèle est conçu pour identifier et atténuer de manière proactive les menaces potentielles avant qu'elles ne puissent causer des dommages”, a écrit BNB Smart Chain. “L'équipe s'est engagée à surveiller en permanence les adresses impliquées dans la propagation de scripts malveillants sur le BSC. Pour améliorer leurs efforts, l'équipe technique travaille à relier les adresses identifiées qui diffusent des scripts malveillants aux informations centralisées KYC [Connaissez votre client], lorsque cela est possible.”

Gaurdio dit que les escrocs derrière le programme malveillant BSC utilisent le même code malveillant que les attaquants sur lesquels McEoin a écrit en août, et sont probablement le même groupe. Mais un rapport publié aujourd'hui par la firme de sécurité de messagerie Point de Preuve indique que l'entreprise suit actuellement au moins quatre groupes d'acteurs de la menace distincts qui utilisent de fausses mises à jour de navigateur pour distribuer des logiciels malveillants.

Proofpoint note que le noyau dur derrière le faux schéma de mise à jour du navigateur utilise cette technique pour propager des logiciels malveillants depuis cinq ans, principalement parce que l'approche fonctionne toujours bien.

“Les leurres de mise à jour de faux navigateurs sont efficaces car les acteurs de la menace utilisent la formation de sécurité d'un utilisateur final contre eux", de Proofpoint Meunier Poussiéreux a écrit. “Dans la formation de sensibilisation à la sécurité, les utilisateurs sont invités à n'accepter que les mises à jour ou à cliquer sur des liens provenant de sites connus et fiables, ou d'individus, et à vérifier que les sites sont légitimes. Les fausses mises à jour du navigateur abusent de cette formation car elles compromettent les sites de confiance et utilisent des requêtes JavaScript pour effectuer discrètement des vérifications en arrière-plan et écraser le site Web existant avec un leurre de mise à jour du navigateur. Pour un utilisateur final, il semble toujours que ce soit le même site Web qu'il avait l'intention de visiter et lui demande maintenant de mettre à jour son navigateur.”

Il y a plus d'une décennie, ce site a publié Les Trois Règles de Krebs pour la Sécurité en Ligne, dont la règle #1 était“"Si vous n'êtes pas allé le chercher, ne l'installez pas.” Il est bon de savoir que cette approche indépendante de la technologie en matière de sécurité en ligne reste tout aussi pertinente aujourd'hui.

>>Plus