Floride. Un homme accusé d'échange de cartes SIM est un suspect clé dans les groupes de pirates Informatiques Oktapus, Scattered Spider

En janvier. Le 9 septembre 2024, les autorités américaines ont arrêté un homme de Floride âgé de 19 ans accusé de fraude électronique, de vol d'identité aggravé et de conspiration avec d'autres pour utiliser l'échange de cartes SIM pour voler de la crypto-monnaie. Des sources proches de l'enquête ont déclaré à KrebsOnSecurity que l'accusé était un membre clé d'un groupe de piratage criminel accusé d'une série de cyberintrusions dans de grandes entreprises technologiques américaines au cours de l'été 2022.

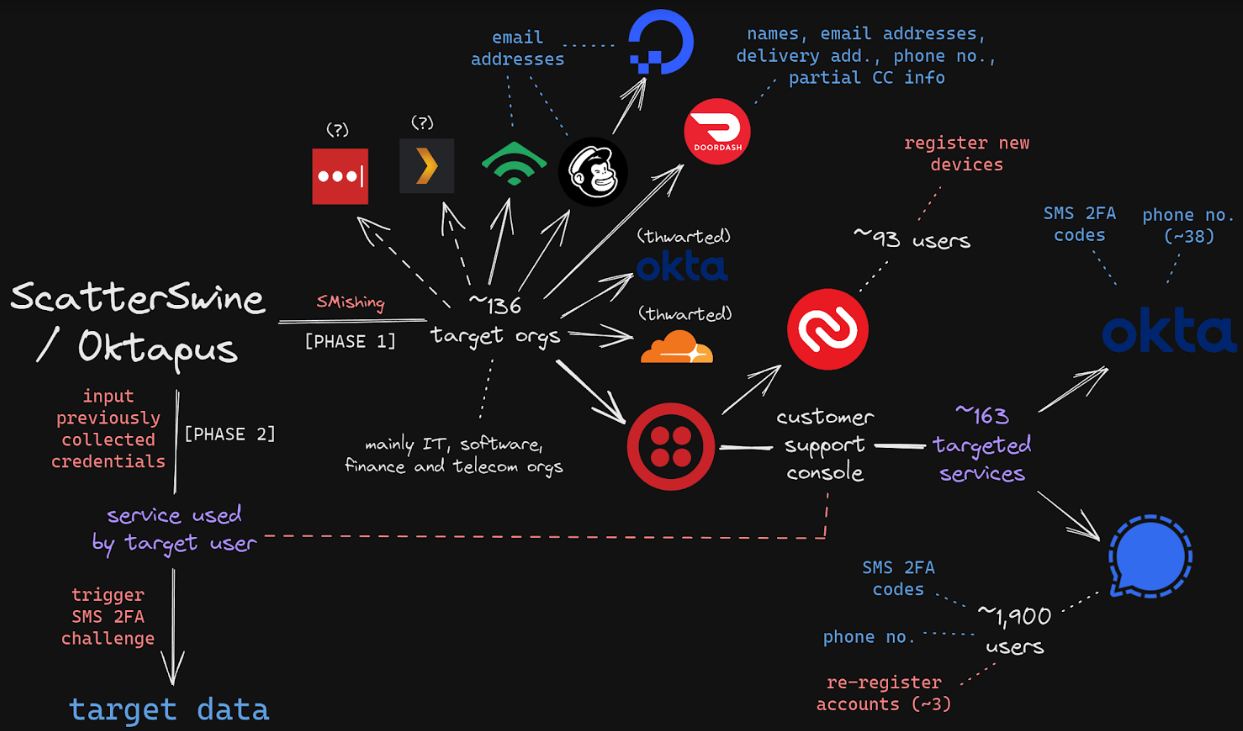

Un graphique illustrant comment 0ktapus a tiré parti d'une victime pour en attaquer une autre. Crédit d'image: Amitai Cohen de Wiz.

Procureurs dire Noé Michael Urbain de la côte des Palmiers, Floride., a volé au moins 800 000 dollars à au moins cinq victimes entre août 2022 et mars 2023. Dans chaque attaque, les victimes ont vu leurs comptes de messagerie et financiers compromis après avoir subi un échange de carte SIM non autorisé, dans lequel les attaquants ont transféré le numéro de téléphone portable de chaque victime sur un nouvel appareil qu'ils contrôlaient.

Le gouvernement dit qu'Urban est passé par les pseudonymes “Sosa"et “Le Roi Bob, "entre autres. Plusieurs sources fiables ont déclaré à KrebsOnSecurity que Sosa/ King Bob était l'un des principaux membres d'un groupe de piratage derrière la violation de 2022 à Twilio, une entreprise qui fournit des services pour passer et recevoir des SMS et des appels téléphoniques. Twilio divulgué en août. 2022 qu'une intrusion avait exposé un "nombre limité" de comptes clients Twilio grâce à une attaque sophistiquée d'ingénierie sociale conçue pour voler les informations d'identification des employés.

Peu de temps après cette divulgation, la société de sécurité Groupe-IB publié un rapport relier les attaquants à l'origine de l'intrusion de Twilio à des violations distinctes dans plus de 130 organisations, notamment Lastpasse, Cachet de porte, Mailchimp, et Plex. Plusieurs entreprises de sécurité ont rapidement attribué au groupe de piratage le surnom “Araignée Dispersée.”

Groupe-IB a surnommé le gang par un nom différent — 0ktape - ce qui était un clin d'œil à la façon dont le groupe criminel a hameçonné les employés pour obtenir des informations d'identification. Les missives demandaient aux utilisateurs de cliquer sur un lien et de se connecter sur une page de phishing imitant celle de leur employeur Okta page d'authentification. Ceux qui ont soumis des informations d'identification ont ensuite été invités à fournir le mot de passe à usage unique nécessaire à l'authentification multifacteur.

Une photo de Noah Michael Urban publiée par le shérif du comté de Volusia.

0ktapus utilisait des domaines nouvellement enregistrés qui incluaient souvent le nom de l'entreprise ciblée et envoyait des SMS exhortant les employés à cliquer sur des liens vers ces domaines pour afficher des informations sur un changement imminent de leur horaire de travail. Les sites de phishing ont utilisé un robot de messagerie instantanée Telegram pour transmettre toutes les informations d'identification soumises en temps réel, permettant aux attaquants d'utiliser le nom d'utilisateur, le mot de passe et le code à usage unique hameçonnés pour se connecter en tant qu'employé sur le site Web de l'employeur réel.

0ktapus a souvent exploité les informations ou l'accès obtenus lors d'une violation pour en perpétrer une autre. Comme documenté par Group-IB, le groupe a basculé de son accès à Twilio pour attaquer au moins 163 de ses clients. Parmi ceux-ci se trouvait l'application de messagerie cryptée Signal, qui dit la violation aurait pu permettre aux attaquants de réenregistrer le numéro de téléphone sur un autre appareil pour environ 1 900 utilisateurs.

Le 28 juillet et de nouveau en août. 7, plusieurs employés de la société de distribution de courrier électronique Mailchimp ont fourni leurs informations d'identification d'accès à distance à ce groupe de phishing. Selon un août. 12 articles de blog, les attaquants ont utilisé leur accès aux comptes des employés de Mailchimp pour voler les données de 214 clients impliqués dans la crypto-monnaie et la finance.

Le 25 août 2022, le service de gestion de mots de passe LastPass a révélé une violation dans laquelle des attaquants ont volé du code source et des informations techniques propriétaires LastPass, et des semaines plus tard, LastPass a déclaré qu'une enquête n'avait révélé aucun accès aux données client ou aux coffres-forts de mots de passe.

Cependant, le 30 novembre 2022, LastPass a révélé une violation beaucoup plus grave qui, selon l'entreprise, a exploité les données volées lors de la violation d'août. LastPass a déclaré que des pirates criminels avaient volé des copies cryptées de certains coffres-forts de mots de passe, ainsi que d'autres informations personnelles.

En février 2023, LastPass a révélé que l'intrusion impliquait une attaque ciblée très complexe contre un ingénieur DevOps qui était l'un des quatre seuls employés de LastPass à avoir accès au coffre-fort de l'entreprise. Lors de cet incident, les attaquants ont exploité une faille de sécurité dans un serveur multimédia Plex que l'employé exécutait sur son réseau domestique et ont réussi à installer un logiciel malveillant qui volait des mots de passe et d'autres informations d'authentification. La vulnérabilité exploitée par les intrus a été corrigée en 2020, mais l'employé n'a jamais mis à jour son logiciel Plex.

En l'occurrence, Plex a annoncé sa propre violation de données un jour avant que LastPass ne divulgue son intrusion initiale d'août. Le 24 août 2022, l'équipe de sécurité de Plex a exhorté les utilisateurs à réinitialiser leurs mots de passe, affirmant qu'un intrus avait accédé aux e-mails, noms d'utilisateur et mots de passe cryptés des clients.

LES GRAILS DU ROI BOB

Le ministère de la Justice dit qu'Urban est passé par les surnoms “Sosa,” “Élie, "et “Le Roi Bob."Un examen des milliers de messages que ces utilisateurs ont publiés sur plusieurs forums publics et serveurs Discord au cours des deux dernières années montre que la personne derrière ces identités se concentrait principalement sur deux choses: l'échange de cartes sim et l'échange d'enregistrements de musique rap volés et inédits d'artistes populaires.

En effet, ces messages montrent que Sosa/ King Bob était obsédé par la recherche de nouveaux “grails, "le terme d'argot utilisé dans certains canaux de discussion sur la cybercriminalité pour décrire des enregistrements d'artistes populaires qui n'ont jamais été officiellement publiés. Il va de soi que King Bob échangeait par SIMULATION des personnes importantes de l'industrie de la musique pour obtenir ces fichiers, bien qu'il y ait peu de preuves à l'appui de cette conclusion à partir des enregistrements de discussion publics disponibles.

“J'ai eu le plus de musique dans la com”, s'est vanté King Bob sur un serveur Discord en novembre 2022. “J'ai reçu des milliers de grails.”

Les discussions du roi Bob montrent qu'il était particulièrement amoureux de voler les œuvres inédites de ses artistes préférés — Petit Uzi Vert, Cartes Playboi, et Jus de Fruit. Lorsqu'un autre utilisateur de Discord lui a demandé s'il avait Eminem grails, King Bob a répondu qu'il n'était pas sûr.

” J'ai deux dossiers", expliqua le roi Bob. "Un avec Uzi, Carti, le monde du jus. Et puis j'ai tous les autres artistes."Tous les autres artistes sont désorganisés comme de la merde et ont des milliers de conneries aléatoires.”

Les publications du roi Bob sur Discord montrent qu'il est rapidement devenu une célébrité sur Fuite[.] cx, l'un des forums les plus actifs pour échanger, acheter et vendre de la musique inédite d'artistes populaires. Plus les utilisateurs partagent de grails avec la fuite[.] communauté cx, plus leur statut et leur accès sur le forum augmentent.

Le dernier cache de dot cx divulgué indexé par le archive.org en janvier. 11, 2024.

Et le roi Bob a partagé un grand nombre de ses morceaux volés avec cette communauté. D'autres encore, il a essayé de vendre. On ne sait pas combien de ces ventes ont déjà été réalisées, mais il n'est pas inhabituel qu'un graal prisé se vende entre 5 000 et 20 000 dollars.

À la mi-Janvier 2024, plusieurs Fuites[.] les habitués de cx ont commencé à se plaindre qu'ils n'avaient pas vu King Bob depuis un moment et que ses grails leur manquaient vraiment. Le ou vers janvier. 11, le même jour, le ministère de la Justice a descellé l'acte d'accusation contre Urban, Divulgué[.] cx a commencé à bloquer les personnes qui tentaient de visiter le site depuis les États-Unis.

Quelques jours plus tard, frustré Fuite[.]les utilisateurs cx ont spéculé sur ce qui pourrait être la cause du blocage.

"Probs bloqué dans le cadre de l'enquête king bob je pense?, "a écrit l'utilisateur “Plsdontarrest.""Je doute qu'il n'ait piraté que des artistes américains/personnes, c'est pourquoi cela se produit dans plusieurs pays.”

PRÉFIGURATION

Le Sept. 21, 2022, KrebsOnSecurity a raconté l'histoire d'un “Préfigurer, "le surnom choisi par un adolescent de Floride qui travaillait pour une équipe d'échange de cartes SIM quand il était enlevé, battu et détenu contre une rançon de 200 000 dollars. Un groupe rival d'échange de cartes SIM a affirmé que Foreshadow et ses associés les avaient privés de leur juste part des bénéfices d'un récent échange de cartes SIM.

Dans une vidéo diffusée par ses ravisseurs sur Telegram, une préfiguration ensanglantée et meurtrie a été faite pour dire qu'ils le tueraient à moins que la rançon ne soit payée.

Comme je l'ai écrit dans cette histoire, Foreshadow semble avoir servi de “détenteur” — un terme utilisé pour décrire un membre de bas niveau de tout groupe d'échange de cartes SIM qui accepte de jouer le rôle le plus risqué et le moins gratifiant du crime: Garder physiquement et gérer les différents appareils mobiles et cartes SIM utilisés dans les escroqueries d'échange de cartes SIM.

KrebsOnSecurity a depuis appris que Foreshadow était titulaire d'un SIM-swapper particulièrement actif qui s'appelait “Elijah”, un autre surnom que les procureurs disent qu'Urban a utilisé.

Peu de temps après que la vidéo de l'otage de Foreshadow ait commencé à circuler sur Telegram et Discord, plusieurs acteurs connus dans l'espace d'échange de cartes SIM ont demandé à tous les membres des chaînes de supprimer tous les messages précédents avec Foreshadow, affirmant qu'il coopérait pleinement avec le FBI.

Ce n'était pas la première fois que Sosa et son équipage étaient touchés par de violentes attaques de groupes rivaux d'échange de cartes SIM. Début 2022, une vidéo a fait surface sur une chaîne de cybercriminalité populaire prétendant montrer des attaquants lançant une brique à travers une fenêtre à une adresse qui correspond à la spacieuse et maison haut de gamme des parents d'Urban à Sanford, Floride.

Les " briques” sont parmi les des offres de "violence en tant que service" largement disponibles sur de nombreux canaux de cybercriminalité. Les canaux d'échange de cartes SIM et de cybercriminalité adjacents regorgent d'offres d'emploi pour des missions et des tâches en personne qui peuvent être trouvées si l'on recherche des publications intitulées “Si vous habitez près de chez vous” ou “emploi IRL”-abréviation de “dans la vraie vie” emploi.

Un certain nombre de ces petites annonces servent à effectuer des briques, où quelqu'un est embauché pour visiter une adresse spécifique et lancer une brique par la fenêtre de la cible. D'autres offres d'emploi IRL typiques impliquent des coupures de pneus et même des fusillades au volant.

LA COM

Sosa était connu pour être l'un des principaux membres de la communauté cybercriminelle en ligne plus large connue sous le nom de “La Com, "dans lequel les pirates informatiques se vantent bruyamment des exploits et des piratages très médiatisés qui commencent presque invariablement par l'ingénierie sociale-incitant les gens par téléphone, e-mail ou SMS à donner des informations d'identification qui permettent un accès à distance aux réseaux internes de l'entreprise.

Sosa était également actif dans un groupe particulièrement destructeur d'échangistes criminels accomplis connus sous le nom de “Fraude aux Étoiles."Cyberscoop's Jean Vincens rapporté l'année dernière que des individus au sein de Star Fraud étaient probablement impliqués dans la très médiatisée Caesars Divertissement une Complexes Hôteliers MGM attaques d'extorsion.

"ALPHV, une opération de ransomware en tant que service établie qui serait basée en Russie et liée à des attaques contre des dizaines d'entités, a revendiqué la responsabilité des attaques de Caesars et MGM dans une note publiée sur son site Web plus tôt ce mois-ci,” Vincens a écrit. "Les experts avaient déclaré que les attaques étaient l'œuvre d'un groupe suivi de diverses manières comme UNC 3944 ou Scattered Spider, qui a été décrit comme une filiale travaillant avec ALPHV composée de personnes aux États-Unis et en Grande-Bretagne qui excellent dans l'ingénierie sociale.”

En février 2023, KrebsOnSecurity a publié des données extraites des canaux Telegram pour Star Fraud et deux autres groupes d'échange de cartes SIM montrant que ces escrocs se concentraient sur l'échange de cartes SIM Téléphone mobile clients, et qu'ils collectivement a revendiqué l'accès à T-Mobile à 100 reprises sur une période de 7 mois en 2022.

Les groupes d'échange de cartes SIM ont pu transférer des numéros de téléphone ciblés vers un autre appareil à la demande, car ils ont constamment hameçonné les employés de T-Mobile pour qu'ils abandonnent leurs informations d'identification à des outils réservés aux employés. Dans chacun de ces cas, l'objectif était le même: Hameçonner les employés de T-Mobile pour accéder aux outils internes de l'entreprise, puis convertir cet accès en un service de cybercriminalité qui pourrait être embauché pour détourner tout Messages texte et appels téléphoniques de l'utilisateur de T-Mobile vers un autre appareil.

Allison Nixon a écrit:, directeur de la recherche au cabinet de conseil en cybersécurité de New York Unité 221B, a déclaré que l'effronterie croissante de nombreux membres du Com est fonction du temps qu'il a fallu aux autorités fédérales pour s'en prendre à des gars comme Sosa.

” Ces incidents montrent ce qui se passe lorsqu'il faut trop de temps aux cybercriminels pour se faire arrêter", a déclaré Nixon. "Si les gouvernements ne donnent pas la priorité à cette source de menace, la violence provenant d'Internet affectera les gens ordinaires.”

PAS D'ADRESSE FIXE

Les Nouvelles de Daytona Beach-Journal rapports cet Urbain a été arrêté en janvier. 9 et son procès devrait commencer au cours de la période d'essai à partir du 4 mars à Jacksonville. La publication a déclaré que le juge chargé de l'affaire Urban avait refusé la libération sous caution parce que l'accusé présentait un fort risque de fuite.

Lors de la mise en accusation d'Urban, il est apparu qu'il n'avait pas d'adresse fixe et qu'il utilisait un pseudonyme pour séjourner dans un Airbnb. Le juge aurait déclaré que lorsqu'un mandat de perquisition avait été exécuté à la résidence d'Urban, l'accusé téléchargeait des programmes pour supprimer des fichiers informatiques.

De plus, a expliqué le juge, bien qu'il ait déclaré aux autorités en mai qu'il n'aurait plus de contact avec ses co-conspirateurs et qu'il ne s'engagerait pas dans des transactions de crypto-monnaie, il l'a fait de toute façon.

Urban a plaidé non coupable. L'avocat nommé par le tribunal d'Urban a déclaré que son client n'aurait aucun commentaire pour le moment.

Les procureurs ont inculpé Urban de huit chefs d'accusation de fraude électronique, d'un chef d'accusation de complot en vue de commettre une fraude électronique et de cinq chefs d'accusation de vol d'identité aggravé. Selon le gouvernement, s'il est reconnu coupable, Urban risque jusqu'à 20 ans de prison fédérale pour chaque accusation de fraude électronique. Il encourt également une peine minimale obligatoire de deux ans de prison pour les délits d'identité aggravés, qui sera consécutive à toute autre peine de prison prononcée.

>>Plus