Internet américain a divulgué des années de courriels internes et de clients

Le fournisseur d'accès Internet basé au Minnesota Société américaine Internet Corp. a une unité commerciale appelée Sécurité, qui se spécialise dans la fourniture de services de messagerie filtrés et sécurisés aux entreprises, aux établissements d'enseignement et aux agences gouvernementales du monde entier. Mais jusqu'à ce qu'il soit notifié la semaine dernière, Internet américain publiait plus d'une décennie de ses courriels internes — et ceux de milliers de clients de Sécurité — en texte brut sur Internet et à portée de clic pour toute personne disposant d'un navigateur Web.

Siège social à Minnetonka, Minnesota., U. S. Internet est un FAI régional qui fournit des services Internet fibre et sans fil. La division Sécurité du FAI se présente comme “un fournisseur leader de logiciels de filtrage et de gestion des e-mails qui comprend des services de protection et de sécurité des e-mails pour les petites entreprises, les entreprises, les établissements d'enseignement et les institutions gouvernementales du monde entier.”

U. S. Internet/ Securence indique que votre courrier électronique est sécurisé. Rien ne pourrait être plus éloigné de la vérité.

Il y a environ une semaine, KrebsOnSecurity a été contacté par Tenir la Sécurité, une entreprise de cybersécurité basée à Milwaukee. Fondateur de Hold Security Jean-François il a déclaré que ses chercheurs avaient mis au jour un lien public vers un serveur de messagerie Internet américain répertoriant plus de 6 500 noms de domaine, chacun avec son propre lien cliquable.

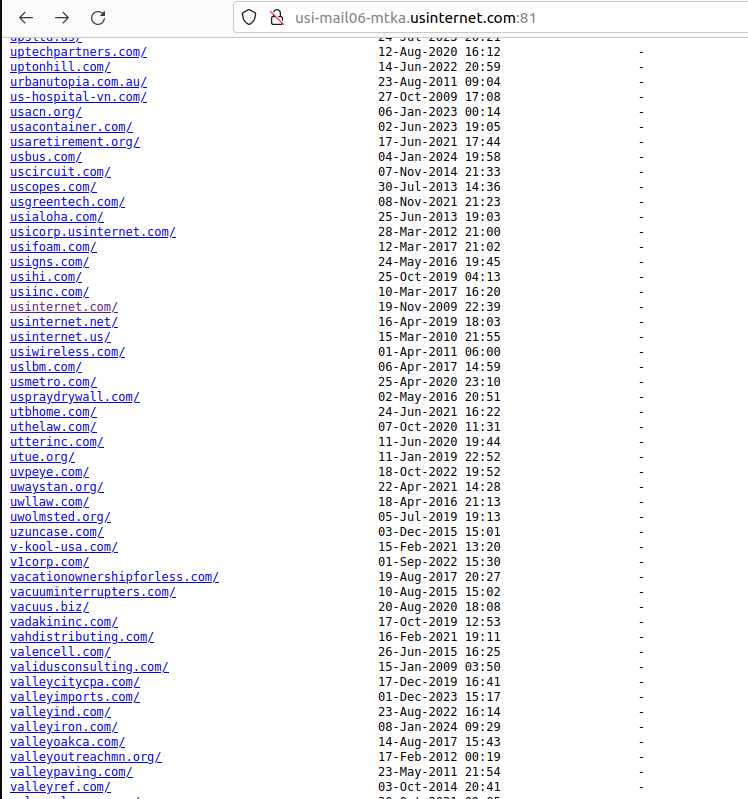

Une infime partie des plus de 6 500 clients qui ont fait confiance à Internet américain avec leur courrier électronique.

L'exploration de ces liens de domaine individuels a révélé des boîtes de réception pour chaque employé ou utilisateur de ces sites Web exposés. Certains des courriels exposés dataient de 2008; d'autres étaient aussi récents qu'aujourd'hui.

Securence compte parmi ses clients des dizaines de gouvernements étatiques et locaux, notamment: nc.gov - le site officiel de la Caroline du Nord; stillwatermn.gov, le site Web de la ville de Stillwater, Minnesota.; et cityoffrederickmd.gov, le site Web du gouvernement de Frederick, Docteur en médecine.

Incroyablement, inclus dans cet index géant des courriels des clients Internet américains figuraient les messages internes de chaque employé actuel et ancien d'Internet américain et de sa filiale USI Sans Fil. Puisque cet index incluait également les messages des internautes américains Directeur général Travis Carter, KrebsOnSecurity lui a transmis l'un des courriels récents de M. Carter, ainsi qu'une demande de comprendre exactement comment l'entreprise a réussi à bousiller les choses de manière aussi spectaculaire.

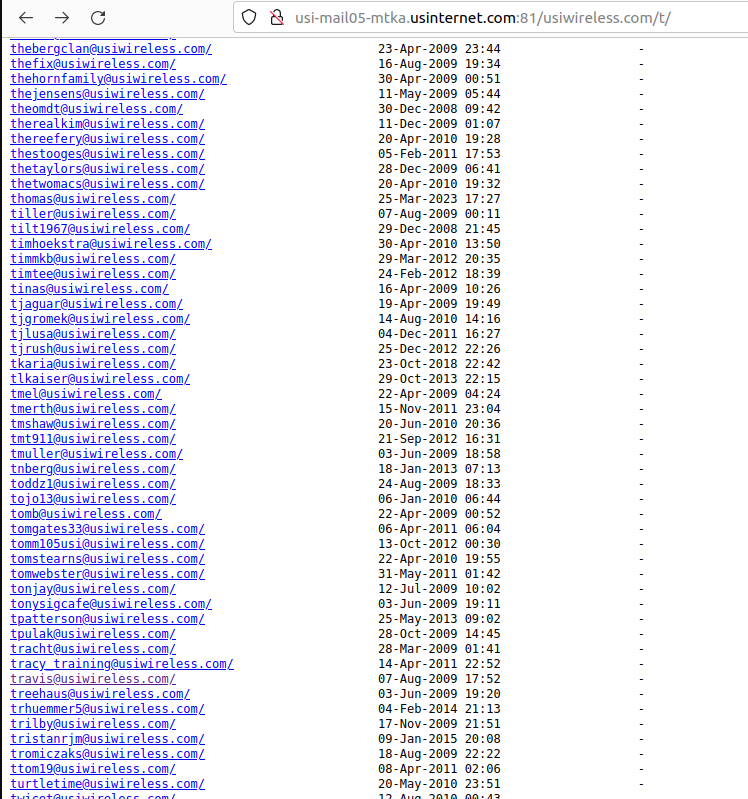

Les boîtes de réception individuelles des employés américains du sans-fil ont été publiées en texte clair sur Internet. Les horodatages répertoriés ne semblent pas être exacts d'une manière ou d'une autre. Par exemple, l'horodatage de la boîte de réception de M. Carter indique août 2009, mais un clic sur cette boîte de réception a révélé des messages aussi récents qu'en février. 10, 2024.

Quelques minutes après cette notification, Internet américain a mis hors ligne toutes les boîtes de réception publiées. M. Carter a répondu et a déclaré que son équipe enquêtait sur la façon dont cela s'était passé. Dans le même souffle, le PDG a demandé si KrebsOnSecurity faisait du conseil en sécurité à la location (je ne le fais pas).

[Note de l'auteur: Peut-être que M. Carter cherchait frénétiquement toute expertise qu'il pourrait trouver dans un moment difficile. Mais j'ai trouvé la demande personnellement offensante, car je ne pouvais pas ébranler l'idée que peut-être l'entreprise espérait qu'elle pourrait acheter mon silence.]

Plus tôt cette semaine, M. Carter a répondu avec une explication très technique qui, en fin de compte, n'expliquait guère pourquoi ni comment tant de boîtes de réception internes et clients étaient publiées en texte brut sur Internet.

“Les commentaires de mon équipe étaient un problème avec le Livre de jeu Ansible qui contrôle le Nguyxs configuration pour notre IMAP serveurs", a déclaré Carter, notant que cette configuration incorrecte avait été mise en place par un ancien employé et n'avait jamais été interceptée. Internet américain n'a pas partagé combien de temps ces messages ont été exposés.

” Le reste de la plate-forme et d'autres services backend sont en cours d'audit pour vérifier que les playbooks Ansible sont corrects", a déclaré Carter.

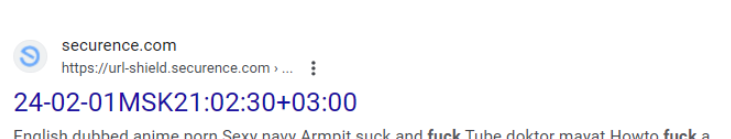

Holden a déclaré qu'il avait également découvert que des pirates informatiques abusaient d'un service de nettoyage de liens de sécurité et d'anti-spam appelé Bouclier d'url pour créer des liens qui semblent bénins mais redirigent plutôt les visiteurs vers des sites Web piratés et malveillants.

“Les méchants modifient les rapports de liens malveillants en redirections vers leurs propres sites malveillants”, a déclaré Holden. "C'est ainsi que les méchants génèrent du trafic vers leurs sites et augmentent le classement des moteurs de recherche.”

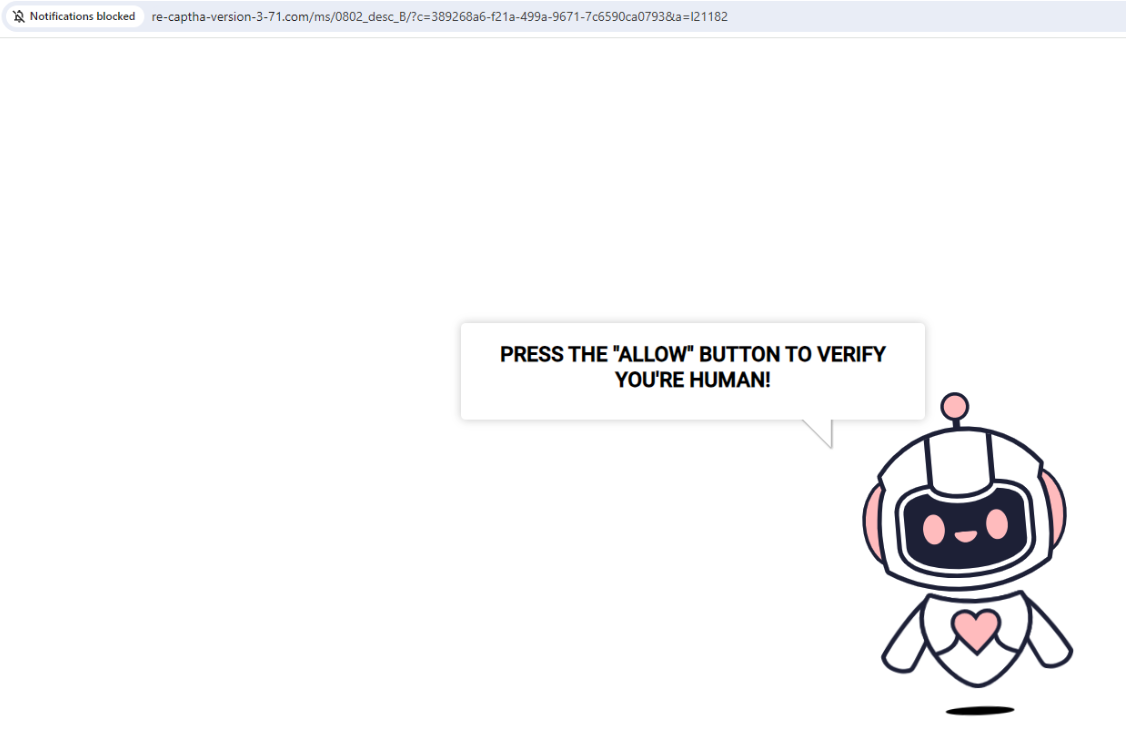

Par exemple, cliquer sur le lien de sécurité affiché dans la capture d'écran directement ci-dessus mène à un site Web qui essaie de tromper les visiteurs autoriser les notifications de site en présentant la requête comme une requête CAPTCHA conçue pour séparer les humains des robots. Après avoir approuvé la demande trompeuse de CAPTCHA/ notification, le lien redirige le visiteur vers un nom de domaine internationalisé russe (рпроаг[.]рф).

Le lien vers ce site Web malveillant et trompeur a été créé à l'aide du service de nettoyage de liens de Securence. Les fenêtres contextuelles de notification ont été bloquées lorsque ce site a tenté de déguiser une invite d'acceptation des notifications en une forme de CAPTCHA.

Internet américain n'a pas répondu aux questions sur la durée pendant laquelle il a exposé tous ses courriels internes et clients, ni sur le moment où les modifications de configuration errantes ont été apportées. La société n'a toujours pas divulgué l'incident sur son site Web. Le dernier communiqué de presse sur le site remonte à mars 2020.

KrebsOnSecurity écrit sur les violations de données depuis près de deux décennies, mais celui-ci prend facilement le gâteau en termes de niveau d'incompétence nécessaire pour passer inaperçu une erreur aussi énorme. Je ne sais pas quelle devrait être la réponse appropriée des autorités ou des régulateurs à cet incident, mais il est clair qu'Internet américain ne devrait pas être autorisé à gérer les courriels de quiconque à moins et jusqu'à ce qu'il puisse faire preuve de plus de transparence et prouver qu'il a radicalement réorganisé sa sécurité.

>>Plus