Le retrait de LockBit du FBI a Reporté une Bombe à retardement dans le comté de Fulton, en Géorgie.

Le retrait du FBI de la Écluse un groupe de ransomwares est arrivé la semaine dernière alors que LockBit se préparait à publier des données sensibles volées dans les systèmes informatiques du gouvernement Comté de Fulton, Géorgie. Mais LockBit se regroupe maintenant, et le gang dit qu'il publiera les données volées du comté de Fulton le 2 mars à moins de payer une rançon. LockBit affirme que la cache comprend des documents liés aux poursuites pénales en cours du comté contre d'anciens Président Trump, mais les observateurs judiciaires disent que les documents d'accroche publiés par le gang criminel suggèrent qu'une fuite totale des données du comté de Fulton pourrait mettre des vies en danger et compromettre un certain nombre d'autres procès criminels.

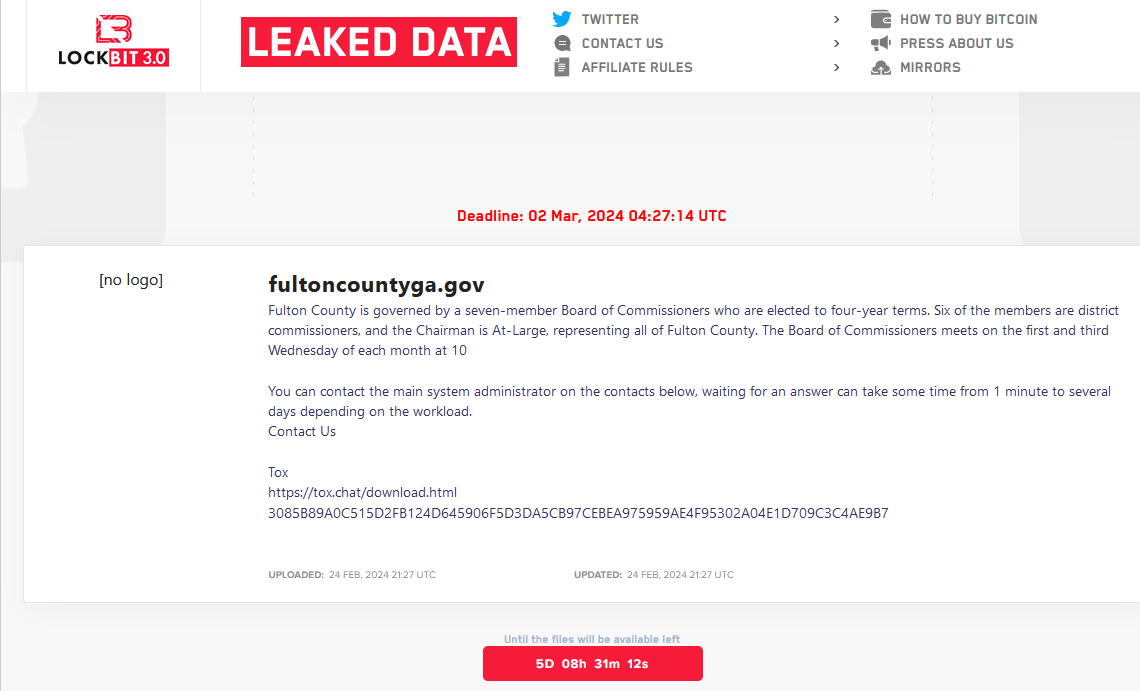

Un nouveau site Web LockBit répertorie un compte à rebours jusqu'à la publication promise des données volées dans le comté de Fulton, en Géorgie.

Début février, les dirigeants du comté de Fulton ont reconnu qu'ils réagissaient à une intrusion qui a perturbé ses systèmes de téléphonie, de messagerie et de facturation, ainsi qu'une gamme de services du comté, y compris les systèmes judiciaires.

En février. Le 13, le groupe de ransomwares LockBit a publié sur son blog victim shaming une nouvelle entrée pour le comté de Fulton, avec un compte à rebours indiquant que le groupe publierait les données le février. 16 à moins que les chefs de comté n'acceptent de négocier une rançon.

” Nous démontrerons comment les structures locales ont géré avec négligence la protection des informations", a averti LockBit. "Nous allons révéler des listes de personnes responsables de la confidentialité. Les documents marqués comme confidentiels seront rendus publics. Nous montrerons des documents relatifs à l'accès aux données personnelles des citoyens de l'État. Nous visons à donner un maximum de publicité à cette situation; les documents intéresseront beaucoup de gens. Les résidents consciencieux mettront de l'ordre.”

Pourtant, en février. 16, l'entrée pour le comté de Fulton a été retirée du site de LockBit sans explication. Cela ne se produit généralement qu'après que la victime en question accepte de payer une demande de rançon et/ou entame des négociations avec ses extorqueurs.

Cependant, le Président de la Commission du Comté de Fulton Robert Pitt a déclaré que le conseil avait décidé qu'il “ne pouvait pas en toute conscience utiliser les fonds des contribuables du comté de Fulton pour effectuer un paiement.”

“Nous n'avons pas payé et personne n'a payé en notre nom”, a déclaré Pitts lors d'un briefing sur l'incident en février. 20.

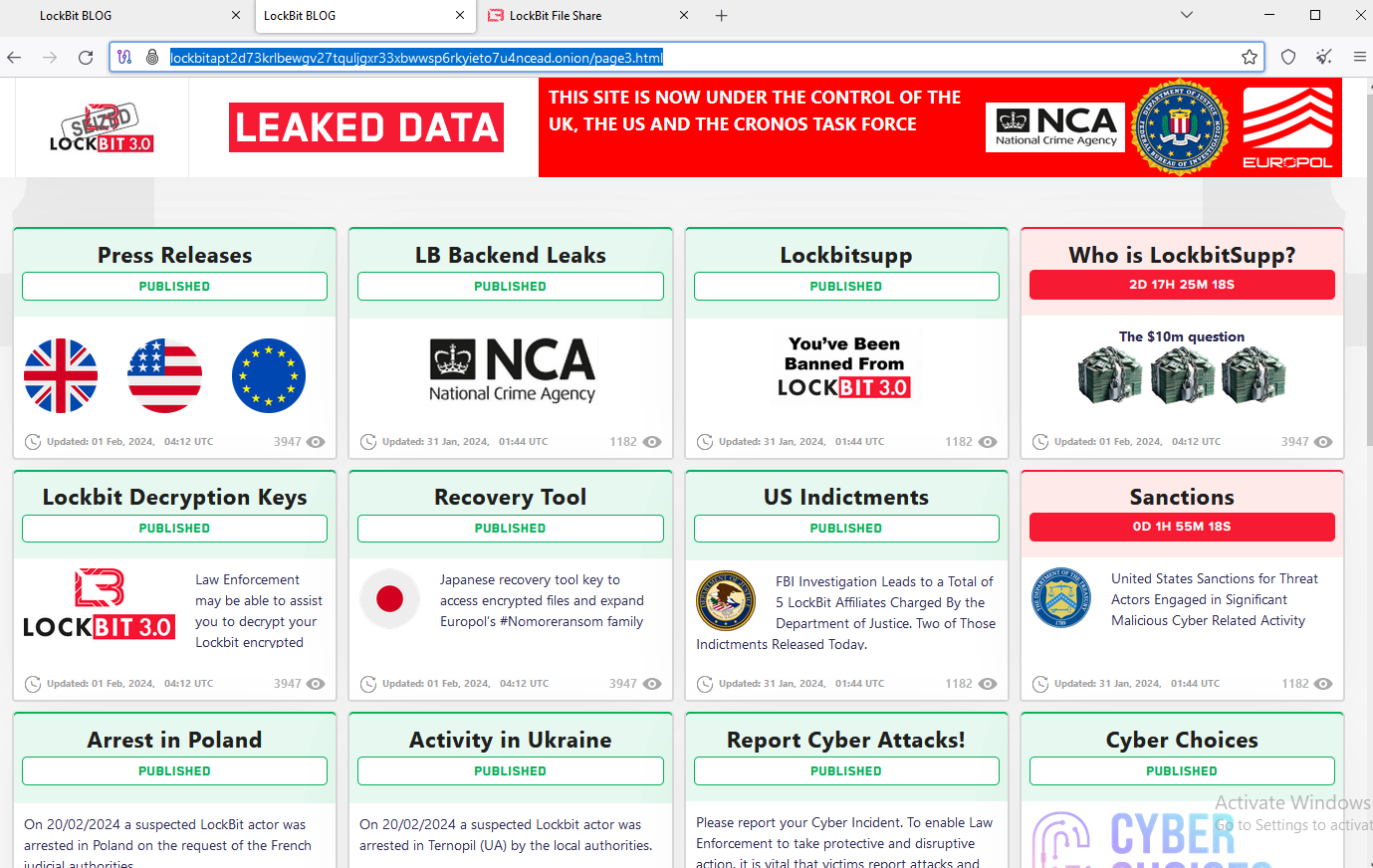

Quelques heures seulement avant cette conférence de presse, les différents sites Web de LockBit ont été saisis par le FBI et la National Crime Agency (NCA) du Royaume-Uni, qui ont remplacé la page d'accueil du groupe de ransomwares par un avis de saisie et ont utilisé la conception existante du blog de honte des victimes de LockBit pour publier des communiqués de presse sur les mesures d'application de la loi.

Le gouvernement fédéral a utilisé le design existant sur le site Web de honte aux victimes de LockBit pour présenter des communiqués de presse et des outils de décryptage gratuits.

Doublé “Opération Cronos, "l'effort a impliqué la saisie de près de trois douzaines de serveurs; l'arrestation de deux membres présumés de LockBit; la publication d'un outil de décryptage gratuit de LockBit; et le gel de plus de 200 comptes de crypto-monnaie censés être liés aux activités du gang. Le gouvernement affirme que LockBit a fait plus de 2 000 victimes dans le monde et extorqué plus de 120 millions de dollars en paiements.

CATASTROPHE EN COURS

Dans un long, lettre décousue publié le févr. 24 et adressée au FBI, le chef du groupe de ransomware LockBitSupp a annoncé que leurs sites Web humiliants pour les victimes étaient à nouveau opérationnels sur le dark Web, avec de nouveaux comptes à rebours pour le comté de Fulton et une demi-douzaine d'autres victimes récentes.

"Le FBI a décidé de pirater maintenant pour une seule raison, parce qu'ils ne voulaient pas divulguer d'informations fultoncountyga.gov," a écrit LockBitSupp. "Les documents volés contiennent beaucoup de choses intéressantes et les affaires judiciaires de Donald Trump qui pourraient affecter les prochaines élections américaines.”

Une capture d'écran publiée par LockBit montrant divers partages de fichiers du comté de Fulton qui ont été exposés.

LockBit a déjà publié environ deux douzaines de fichiers prétendument volés dans les systèmes gouvernementaux du comté de Fulton, bien qu'aucun d'entre eux n'implique le procès pénal de M. Trump. Mais les documents semblent inclure des dossiers judiciaires qui sont scellés et protégés du public.

Georges Chidi écrit L'Objectif d'Atlanta, une publication de fond sur la criminalité dans la capitale de la Géorgie. Chidi dit que les données divulguées jusqu'à présent comprennent un dossier scellé lié à un cas de maltraitance d'enfants, et une motion scellée dans le procès pour meurtre de Juwuan Gaston exiger que l'État livre les identités confidentielles des informateurs.

Chidi cite des rapports d'un employé du comté de Fulton qui a déclaré que les documents confidentiels comprenaient l'identité des jurés siégeant au procès du rappeur Jeffery” Young Thug " Williams, qui est accusé avec cinq autres accusés d'un racket et d'un complot de gangs.

” Les captures d'écran suggèrent que les pirates informatiques pourront donner à tout avocat défendant une affaire pénale dans le comté un point de départ pour affirmer que des preuves ont été entachées ou que des témoins ont été intimidés, et que la divulgation d'informations confidentielles a compromis des affaires", Chidi a écrit. "Le juge Ural Glanville a, me dit le personnel, travaillé fiévreusement dans les coulisses au cours des deux dernières semaines pour gérer la catastrophe en cours.”

LockBitSupp a également nié les affirmations de la NCA du Royaume-Uni selon lesquelles LockBit n'a pas supprimé les données volées comme promis lorsque les victimes ont accepté de payer une rançon. L'accusation est explosive car personne ne paiera de rançon s'il ne croit pas que le groupe de ransomwares tiendra sa part du marché.

Le chef du groupe ransomware a également confirmé des informations rapportées pour la première fois ici la semaine dernière, selon lesquelles des enquêteurs fédéraux ont réussi à pirater LockBit en exploitant une vulnérabilité connue en PHP, un langage de script largement utilisé dans le développement Web.

” En raison de ma négligence personnelle et de mon irresponsabilité, je me suis détendu et je n'ai pas mis à jour PHP à temps", a écrit LockBitSupp. “À la suite de quoi l'accès a été obtenu aux deux serveurs principaux où cette version de PHP a été installée.”

La lettre du FBI de LockBitSupp indiquait que le groupe conservait des copies des données de ses victimes volées sur des serveurs qui n'utilisaient pas PHP, et qu'il était par conséquent en mesure de conserver des copies des fichiers volés aux victimes. La lettre énumérait également des liens vers plusieurs nouvelles instances de sites Web LockBit dark net, y compris la page de fuite répertoriant le nouveau compte à rebours du comté de Fulton.

Le nouveau site de fuite de données de LockBit promet de publier les données volées du comté de Fulton le 2 mars 2024, à moins de payer une demande de rançon.

” Même après le piratage du FBI, les données volées seront publiées sur le blog, il n'y a aucune chance de détruire les données volées sans paiement", a écrit LockBitSupp. "Toutes les actions du FBI visent à détruire la réputation de mon programme d'affiliation, ma démoralisation, ils veulent que je parte et quitte mon travail, ils veulent me faire peur parce qu'ils ne peuvent pas me trouver et m'éliminer, je ne peux pas être arrêté, vous ne pouvez même pas espérer, tant que je serai en vie, je continuerai à faire du pentest avec du postpayé.”

ESQUIVE DE DOX

En janvier 2024, LockBitSupp a déclaré aux membres du forum XSS qu'il était déçu que le FBI n'ait pas offert de récompense pour son doxing et/ou son arrestation, et qu'en réponse, il plaçait une prime sur sa propre tête — offrant 10 millions de dollars à quiconque pourrait découvrir son vrai nom.

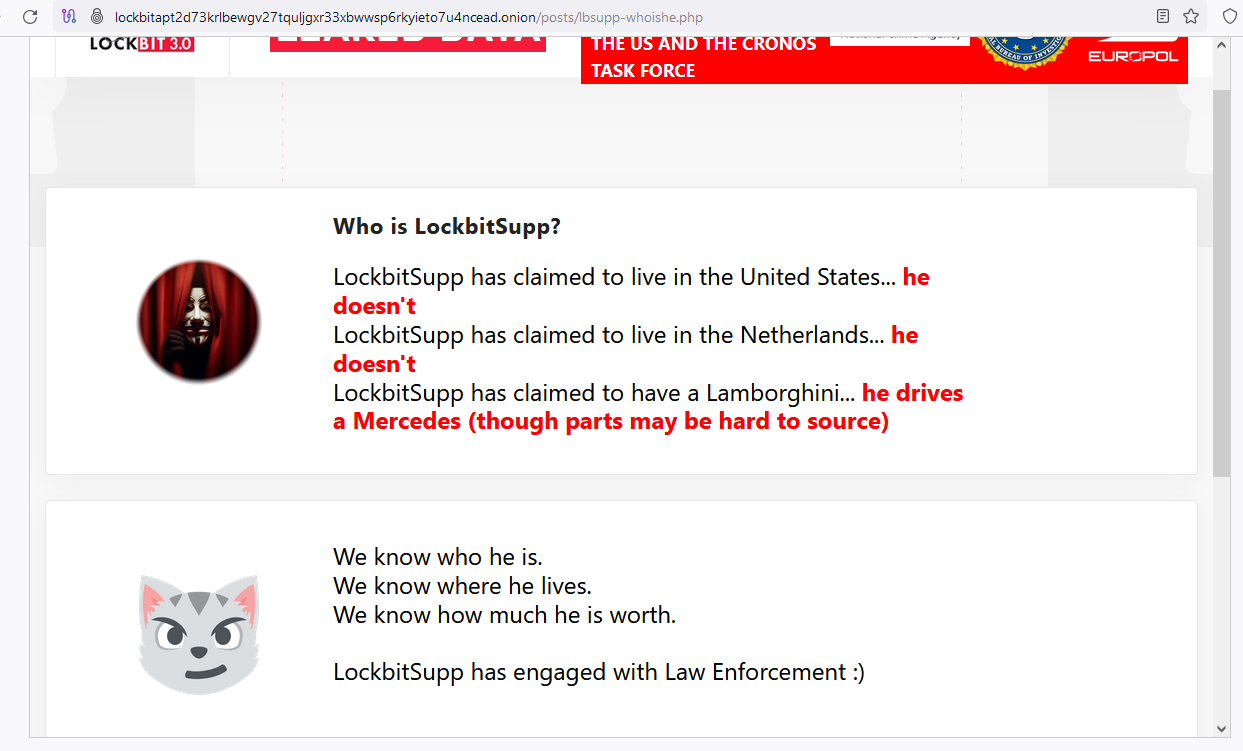

Après que la NCA et le FBI aient saisi le site de LockBit, la page d'accueil du groupe a été modernisée avec une entrée de blog intitulée “Qui est LockBitSupp? La question à 10 millions de dollars."Le teaser utilisait le compte à rebours de LockBit et suggérait que la véritable identité de LockBitSupp serait bientôt révélée.

Cependant, après l'expiration du compte à rebours, la page a été remplacée par un message de provocation du gouvernement fédéral, mais il n'incluait aucune nouvelle information sur l'identité de LockBitSupp.

En février. 21, le Département d'État des États-Unis récompenses annoncées totalisant jusqu'à 15 millions de dollars pour des informations menant à l'arrestation et/ou à la condamnation de toute personne participant à des attaques de ransomware LockBit. Le département d'État a déclaré que 10 millions de dollars étaient destinés à des informations sur les dirigeants de LockBit, et jusqu'à 5 millions de dollars sont offerts pour des informations sur les affiliés.

Dans un entretien avec le compte Twitter/X axé sur les logiciels malveillants Vx-Sous terre, Le personnel de LockBit a affirmé que les autorités avaient arrêté quelques petits joueurs dans leur opération, et que les enquêteurs ne connaissent toujours pas l'identité réelle des principaux membres de LockBit, ni celle de leur chef.

“Ils affirment que le FBI/ NCA UK/ EUROPOL ne connaissent pas leurs informations”, a écrit Vx-Underground. "Ils déclarent qu'ils sont prêts à doubler la prime de 10 000 000$. Ils déclarent qu'ils placeront une prime de 20 000 000 $de leur propre tête si quelqu'un peut les tuer.”

DES PROBLÈMES SUR LE FRONT INTÉRIEUR?

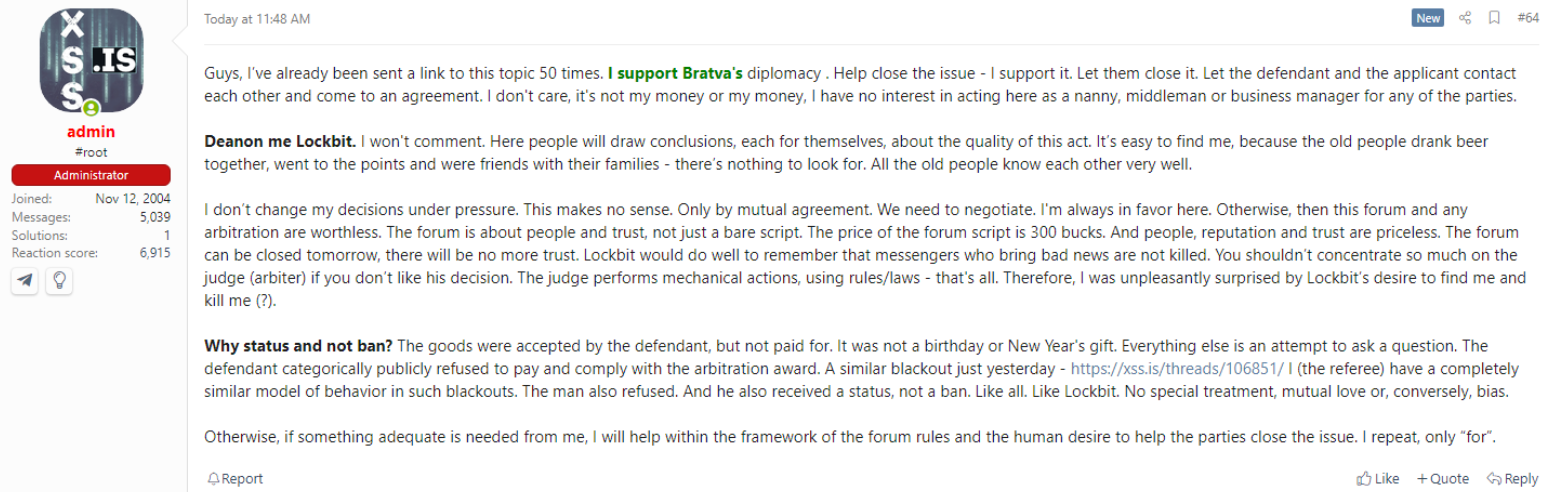

Dans les semaines qui ont précédé le démantèlement du FBI/NCA, LockBitSupp a été impliqué dans un certain nombre de différends personnels et commerciaux très médiatisés sur les forums russes sur la cybercriminalité.

Plus tôt cette année, quelqu'un a utilisé le ransomware LockBit pour infecter les réseaux de AN-Sécurité, une vénérée société de sécurité et de technologie de 30 ans basée à Saint-Pétersbourg, en Russie. Cela violait la règle d'or pour les cybercriminels basés en Russie et dans les anciens pays soviétiques qui composent la Communauté des États indépendants, à savoir qu'attaquer vos propres citoyens dans ces pays est le moyen le plus sûr d'être arrêté et poursuivi par les autorités locales.

LockBitSupp a affirmé plus tard que l'attaquant avait utilisé une ancienne version de LockBit divulguée publiquement pour compromettre les systèmes d'AN-Security, et a déclaré que l'attaque était une tentative de salir leur réputation par un groupe de ransomware rival connu sous le nom de “Clop."Mais l'incident a sans aucun doute incité les autorités russes à examiner de plus près les activités de LockBitSupp.

Puis, début février, l'administrateur du forum de cybercriminalité en langue russe XSS a déclaré que LockBitSupp avait menacé de le faire tuer après que le chef du groupe de ransomwares ait été banni par la communauté. LockBitSupp a été excommunié de XSS après avoir refusé de payer un montant d'arbitrage ordonné par l'administrateur du forum. Ce différend était lié à une plainte d'un autre membre du forum qui a déclaré que LockBitSupp l'avait récemment raidi sur sa part promise d'un paiement de ransomware inhabituellement important.

ENTRETIEN AVEC LOCKBITSUPP

KrebsOnSecurity a demandé des commentaires à LockBitSupp sur l'identifiant de messagerie instantanée ToX répertorié dans sa lettre au FBI. LockBitSupp a refusé d'élaborer sur les documents inédits du comté de Fulton, affirmant que les fichiers seront accessibles à tous dans quelques jours.

LockBitSupp a déclaré que son équipe négociait toujours avec le comté de Fulton lorsque le FBI a saisi leurs serveurs, c'est pourquoi le comté a obtenu une prolongation de délai. Il a également nié avoir menacé de tuer l'administrateur XSS.

“Je n'ai pas menacé de tuer l'administrateur XSS, il ment de manière flagrante, c'est pour m'apitoyer sur moi-même et nuire à ma réputation”, a déclaré LockBitSupp à KrebsOnSecurity. “Il n'est pas nécessaire de le tuer pour le punir, il y a des méthodes plus humaines et il sait ce qu'elles sont.”

Lorsqu'on lui a demandé pourquoi il était si certain que le FBI ne connaissait pas son identité réelle, LockBitSupp a été plus précis.

“Je ne suis pas sûr que le FBI ne sache pas qui je suis”, a-t-il déclaré. “Je crois juste qu'ils ne me trouveront jamais.”

Il semble peu probable que la saisie de l'infrastructure de LockBit par le FBI ait été en quelque sorte un effort pour empêcher la divulgation des données du comté de Fulton, comme le soutient LockBitSupp. D'une part, Europol a déclaré que le démantèlement était le résultat d'une infiltration de plusieurs mois du groupe de ransomwares.

En outre, en rendant compte de la perturbation de l'attaque au bureau de La procureure du Comté de Fulton, Fanny Willis en février. 14, CNN a rapporté qu'à ce moment-là, l'intrusion de LockBit avait alors persisté pendant près de deux semaines et demie.

Enfin, si la NCA et le FBI croyaient vraiment que LockBit n'avait jamais supprimé les données des victimes, ils devaient supposer que LockBit aurait encore au moins une copie de toutes leurs données volées cachées dans un endroit sûr.

>>Plus