. US Alberga un Prolífico Servicio de Acortamiento de Enlaces Maliciosos

El dominio de nivel superior para los Estados Unidos — . NOSOTROS - es el hogar de miles de dominios recién registrados vinculados a un servicio malicioso de acortamiento de enlaces que facilita estafas de malware y phishing, sugiere una nueva investigación. Los hallazgos se acercan poco después de un informe que identificó los dominios. US como uno de los más frecuentes en ataques de phishing durante el año pasado.

Investigadores en Infoblox dicen que han estado rastreando lo que parece ser un servicio de acortamiento de enlaces de hace tres años que atiende a phishers y proveedores de malware. Infoblox descubrió que los dominios involucrados suelen tener de tres a siete caracteres y están alojados en proveedores de alojamiento a prueba de balas que cobran una prima por ignorar cualquier abuso o queja legal. Los dominios cortos no alojan ningún contenido en sí mismos, sino que se utilizan para ofuscar la dirección real de las páginas de destino que intentan engañar a los usuarios o instalar malware.

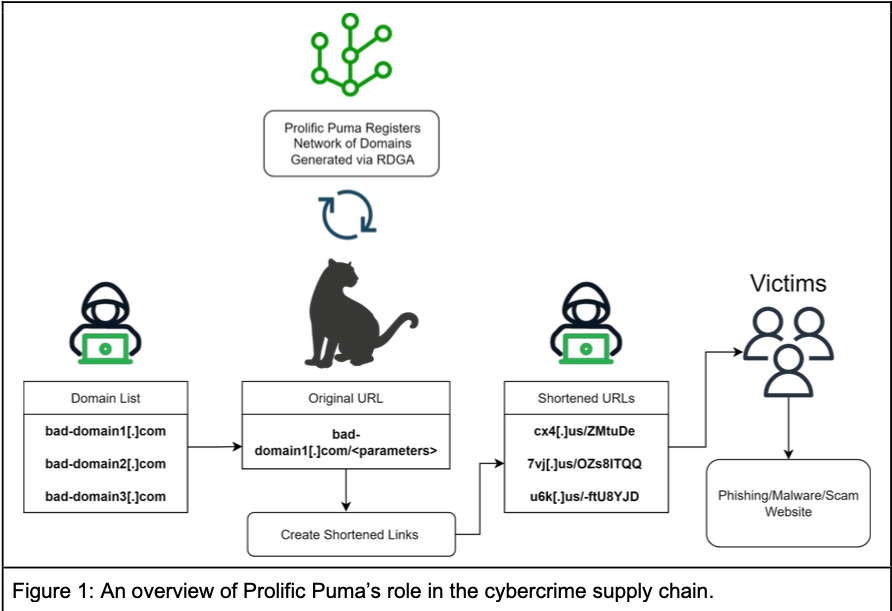

Un gráfico que describe las operaciones de un servicio malicioso de acortamiento de enlaces que Infoblox ha denominado " Puma Prolífico.”

Infoblox dice que no está claro cómo se promocionan inicialmente las páginas de destino de phishing y malware vinculadas a este servicio, aunque sospechan que se trata principalmente de estafas dirigidas a personas en sus teléfonos a través de SMS. Un nuevo informe dice que la compañía trazó los contornos de este servicio de acortamiento de enlaces gracias en parte a patrones pseudoaleatorios en los dominios cortos, que en la superficie parecen ser una mezcla sin sentido de letras y números.

"Esto nos llamó la atención porque tenemos sistemas que detectan registros que usan algoritmos de generación de nombres de dominio", dijo Renee Burton, jefe de inteligencia de amenazas en Infoblox. "No hemos encontrado ningún contenido legítimo servido a través de sus acortadores.”

Infoblox determinó que hasta mayo de 2023, los dominios que terminaban en .info representaban la mayor parte de los nuevos registros vinculados al servicio malicioso de acortamiento de enlaces, que Infoblox ha denominado "Puma Prolífico."Desde entonces, descubrieron que quien sea responsable de ejecutar el servicio ha utilizado .US para aproximadamente el 55 por ciento del total de dominios creados, con varias docenas de nuevos dominios .US maliciosos registrados diariamente.

. US es supervisado por el Administración Nacional de Telecomunicaciones e Información (NTIA), una agencia del poder ejecutivo de la Departamento de Comercio de EE. UU.. Pero el Tío Sam ha subcontratado durante mucho tiempo la administración de .US a varias empresas privadas, lo que gradualmente ha permitido que el dominio de nivel superior de los Estados Unidos se convierta en un pozo negro de actividad de phishing.

O así concluye El Grupo Consultor Interisle, que recopila datos de phishing de múltiples fuentes de la industria y publica un informe anual sobre las últimas tendencias. Ya en 2018, Interisle descubrió que los dominios. US eran los peores del mundo en spam, botnet (infraestructura de ataque para DDOS, etc.) y contenidos ilícitos o nocivos.

Interisle's estudio más reciente examinó seis millones de informes de phishing entre el 1 de mayo de 2022 y el 30 de abril de 2023 e identificó aproximadamente 30.000 dominios de phishing .US. Interisle descubrió que se registró un número significativo de dominios .US para atacar a algunas de las empresas más destacadas de los Estados Unidos, incluidos Bank of America, Amazon, Apple, AT & T, Citi, Comcast, Microsoft, Meta y Target. Otros fueron utilizados para hacerse pasar por agencias gubernamentales estadounidenses o atacarlas.

Según las regulaciones de la NTIA, los registradores de dominios que procesan registros de dominios. US deben tomar ciertos pasos (PDF) para verificar que esos clientes realmente residen en los Estados Unidos, o si no son propietarios de organizaciones con sede en los EE .UU .Sin embargo, si uno registra un dominio. US a través de GoDaddy, el registrador de dominios más grande y el administrador actual del contrato. US, la forma en que uno "prueba" su nexo con EE.UU. es simplemente eligiendo entre una de las tres respuestas afirmativas preseleccionadas.

En una época en la que la mayoría de los registradores de dominios están redactando automáticamente la información del cliente de los registros de registro de acceso público para evitar infringir las leyes de privacidad europeas, .US se ha mantenido como un caso atípico porque su estatuto especifica que todos los registros de registro se hagan públicos. Sin embargo, Infoblox dijo que encontró más de 2.000 dominios maliciosos de acortadores de enlaces que terminan en .US registrados desde octubre de 2023 hasta NameSilo que de alguna manera han subvertido los requisitos de transparencia para el usTLD y se han convertido en registros privados.

"A través de nuestra propia experiencia con NameSilo, no es posible seleccionar el registro privado de dominios en el usTLD a través de su interfaz", escribió Infoblox. "Y, sin embargo, se hizo. Del total de dominios con registros privados, más del 99% se registraron con NameSilo. En este momento, no podemos explicar este comportamiento.”

CEO de NameSilo Kristaps Ronka dijo que la compañía responde activamente a los informes sobre dominios abusivos, pero que no ha visto ningún informe de abuso relacionado con los hallazgos de Infoblox.

"Eliminamos de cientos a miles de dominios, muchos de ellos de manera proactiva para combatir el abuso", dijo Ronka. "Nuestra tasa de abuso actual en abuseIQ, por ejemplo, es actualmente del 0%. AbuseIQ recibe informes de innumerables fuentes y aún no hemos visto estos informes de abuso de 'Puma'.”

Los expertos que rastrean dominios asociados con malware y phishing dicen que incluso la información falsa proporcionada en el registro es útil para identificar dominios potencialmente maliciosos o falsos antes de que puedan usarse para abuso.

Por ejemplo, cuando se registró a través de NameSilo en julio de 2023, el dominio 1ox[.] nosotros — como miles de otros-enumeró a su registrante como "Leila Puma"en una dirección postal en Polonia, y la dirección de correo electrónico blackpumaoct33@ukr.net. Pero según DomainTools.com, el Oct. el 1 de enero de 2023, NameSilo redactó y ocultó esos registros.

Infoblox señala que la parte del nombre de usuario de la dirección de correo electrónico parece ser una referencia a la canción October 33 de the Pumas Negros, una banda de soul psicodélico con sede en Austin, Texas. Los Pumas Negros no son exactamente un nombre familiar, pero recientemente tuvieron un video popular de Youtube eso incluyó una versión de la canción de The Kinks "Strangers", que incluía una narrativa visual emocional sobre ucranianos que buscaban refugio de la invasión rusa, titulada " Extraños de Ucrania."Además, la dirección de correo electrónico de Leila Puma está en un proveedor de correo electrónico ucraniano.

DomainTools muestra que cientos de otros dominios maliciosos vinculados a Prolific Puma se registraron previamente a través de NameCheap a un "Josef Bakhovsky" en una dirección diferente en Polonia. Según ancestry.com, la versión anglicanizada de este apellido, Bakovski, es el nombre tradicional de alguien de Bakowce, que ahora se conoce como Bakivtsi y se encuentra en Ucrania.

Esta posible conexión polaca y/o ucraniana puede o no decirnos algo sobre el "quién" detrás de este servicio de acortamiento de enlaces, pero esos detalles son útiles para identificar y agrupar estos dominios cortos maliciosos. Sin embargo, incluso esta escasa visibilidad de los datos de registro de .US ahora está amenazada.

La NTIA recientemente publicó una propuesta eso permitiría a los registradores redactar todos los datos de los registratarios de los registros de registro de WHOIS para dominios.US. Una amplia gama de grupos industriales tienen comentarios presentados oponiéndose a los cambios propuestos, diciendo que amenazan con eliminar los últimos vestigios de responsabilidad por un dominio de nivel superior que ya está invadido por la actividad del delito cibernético.

Burton de Infoblox dice que Prolific Puma es notable porque han podido facilitar actividades maliciosas durante años sin que la industria de la seguridad lo notara en gran medida.

"Esto expone cuán persistente puede ser la economía criminal a nivel de la cadena de suministro", dijo Burton. "Siempre estamos buscando en la página final de malware o phishing, pero lo que estamos descubriendo aquí es que existe esta capa intermedia de actores de amenazas de DNS que persisten durante años sin previo aviso.”

El informe completo de Infoblox sobre el prolífico Puma es aquí.

>>Más