. US Héberge Un Service Prolifique De Raccourcissement De Liens Malveillants

Le domaine de premier niveau pour les États-Unis — .NOUS - abrite des milliers de domaines nouvellement enregistrés liés à un service de raccourcissement de liens malveillants qui facilite les escroqueries par logiciels malveillants et hameçonnage, selon de nouvelles recherches. Les résultats suivent de près un rapport qui a identifié les domaines .US comme l'un des plus répandus dans les attaques de phishing au cours de l'année écoulée.

Chercheurs à Infolettre disons qu'ils ont suivi ce qui semble être un service de raccourcissement de liens vieux de trois ans qui s'adresse aux hameçonneurs et aux fournisseurs de logiciels malveillants. Infoblox a découvert que les domaines impliqués comportent généralement de trois à sept caractères et sont hébergés sur des fournisseurs d'hébergement à toute épreuve qui facturent une prime pour ignorer tout abus ou plainte légale. Les domaines courts n'hébergent eux-mêmes aucun contenu, mais sont utilisés pour masquer l'adresse réelle des pages de destination qui tentent d'hameçonner les utilisateurs ou d'installer des logiciels malveillants.

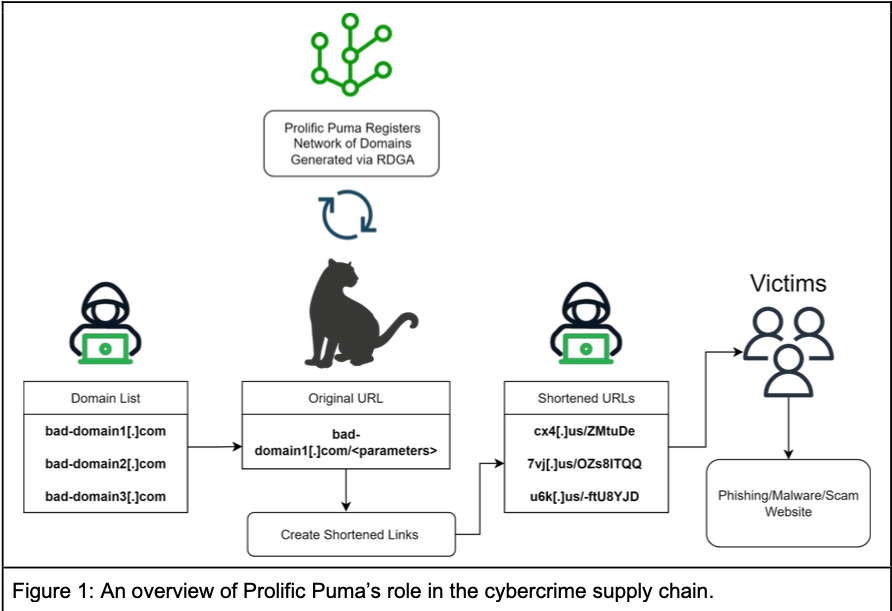

Un graphique décrivant les opérations d'un service de raccourcissement de liens malveillants qu'Infoblox a surnommé " Prolific Puma.”

Infoblox dit qu'il n'est pas clair comment les pages de destination de phishing et de logiciels malveillants liées à ce service sont initialement promues, bien qu'ils soupçonnent que c'est principalement par le biais d'escroqueries ciblant les personnes sur leur téléphone via SMS. Un nouveau rapport indique que la société a tracé les contours de ce service de raccourcissement de liens en partie grâce à des modèles pseudo-aléatoires dans les domaines courts, qui semblent tous à la surface être un fouillis insignifiant de lettres et de chiffres.

“Cela a attiré notre attention parce que nous avons des systèmes qui détectent les enregistrements qui utilisent des algorithmes de génération de noms de domaine”, a déclaré Renée Burton, responsable du renseignement sur les menaces chez Infoblox. "Nous n'avons trouvé aucun contenu légitime servi par leurs raccourcisseurs.”

Infoblox a déterminé que jusqu'en mai 2023, les domaines se terminant par .info représentaient la majeure partie des nouveaux enregistrements liés au service de raccourcissement de liens malveillants, qu'Infoblox a surnommé “Puma Prolifique."Depuis lors, ils ont constaté que la personne responsable de l'exécution du service utilisait .US pour environ 55% du total des domaines créés, avec plusieurs dizaines de nouveaux domaines malveillants .US enregistrés quotidiennement.

Le .US est supervisé par le Administration Nationale des Télécommunications et de l'Information (NTIA), une agence du pouvoir exécutif de la Département du Commerce des États-Unis. Mais l'Oncle Sam a longtemps externalisé la gestion de .US à diverses sociétés privées, qui ont progressivement permis au domaine de premier niveau des États-Unis de se transformer en un cloaque d'activités de phishing.

Ou alors conclut Le Groupe de Conseil Interisle, qui rassemble des données sur le phishing provenant de multiples sources de l'industrie et publie un rapport annuel sur les dernières tendances. Dès 2018, Interisle a découvert que les domaines .US étaient les pires au monde pour le spam, les botnets (infrastructure d'attaque pour DDOS, etc.) et des contenus illicites ou préjudiciables.

Chez Interisle étude la plus récente a examiné six millions de rapports d'hameçonnage entre le 1er mai 2022 et le 30 avril 2023 et identifié environ 30 000 domaines d'hameçonnage .US. Interisle a découvert qu'un nombre important de domaines .US avaient été enregistrés pour attaquer certaines des entreprises les plus importantes des États-Unis, notamment Bank of America, Amazon, Apple, AT&T, Citi, Comcast, Microsoft, Meta et Target. D'autres ont été utilisés pour usurper l'identité ou attaquer des agences gouvernementales américaines.

En vertu des réglementations de la NTIA, les bureaux d'enregistrement de domaines traitant les enregistrements de domaines .US doivent prendre certaines étapes (PDF) pour vérifier que ces clients résident réellement aux États — Unis, ou possèdent des organisations basées aux États — Unis .Cependant, si l'on enregistre un domaine .US via GoDaddy-le plus grand registraire de domaines et l'administrateur actuel du contrat.US-la façon dont on “prouve” leur lien avec les États-Unis est simplement en choisissant parmi l'une des trois réponses affirmatives présélectionnées.

À une époque où la plupart des bureaux d'enregistrement de domaines effacent automatiquement les informations client des enregistrements d'enregistrement accessibles au public pour éviter d'enfreindre les lois européennes sur la confidentialité, .US est resté quelque peu une aberration car sa charte spécifie que tous les enregistrements d'enregistrement doivent être rendus publics. Cependant, Infoblox a déclaré avoir trouvé plus de 2 000 domaines de raccourcisseur de liens malveillants se terminant par .US enregistrés depuis octobre 2023 via Nomil cela a en quelque sorte renversé les exigences de transparence pour l'usTLD et converti en enregistrements privés.

"Grâce à notre propre expérience avec NameSilo, il n'est pas possible de sélectionner un enregistrement privé pour les domaines dans l'usTLD via leur interface”, a écrit Infoblox. "Et pourtant, c'était fait. Sur le total des domaines avec des enregistrements privés, plus de 99% ont été enregistrés auprès de NameSilo. Pour le moment, nous ne sommes pas en mesure d'expliquer ce comportement.”

PDG de NameSilo Christophe Ronka il a déclaré que la société répond activement aux rapports sur les domaines abusifs, mais qu'elle n'a vu aucun rapport d'abus lié aux conclusions d'Infoblox.

” Nous supprimons des centaines à des milliers de domaines, dont beaucoup de manière proactive pour lutter contre les abus", a déclaré Ronka. "Notre taux d'abus actuel sur abuseIQ, par exemple, est actuellement de 0%. AbuseIQ reçoit des rapports d'innombrables sources et nous n'avons pas encore vu ces rapports d'abus de "Puma".”

Les experts qui suivent les domaines associés aux logiciels malveillants et au phishing affirment que même les fausses informations fournies lors de l'enregistrement sont utiles pour identifier les domaines potentiellement malveillants ou hameçonneurs avant qu'ils ne puissent être utilisés à des fins abusives.

Par exemple, lorsqu'il a été enregistré via NameSilo en juillet 2023, le domaine 1ox[.] nous - comme des milliers d'autres-a inscrit son inscrit comme “Leila Puma est une marque déposée."à une adresse postale en Pologne et à l'adresse e-mail blackpumaoct33@ukr.net. Mais selon DomainTools.com, le oct. Le 1er janvier 2023, ces enregistrements ont été expurgés et masqués par NameSilo.

Infoblox note que la partie nom d'utilisateur de l'adresse e-mail semble être une référence à la chanson October 33 de the Pumas Noirs, un groupe de soul psychédélique basé à Austin, Texas. Les Pumas noirs ne sont pas exactement un nom familier, mais ils ont récemment eu une vidéo Youtube populaire cela comprenait une reprise de la chanson des Kinks “Strangers”, qui comprenait un récit visuel émotionnel sur les Ukrainiens cherchant refuge contre l'invasion russe, intitulé “Ukraine Strangers"."De plus, l'adresse e-mail de Leila Puma est chez un fournisseur de messagerie ukrainien.

DomainTools montre que des centaines d'autres domaines malveillants liés à Prolific Puma ont déjà été enregistrés via Nom pas cher à un "Josef Bakhovsky" à une adresse différente en Pologne. Selon ancestry.com, la version anglicisée de ce nom de famille — Bakovski — est le nom traditionnel de quelqu'un de Bakowce, qui est maintenant connu sous le nom de Bakivtsi et se trouve en Ukraine.

Cette éventuelle connexion polonaise et/ou ukrainienne peut ou non nous dire quelque chose sur le “qui " derrière ce service de raccourcissement de lien, mais ces détails sont utiles pour identifier et regrouper ces domaines courts malveillants. Cependant, même cette maigre visibilité sur les données d'enregistrement .US est désormais menacée.

La NTIA récemment publié une proposition cela permettrait aux bureaux d'enregistrement d'expurger toutes les données des titulaires des enregistrements d'enregistrement WHOIS pour les domaines .US. Un large éventail de groupes industriels ont observations déposées en opposition aux modifications proposées, affirmant qu'ils menacent de supprimer les derniers vestiges de responsabilité pour un domaine de premier niveau déjà envahi par les activités de cybercriminalité.

Burton d'Infoblox affirme que Prolific Puma est remarquable car ils ont été en mesure de faciliter les activités malveillantes pendant des années tout en passant largement inaperçu du secteur de la sécurité.

“Cela montre à quel point l'économie criminelle peut être persistante au niveau de la chaîne d'approvisionnement”, a déclaré Burton. "Nous regardons toujours la page finale des logiciels malveillants ou du phishing, mais ce que nous constatons ici, c'est qu'il y a cette couche intermédiaire d'acteurs de la menace DNS qui persiste pendant des années sans préavis.”

Le rapport complet d'Infoblox sur le prolifique Puma est ici.

>>Plus