El Servicio de Robo de Identidad Revendió el Acceso a los Datos de USInfoSearch

Uno de los vendedores más activos de números de Seguro Social, antecedentes e informes crediticios de cybercrime underground ha estado extrayendo datos de cuentas pirateadas en el corredor de datos del consumidor de EE. UU. Búsqueda de USinfoSearch, KrebsOnSecurity ha aprendido.

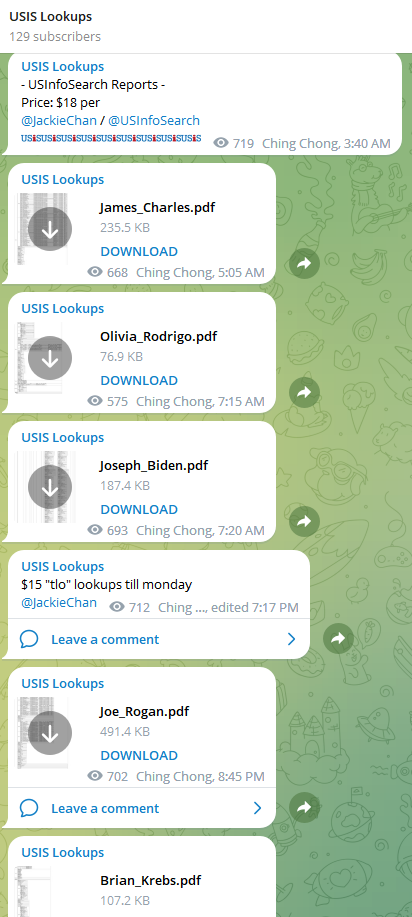

Desde al menos febrero de 2023, un servicio anunciado en Telegram llamado USiSLookups ha operado un bot automatizado que permite a cualquiera buscar el SSN o el informe de antecedentes de prácticamente cualquier estadounidense. Para precios que oscilan entre $8 y 4 40 y se pagan a través de moneda virtual, el bot devolverá informes detallados de antecedentes del consumidor automáticamente en solo unos momentos.

Desde al menos febrero de 2023, un servicio anunciado en Telegram llamado USiSLookups ha operado un bot automatizado que permite a cualquiera buscar el SSN o el informe de antecedentes de prácticamente cualquier estadounidense. Para precios que oscilan entre $8 y 4 40 y se pagan a través de moneda virtual, el bot devolverá informes detallados de antecedentes del consumidor automáticamente en solo unos momentos.

USiSLookups es el proyecto de un ciberdelincuente que usa los apodos JackieChan/Búsqueda de información de EE. UU., y el canal de Telegram para este servicio incluye una pequeña cantidad de informes de antecedentes de muestra, incluido el de Presidente Joe Biden, y podcaster Joe Rogan. Los datos en esos informes incluyen la fecha de nacimiento del sujeto, la dirección, las direcciones anteriores, los números de teléfono y empleadores anteriores, los familiares y asociados conocidos y la información de la licencia de conducir.

El servicio de JackieChan abusa del nombre y las marcas comerciales del corredor de datos con sede en Columbus, OH Búsqueda de USinfoSearch, cuyo sitio web dice que proporciona "información de identidad y antecedentes para ayudar con la gestión de riesgos, la prevención del fraude, la verificación de identidad y edad, el rastreo de saltos y más.”

"Nos especializamos en datos que no son FCRA de numerosas fuentes patentadas para brindarle la información que necesita, cuando la necesita", explica el sitio web de la compañía. "Nuestros servicios incluyen acceso basado en API para quienes integran datos en su producto o aplicación, así como procesamiento masivo y por lotes de registros para adaptarse a cada cliente.”

Por suerte, mi informe también apareció en el canal de Telegram de este servicio de fraude de identidad, presumiblemente como un adelanto para posibles clientes. El 19 de octubre de 2023, KrebsOnSecurity compartió una copia de este archivo con the real USinfoSearch, junto con una solicitud de información sobre la procedencia de los datos.

USinfoSearch dijo que investigaría el informe, que parece haberse obtenido antes del 30 de junio de 2023. El Nov. 9, 2023, Scott Hostettler, gerente general de USinfoSearch parent Martin Data LLC compartió una declaración escrita sobre su investigación que sugería que el servicio de robo de identidad estaba tratando de hacer pasar los datos de consumo de otra persona como provenientes de USinfoSearch.:

Con respecto al incidente de Telegram, entendemos que la importancia de proteger la información confidencial y mantener la confianza de nuestros usuarios es nuestra principal prioridad. Cualquier acusación de que hayamos proporcionado datos a delincuentes se opone directamente a nuestros principios fundamentales y las medidas de protección que hemos establecido y supervisamos continuamente para evitar cualquier divulgación no autorizada. Debido a que Martin Data tiene una reputación de datos de alta calidad, los ladrones pueden robar datos de otras fuentes y luego disfrazarlos como nuestros. Si bien implementamos las salvaguardas adecuadas para garantizar que solo puedan acceder a nuestros datos quienes estén legalmente permitidos, las partes no autorizadas continuarán intentando acceder a nuestros datos. Afortunadamente, los requisitos necesarios para aprobar nuestro proceso de acreditación son difíciles incluso para las empresas honestas establecidas.

La declaración de USinfoSearch no abordó ninguna pregunta formulada a la empresa, como si requiere autenticación multifactor para las cuentas de los clientes, o si mi informe realmente provino de los sistemas de USinfoSearch.

Después de mucho molestar, el Nov. El 21 de febrero, Hostettler reconoció que el servicio de fraude de identidad de USinfoSearch en Telegram estaba extrayendo datos de una cuenta perteneciente a un cliente examinado de USinfoSearch.

"Sé al 100% que mi empresa no dio acceso al grupo que creó los bots, pero sí obtuvieron acceso a un cliente", dijo Hostettler sobre el servicio de fraude de identidad basado en Telegram. "Pido disculpas por cualquier inconveniente que esto haya causado.”

Hostettler dijo que USinfoSearch investiga exhaustivamente a cualquier nuevo cliente potencial, y que todos los usuarios deben someterse a una verificación de antecedentes y proporcionar ciertos documentos. Aun así, dijo, varios estafadores cada mes se presentan como dueños de negocios creíbles o ejecutivos de nivel C durante el proceso de acreditación, completando la solicitud y proporcionando la documentación necesaria para abrir una nueva cuenta.

"El nivel de habilidad y artesanía demostrado en la creación de estos documentos de respaldo es increíble", dijo Hostettler. "Las numerosas licencias proporcionadas parecen ser réplicas exactas del documento original . Afortunadamente, he descubierto varios métodos de verificación que no dependen únicamente de esos documentos para atrapar a los estafadores.”

"Estas personas son implacables y actúan sin tener en cuenta las consecuencias", continuó Hostettler. "Después de que niegue su acceso, se comunicarán con nosotros nuevamente dentro de la semana usando las mismas credenciales. En el pasado, he notificado tanto a la persona cuya identidad se está utilizando de manera fraudulenta como a la policía local. Ambos dudan en actuar porque no se le puede hacer nada al delincuente si no son detenidos. Ahí es donde se necesita más atención.”

DELICIA DEL SIM SWAPPER

JackieChan es más activo en los canales de Telegram enfocados en "Intercambio de SIM, "que implica sobornar o engañar a los empleados de la compañía de telefonía móvil para que redirigir el número de teléfono de un objetivo a un dispositivo que controlan los atacantes. El intercambio de SIM permite a los delincuentes interceptar temporalmente los mensajes de texto y las llamadas telefónicas del objetivo, incluidos los enlaces o códigos únicos para la autenticación que se entregan a través de SMS.

Contactado en Telegram, JackieChan dijo que la mayoría de sus clientes provienen del mundo criminal del intercambio de SIM, y que la mayor parte de sus clientes usan su servicio a través de una interfaz de programación de aplicaciones (API) que permite a los clientes integrar el servicio de búsqueda con otros servicios basados en la web, bases de datos o aplicaciones.

"Los canales Sim es donde recibo a la mayoría de mis clientes", dijo JackieChan a KrebsOnSecurity. "Tengo un promedio de alrededor de 100 búsquedas por día en el bot [de Telegram] y alrededor de 400 por día en la API.”

JackieChan afirma que su bot USinfoSearch en Telegram abusa de las credenciales robadas necesarias para acceder a una API utilizada por USinfoSearch real, y que su servicio funcionaba con credenciales de cuenta de USinfoSearch robadas por software malicioso vinculado a una botnet que afirma haber operado durante algún tiempo.

Esta no es la primera vez que USinfoSearch tiene problemas con ladrones de identidad que se hacen pasar por clientes legítimos. En 2013, KrebsOnSecurity dio la noticia de que un servicio de fraude de identidad en el underground llamó "SuperGet[.] información"fue revender el acceso a datos personales y financieros de más de 200 millones de estadounidenses eso se obtuvo a través de la oficina de crédito Big-three Experian.

Los datos de los consumidores revendidos por Superget no se obtuvieron directamente de Experian, sino a través de USinfoSearch. En ese momento, USinfoSearch tenía un acuerdo contractual con una compañía de California llamada Empresas Judiciales, mediante el cual los clientes de Court Ventures tenían acceso a los datos de USinfoSearch, y viceversa.

Cuando Court Ventures fue comprada por Experian en 2012 — el propietario de SuperGet, un hacker vietnamita llamado Ong Hieu Minh que se había hecho pasar por un investigador privado estadounidense, tenía derechos adquiridos como cliente. El Servicio Secreto de EE. UU. agente que supervisó la captura, extradición, enjuiciamiento y rehabilitación de ONG le dijo a KrebsOnSecurity no conoce a ningún otro ciberdelincuente que haya causado más daño financiero material a más estadounidenses que ONG.

POLICÍA REAL, EDR FALSOS

JackieChan también vende acceso a cuentas de correo electrónico pirateadas pertenecientes a personal encargado de hacer cumplir la ley en los Estados Unidos y en el extranjero. Los correos electrónicos pirateados del departamento de policía pueden resultar útiles para los ladrones de identidad que intentan hacerse pasar por funcionarios encargados de hacer cumplir la ley que desean comprar datos de consumidores en plataformas como USinfoSearch. Por lo tanto, la batalla en curso del Sr. Hostettler con los estafadores que buscan acceder al servicio de su empresa.

Estas credenciales policiales se comercializan principalmente para delincuentes que buscan solicitudes Fraudulentas de "Datos de Emergencia,"en el que los delincuentes utilizan cuentas de correo electrónico comprometidas del gobierno y del departamento de policía para obtener rápidamente datos de cuentas de clientes de proveedores de servicios móviles, ISP y compañías de redes sociales.

Normalmente, estas compañías requerirán que los funcionarios encargados de hacer cumplir la ley proporcionen una citación antes de entregar los registros de clientes o usuarios. Pero los EDR permiten a la policía eludir ese proceso al certificar que la información solicitada está relacionada con un asunto urgente de vida o muerte, como un suicidio inminente o un ataque terrorista.

En respuesta a un aumento alarmante en el volumen de EDR fraudulentos, muchos proveedores de servicios han optado por exigir que todos los EDR se procesen a través de un servicio llamado Kodex, que busca filtrar los EDR en función de la reputación de la entidad policial que solicita la información y otros atributos del solicitante.

Por ejemplo, si desea enviar un EDR a Coinbase o Twilio, primero deberá tener credenciales válidas de cumplimiento de la ley y crear una cuenta en el portal en línea Kodex en estas empresas . Sin embargo, Kodex aún puede limitar o bloquear cualquier solicitud de cualquier cuenta si activan ciertas señales de alerta.

Dentro de sus propios portales Kodex separados, Twilio no puede ver las solicitudes enviadas a Coinbase, o viceversa. Pero cada uno puede ver si una entidad policial o individuo vinculado a una de sus propias solicitudes ha enviado alguna vez una solicitud a un cliente Kodex diferente, y luego profundizar en otros datos sobre el remitente,como las direcciones de Internet utilizadas y la edad de la dirección de correo electrónico del solicitante.

En agosto, JackieChan anunciaba una cuenta Kodex en funcionamiento a la venta en los canales de delitos cibernéticos, incluidas capturas de pantalla redactadas del panel de control de la cuenta Kodex como prueba de acceso.

Cofundador de Kodex Matt Donahue le dijo a KrebsOnSecurity que su compañía detectó de inmediato que la dirección de correo electrónico de las fuerzas del orden utilizada para crear la cuenta Kodex que se muestra en el anuncio de JackieChan probablemente fue robada a un oficial de policía en India. Un gran aviso, dijo Donahue, fue que la persona que creó la cuenta lo hizo usando una dirección de Internet en Brasil.

"Hay mucha fricción que podemos poner en el camino para los actores ilegítimos", dijo Donahue. "No permitimos que la gente use VPN. En este caso, los dejamos entrar para conectarlos, y así es como obtuvieron esa captura de pantalla. Pero no se permitió que se transmitiera nada desde esa cuenta.”

Grandes cantidades de datos sobre usted y su historial personal están disponibles en USinfoSearch y docenas de otros corredores de datos que adquieren y venden datos "que no pertenecen a la FCRA", es decir, datos del consumidor que no pueden usarse para determinar la elegibilidad de uno para crédito, seguro o empleo..

Cualquier persona que trabaje en la policía o junto a ella es elegible para solicitar acceso a estos corredores de datos, que a menudo se promocionan a los departamentos de policía y a los "rastreadores de saltos", esencialmente cazarrecompensas contratados para localizar a otros en la vida real, a menudo en nombre de cobradores de deudas, servidores de procesos o fiadores.

Hay decenas de miles de jurisdicciones policiales en todo el mundo, incluidas aproximadamente 18.000 solo en los Estados Unidos. Y la dura realidad es que todo lo que necesitan los piratas informáticos para solicitar acceso a los corredores de datos (y abusar del proceso EDR) es el acceso ilícito a una sola cuenta de correo electrónico de la policía.

El problema es que las credenciales comprometidas de las cuentas de correo electrónico de las fuerzas del orden público aparecen a la venta con una frecuencia alarmante en los canales de Telegram donde residen JackieChan y sus muchos clientes. De hecho, Donahue dijo que Kodex en lo que va del año ha identificado intentos de EDR falsos provenientes de cuentas de correo electrónico comprometidas para departamentos de policía en India, Italia, Tailandia y Turquía.

>>Más