Los Federales Incautan Sitios Web de Ransomware LockBit, Ofrecen Herramientas de Descifrado y Afiliados Trolls

Las autoridades estadounidenses y británicas han incautado los sitios web de darknet administrados por LockBit, un grupo de ransomware prolífico y destructivo que se ha cobrado más de 2.000 víctimas en todo el mundo y extorsionado más de 120 millones de dólares en pagos. En lugar de enumerar los datos robados a las víctimas de ransomware que no pagaron, el sitio web de vergüenza de víctimas de LockBit ahora ofrece herramientas de recuperación gratuitas, así como noticias sobre arrestos y cargos penales que involucran a afiliados de LockBit.

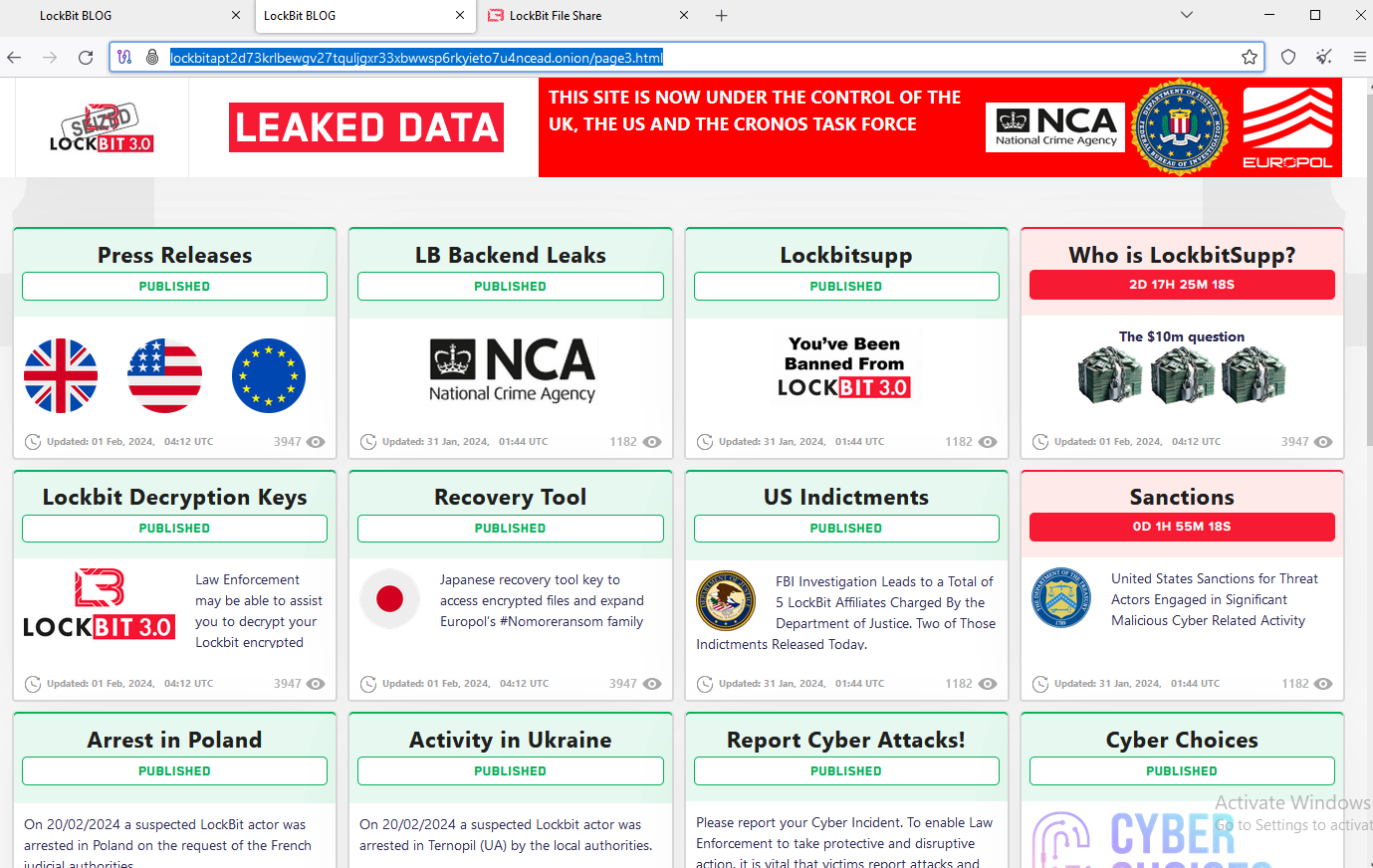

Los investigadores utilizaron el diseño existente en el sitio web de vergüenza de víctimas de LockBit para presentar comunicados de prensa y herramientas gratuitas de descifrado.

Apodado "Operación Cronos, "la acción policial implicó la incautación de casi tres docenas de servidores; el arresto de dos presuntos miembros de LockBit; el desbloqueo de dos acusaciones; el lanzamiento de una herramienta gratuita de descifrado de LockBit; y la congelación de más de 200 cuentas de criptomonedas que se cree que están vinculadas a las actividades de la pandilla.

Los miembros de LockBit han ejecutado ataques contra miles de víctimas en los Estados Unidos y en todo el mundo, según el Departamento de Justicia de los EE. UU. (Departamento de Justicia). Surgiendo por primera vez en septiembre de 2019, se estima que la pandilla ganó cientos de millones de dólares estadounidenses en demandas de rescate y extorsionó más de 120 millones de dólares en pagos de rescate.

LockBit operaba como un grupo de ransomware como servicio, en el que la pandilla de ransomware se encarga de todo, desde el alojamiento y los dominios a prueba de balas hasta el desarrollo y mantenimiento del malware. Mientras tanto, los afiliados son los únicos responsables de encontrar nuevas víctimas y pueden obtener del 60 al 80 por ciento de cualquier monto de rescate que finalmente se pague al grupo.

Una declaración sobre la Operación Cronos de la agencia europea de policía Europol dijo que la infiltración de meses resultó en el compromiso de la plataforma primaria de LockBit y otra infraestructura crítica, incluida la eliminación de 34 servidores en los Países Bajos, Alemania, Finlandia, Francia, Suiza, Australia, los Estados Unidos y el Reino Unido. Europol dijo que dos presuntos actores de LockBit fueron arrestados en Polonia y Ucrania, pero no se ha publicado más información sobre los detenidos.

El Departamento de Justicia reveló hoy las acusaciones contra dos hombres rusos presuntamente miembros activos de LockBit. El gobierno dice ciudadano ruso Artur Sungatov utilizó ransomware LockBit contra víctimas en empresas de fabricación, logística, seguros y otras empresas en todo Estados Unidos.

Ivan Gennadievich Kondratyev, también conocido como "Bassterlord", supuestamente desplegó LockBit contra objetivos en los Estados Unidos, Singapur, Taiwán y Líbano. Kondratyev también es cargado (PDF) con tres cargos penales derivados de su presunto uso del Sodinokibi (también conocido como "REvil") variante de ransomware para cifrar datos, extraer información de la víctima y extorsionar el pago de un rescate a una víctima corporativa con sede en el condado de Alameda, California.

Con las acusaciones de Sungatov y Kondratyev, un total de cinco afiliados de LockBit han sido acusados oficialmente. En mayo de 2023, las autoridades estadounidenses revelaron acusaciones contra dos presuntos afiliados de LockBit, Mikhail" Wazawaka " Matveev y Mikhail Vasiliev.

Vasiliev, de 35 años, de Bradford, Ontario, Canadá, está bajo custodia en Canadá a la espera de ser extraditado a los Estados Unidos (la denuncia contra Vasiliev se encuentra en este PDF). Matveev sigue prófugo, presumiblemente todavía en Rusia. En enero de 2022, KrebsOnSecurity publicó Quién es el Intermediario de Acceso a la Red 'Wazawaka', lo que siguió pistas de los muchos seudónimos y detalles de contacto de Wazawaka en los foros de cibercrimen en ruso hasta Mikhail Matveev, de 31 años, de Abaza, RU.

Un cartel de Matveev buscado por el FBI.

En junio de 2023, ciudadano ruso Ruslan Magomedovich Astamirov fue acusado en Nueva Jersey por su participación en la conspiración LockBit, incluido el despliegue de LockBit contra víctimas en Florida, Japón, Francia y Kenia. Astamirov se encuentra actualmente bajo custodia en los Estados Unidos a la espera de juicio.

Se sabía que LockBit había reclutado afiliados que trabajaban con múltiples grupos de ransomware simultáneamente, y no está claro qué impacto puede tener esta eliminación en las operaciones de afiliados de ransomware de la competencia. La firma de seguridad ProDaft dijo en Twitter/ X que la infiltración de LockBit por parte de los investigadores proporcionó "una visibilidad profunda de las estructuras de cada afiliado, incluidos los vínculos con otros grupos notorios como FIN7, Wizard Spider y EvilCorp.”

En un extenso hilo sobre el derribo de LockBit en el foro de cibercrimen en ruso XSS, uno de los líderes de la pandilla dijo que FBI y los del Reino Unido Agencia Nacional del Crimen (NCA) se había infiltrado en sus servidores usando una vulnerabilidad conocida en PHP, un lenguaje de scripting ampliamente utilizado en el desarrollo web.

Varios habitantes de XSS se preguntaron en voz alta por qué la falla de PHP no fue señalada por el cacareado programa de "Recompensas por errores" de LockBit, que prometía una recompensa financiera a los afiliados que pudieran encontrar e informar silenciosamente sobre cualquier vulnerabilidad de seguridad que amenazara con socavar la infraestructura en línea de LockBit.

Esto llevó a varios miembros de XSS a comenzar a publicar memes burlándose del grupo sobre la falla de seguridad.

"¿Significa que el FBI proporcionó un servicio de pentesting al programa de afiliados?, "bromeó un habitante. "¿O decidieron participar en el programa de recompensas por errores? :):)”

Los investigadores federales también parecen estar trolleando a los miembros de LockBit con sus avisos de incautación. El sitio de fugas de datos de LockBit presentaba anteriormente un temporizador de cuenta regresiva para cada organización víctima enumerada, que indicaba el tiempo restante para que la víctima pagara una demanda de rescate antes de que sus archivos robados se publicaran en línea. Ahora, la entrada principal en el sitio de vergüenza es un temporizador de cuenta regresiva hasta la doxing pública de "LockBitSupp", el portavoz no oficial o figura decorativa de la pandilla LockBit.

En enero de 2024, LockBitSupp dijo a los miembros del foro XSS que estaba decepcionado de que el FBI no hubiera ofrecido una recompensa por su doxing y/o arresto, y que en respuesta estaba ofreciendo una recompensa por su propia cabeza, ofreciendo0 10 millones a cualquiera que pudiera descubrir su verdadero nombre.

"Dios mío, ¿quién me necesita?", escribió LockBitSupp en enero. 22, 2024. "Ni siquiera hay una recompensa para mí en el sitio web del FBI. Por cierto, quiero aprovechar esta oportunidad para aumentar el monto de la recompensa para una persona que pueda decirme mi nombre completo de USD 1 millón a USD 10 millones. La persona que averigüe mi nombre, me lo diga y me explique cómo pudo averiguarlo recibirá USD 10 millones. Tenga en cuenta que cuando busca delincuentes, el FBI usa una redacción poco clara que ofrece una recompensa de HASTA USD 10 millones; esto significa que el FBI puede pagarle USD 100, porque técnicamente es una cantidad DE HASTA 10 millones. Por otro lado, estoy dispuesto a pagar USD 10 millones, ni más ni menos.”

Mark Stockley, evangelista de ciberseguridad de la firma de seguridad Malwarebytes, dijo que al hacerse cargo del sitio LockBit y usarlo de la manera en que lo ha hecho, la NCA obviamente está trolleando al grupo LockBit y a su líder, LockBitSupp.

"No creo que esto sea un accidente, así es como los grupos de ransomware se hablan entre sí", dijo Stockley. "Esta es una aplicación de la ley que se toma el tiempo para disfrutar de su momento y humillar a LockBit en su propia lengua vernácula, presumiblemente para que pierda la cara.”

En una conferencia de prensa hoy, el FBI dijo que la Operación Cronos incluyó asistencia de investigación de la Gendarmería-C3N en Francia; la Oficina Estatal de Policía Criminal L-K-A y la Oficina Federal de Policía Criminal en Alemania; Fedpol y la Policía Cantonal de Zurich en Suiza; la Agencia Nacional de Policía en Japón; la Policía Federal Australiana; la Autoridad Policial Sueca; la Oficina Nacional de Investigaciones en Finlandia; la Real Policía Montada de Canadá; y la Policía Nacional en los Países Bajos.

El Departamento de Justicia dijo que las víctimas atacadas por LockBit deberían comunicarse con el FBI en https://lockbitvictims.ic3.gov/ para determinar si los sistemas afectados se pueden descifrar correctamente. Además, la Policía japonesa, apoyada por Europol, ha lanzó una herramienta de recuperación diseñado para recuperar archivos cifrados por el ransomware LockBit 3.0 Black.

>>Más