Les Fédéraux Saisissent Les Sites Web De Ransomware LockBit, Proposent Des Outils De Décryptage Et Trollent Les Affiliés

Les autorités américaines et britanniques ont saisi les sites Web darknet gérés par Écluse, un groupe de ransomwares prolifique et destructeur qui a fait plus de 2 000 victimes dans le monde et extorqué plus de 120 millions de dollars en paiements. Au lieu de répertorier les données volées aux victimes de ransomwares qui n'ont pas payé, le site Web de honte des victimes de LockBit propose désormais des outils de récupération gratuits, ainsi que des informations sur les arrestations et les accusations criminelles impliquant des affiliés de LockBit.

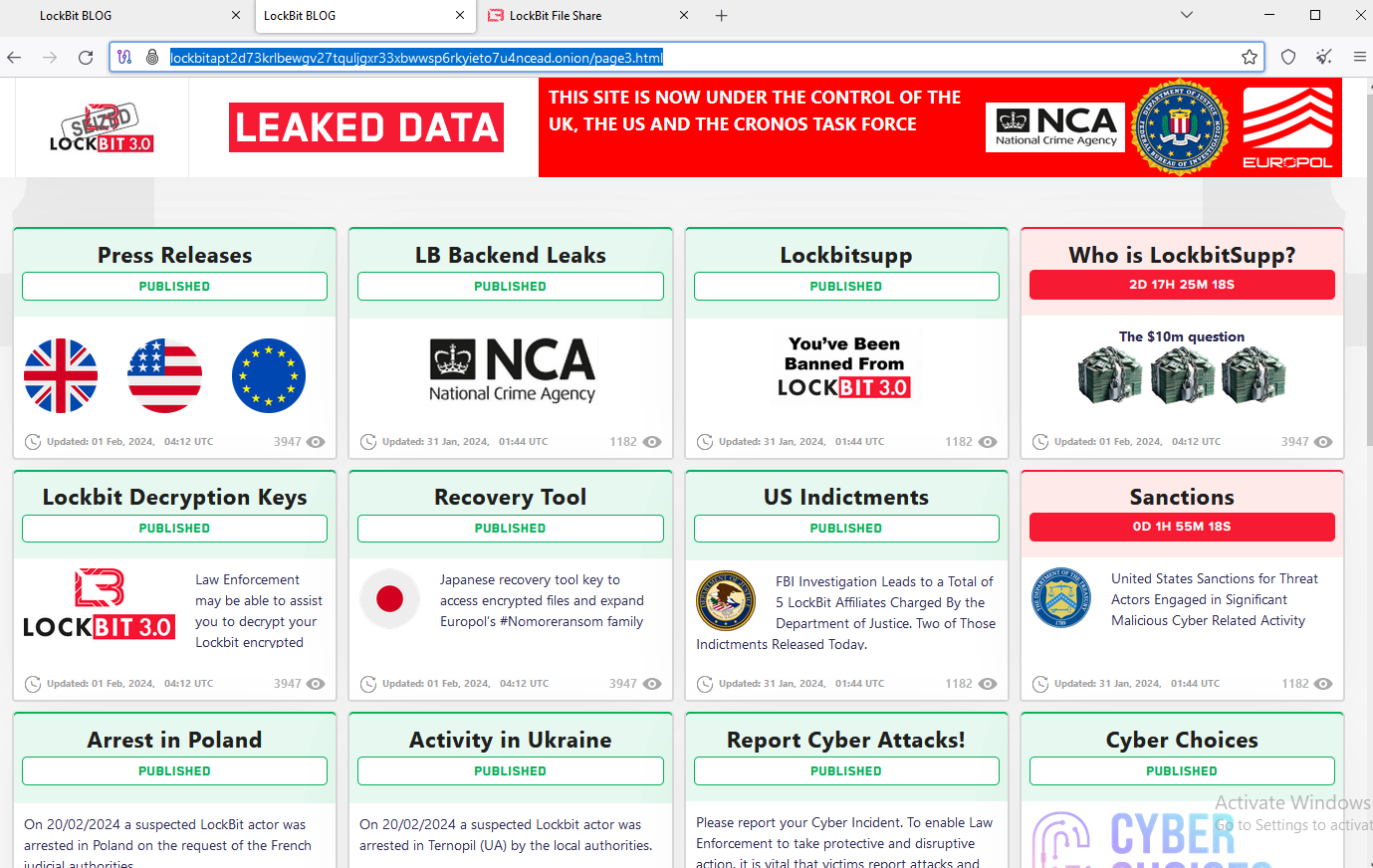

Les enquêteurs ont utilisé la conception existante sur le site Web de honte des victimes de LockBit pour présenter des communiqués de presse et des outils de décryptage gratuits.

Doublé “Opération Cronos, "l'action des forces de l'ordre impliquait la saisie de près de trois douzaines de serveurs; l'arrestation de deux membres présumés de LockBit; le descellement de deux actes d'accusation; la publication d'un outil de décryptage gratuit de LockBit; et le gel de plus de 200 comptes de crypto-monnaie censés être liés aux activités du gang.

Les membres de LockBit ont exécuté des attaques contre des milliers de victimes aux États-Unis et dans le monde, selon le Département de la Justice des États-Unis (Ministère de la justice). Apparu pour la première fois en septembre 2019, le gang aurait versé des centaines de millions de dollars américains en demandes de rançon et extorqué plus de 120 millions de dollars en paiements de rançon.

LockBit fonctionnait comme un groupe de ransomwares en tant que service, dans lequel le gang de ransomwares s'occupe de tout, de l'hébergement et des domaines pare-balles au développement et à la maintenance du logiciel malveillant. Pendant ce temps, les affiliés sont seuls responsables de la recherche de nouvelles victimes et peuvent récolter 60 à 80 pour cent de tout montant de rançon finalement versé au groupe.

Déclaration de l'agence européenne de police sur l'opération Cronos Europol il a déclaré que l'infiltration de plusieurs mois avait entraîné la compromission de la plate-forme principale de LockBit et d'autres infrastructures critiques, y compris le démantèlement de 34 serveurs aux Pays-Bas, en Allemagne, en Finlande, en France, en Suisse, en Australie, aux États-Unis et au Royaume-Uni. Europol a déclaré que deux acteurs présumés de LockBit avaient été arrêtés en Pologne et en Ukraine, mais aucune autre information n'a été publiée sur les personnes détenues.

Le ministère de la Justice a dévoilé aujourd'hui des actes d'accusation contre deux hommes russes présumés être des membres actifs de LockBit. Le gouvernement dit ressortissant russe Arthur Sungatov ransomware LockBit utilisé contre des victimes dans des entreprises de fabrication, de logistique, d'assurance et autres à travers les États-Unis.

Ivan Gennadievich Kondratiev, alias “Bassterlord", aurait déployé LockBit contre des cibles aux États-Unis, à Singapour, à Taiwan et au Liban. Kondratyev est aussi chargé (PDF) avec trois chefs d'accusation criminels découlant de son utilisation présumée du Sodinokibi (alias “Insulte") variante de ransomware pour crypter les données, exfiltrer les informations sur les victimes et extorquer un paiement de rançon à une victime d'entreprise basée dans le comté d'Alameda, en Californie.

Avec les inculpations de Sungatov et Kondratyev, un total de cinq affiliés de LockBit ont maintenant été officiellement inculpés. En mai 2023, les autorités américaines ont descellé des actes d'accusation contre deux présumés affiliés à LockBit, Mikhaïl "Wazawaka" Matveïev et Mikhail Vassiliev.

Vasiliev, 35 ans, de Bradford, Ontario, Canada, est en détention au Canada en attente d'extradition vers les États-Unis (la plainte contre Vasiliev est à ce PDF). Matveev est toujours en liberté, vraisemblablement toujours en Russie. En janvier 2022, KrebsOnSecurity a publié Qui est le courtier d'accès au réseau ' Wazawaka’' qui a suivi les indices des nombreux pseudonymes et coordonnées de Wazawaka sur les forums de cybercriminalité en langue russe jusqu'à Mikhail Matveev, 31 ans, d'Abaza, en Russie.

Une affiche recherchée par le FBI pour Matveev.

En juin 2023, ressortissant russe Rouslan Magomédovitch Astamirov a été inculpé dans le New Jersey pour sa participation à la conspiration LockBit, y compris le déploiement de LockBit contre des victimes en Floride, au Japon, en France et au Kenya. Astamirov est actuellement détenu aux États-Unis dans l'attente de son procès.

LockBit était connu pour avoir recruté des affiliés qui travaillaient simultanément avec plusieurs groupes de ransomwares, et on ne sait pas quel impact ce retrait pourrait avoir sur les opérations d'affiliation concurrentes de ransomwares. L'entreprise de sécurité ProDaft dit sur Twitter/ X, l'infiltration de LockBit par les enquêteurs a fourni “une visibilité approfondie sur les structures de chaque affilié, y compris les liens avec d'autres groupes notoires tels que FIN7, Wizard Spider et EvilCorp.”

Dans un long fil sur le retrait de LockBit sur le forum de cybercriminalité en langue russe XSS, l'un des chefs du gang a déclaré que le FBI et le Royaume-Uni Agence Nationale de la Criminalité (NCA) avait infiltré ses serveurs en utilisant une vulnérabilité connue en PHP, un langage de script largement utilisé dans le développement Web.

Plusieurs habitants de XSS se sont demandé à haute voix pourquoi la faille PHP n'avait pas été signalée par le fameux programme de “Primes aux bogues” de LockBit, qui promettait une récompense financière aux affiliés qui pourraient trouver et signaler discrètement toute vulnérabilité de sécurité menaçant de saper l'infrastructure en ligne de LockBit.

Cela a incité plusieurs membres de XSS à commencer à publier des mèmes pour narguer le groupe au sujet de la défaillance de la sécurité.

“Cela signifie-t-il que le FBI a fourni un service de pentest au programme d'affiliation?", a plaisanté un habitant. "Ou ont-ils décidé de participer au programme de primes aux bogues? :):)”

Les enquêteurs fédéraux semblent également traquer les membres de LockBit avec leurs avis de saisie. Le site de fuite de données de LockBit présentait auparavant un compte à rebours pour chaque organisation victime répertoriée, indiquant le temps restant à la victime pour payer une demande de rançon avant que ses fichiers volés ne soient publiés en ligne. Maintenant, la première entrée sur le site de honte est un compte à rebours jusqu'au doxing public de "LockBitSupp", le porte-parole officieux ou figure de proue du gang LockBit.

En janvier 2024, LockBitSupp a déclaré aux membres du forum XSS qu'il était déçu que le FBI n'ait pas offert de récompense pour son doxing et/ou son arrestation, et qu'en réponse, il plaçait une prime sur sa propre tête — offrant 10 millions de dollars à quiconque pourrait découvrir son vrai nom.

"Mon dieu, qui a besoin de moi?, "LockBitSupp a écrit en janvier. 22, 2024. “Il n'y a même pas de récompense pour moi sur le site Web du FBI. Au fait, je veux profiter de cette occasion pour augmenter le montant de la récompense pour une personne qui peut me dire mon nom complet de 1 million USD à 10 millions USD. La personne qui découvrira mon nom, me le dira et expliquera comment elle a pu le découvrir recevra 10 millions de dollars. Veuillez noter que lors de la recherche de criminels, le FBI utilise une formulation peu claire offrant une récompense allant JUSQU'À 10 millions de dollars; cela signifie que le FBI peut vous payer 100 dollars, car techniquement, c'est un montant ALLANT JUSQU'À 10 millions. D'un autre côté, je suis prêt à payer 10 millions de dollars, ni plus ni moins.”

Marque Stockley, évangéliste en cybersécurité de la société de sécurité Malwarebytes, a déclaré qu'en reprenant le site LockBit et en l'utilisant de la manière dont il l'a fait, la NCA traîne évidemment le groupe LockBit et son chef, LockBitSupp.

” Je ne pense pas que ce soit un accident—c'est ainsi que les groupes de ransomwares se parlent", a déclaré Stockley. "C'est l'application de la loi qui prend le temps de profiter de son moment et d'humilier LockBit dans sa propre langue vernaculaire, vraisemblablement pour perdre la face.”

Lors d'une conférence de presse aujourd'hui, le FBI a déclaré que l'Opération Cronos comprenait une assistance aux enquêtes de la Gendarmerie-C3N en France; l'Office National de Police Criminelle L-K-A et l'Office Fédéral de Police criminelle en Allemagne; Fedpol et la Police Cantonale de Zurich en Suisse; l'Agence Nationale de Police au Japon; la Police Fédérale australienne; l'Autorité de Police suédoise; le Bureau National d'Enquête en Finlande; la Gendarmerie Royale du Canada; et la Police Nationale aux Pays-Bas.

Le ministère de la Justice a déclaré que les victimes ciblées par LockBit devraient contacter le FBI à https://lockbitvictims.ic3.gov/ pour déterminer si les systèmes affectés peuvent être déchiffrés avec succès. En outre, la police japonaise, soutenue par Europol, a publié un outil de récupération conçu pour récupérer des fichiers cryptés par le Ransomware LockBit 3.0 Black.

>>Plus