Portal de Soporte de Juniper Información Expuesta del Dispositivo del Cliente

Hasta principios de esta semana, el sitio web de soporte para proveedores de equipos de red Redes Juniper estaba exponiendo información potencialmente confidencial vinculada a los productos de los clientes, incluidos los dispositivos que compraron los clientes, así como el estado de la garantía de cada producto, los contratos de servicio y los números de serie. Juniper dijo que desde entonces ha solucionado el problema y que la exposición inadvertida de datos se debió a una actualización reciente de su portal de soporte.

Sunnyvale, California. Juniper Networks, con sede en Nueva York, fabrica enrutadores y conmutadores de Internet de alta potencia, y sus productos se utilizan en algunas de las organizaciones más grandes del mundo. A principios de esta semana, KrebsOnSecurity escuchó a un lector responsable de administrar varios dispositivos Juniper, quien descubrió que podía usar el portal de atención al cliente de Juniper para encontrar información sobre contratos de dispositivos y soporte para otros clientes de Juniper.

Logan George es una pasante de 17 años que trabaja para una organización que usa productos Juniper. Hablando con la condición de que no se nombre a su empleador, George dijo que encontró la exposición de datos a principios de esta semana por accidente mientras buscaba información de soporte sobre un producto Juniper en particular.

George descubrió que después de iniciar sesión con una cuenta de cliente habitual, el sitio web de soporte de Juniper le permitía enumerar información detallada sobre prácticamente cualquier dispositivo Juniper comprado por otros clientes. Buscando en Amazon.com en el portal Juniper, por ejemplo, devolvió decenas de miles de registros. Cada registro incluía el modelo y el número de serie del dispositivo, la ubicación aproximada donde está instalado, así como el estado del dispositivo y la información asociada del contrato de soporte.

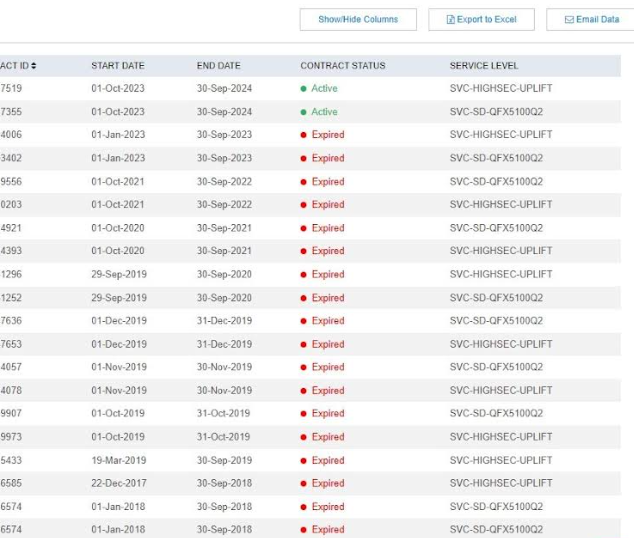

Información expuesta por el portal de soporte de Juniper. Las columnas que no se muestran incluyen el Número de Serie, el número de Referencia de Soporte de Software, el Producto, la Fecha de Vencimiento de la Garantía y la Identificación del Contrato.

George dijo que la información expuesta del contrato de soporte es potencialmente confidencial porque muestra qué productos de Juniper tienen más probabilidades de carecer de actualizaciones de seguridad críticas.

"Si no tiene un contrato de soporte, no recibe actualizaciones, es tan simple como eso", dijo George. "Usando números de serie, pude ver qué productos no tienen contratos de soporte. Y luego pude reducir dónde se envió cada dispositivo a través de su sistema de seguimiento de números de serie y, potencialmente, ver todo lo que se envió a la misma ubicación. Muchas empresas no actualizan sus conmutadores con mucha frecuencia, y saber qué usan permite a alguien saber qué vectores de ataque son posibles.”

En una declaración escrita, Juniper dijo que la exposición de datos fue el resultado de una actualización reciente de su portal de soporte.

"Nos enteramos de un problema involuntario que permitía a los usuarios registrados de nuestro sistema acceder a números de serie que no estaban asociados con su cuenta", dice el comunicado. "Actuamos con prontitud para resolver este problema y no tenemos motivos para creer en este momento que ningún dato identificable o personal del cliente haya sido expuesto de ninguna manera. Nos tomamos estos asuntos en serio y siempre usamos estas experiencias para prevenir más incidentes similares. Estamos trabajando activamente para determinar la causa raíz de este defecto y agradecemos al investigador por llamar nuestra atención sobre esto.”

La compañía aún no ha respondido a las solicitudes de información sobre cuándo se introdujeron exactamente esos derechos de usuario excesivamente permisivos. Sin embargo, los cambios pueden remontarse a septiembre de 2023, cuando Juniper anunciado había reconstruido su portal de atención al cliente.

George le dijo a KrebsOnSecurity que el back-end del sitio web de soporte de Juniper parece estar respaldado por Fuerza de Ventas, y que Juniper probablemente no tenía los permisos de usuario adecuados establecidos en sus activos de Salesforce. En abril de 2023, KrebsOnSecurity investigación publicada demostrando que un número impactante de organizaciones, incluidos bancos, proveedores de atención médica y gobiernos estatales y locales, estaban filtrando datos privados y confidenciales gracias a instalaciones mal configuradas de Salesforce.

Nicolás Weaver, investigador del Instituto Internacional de Ciencias de la Computación (ICSI) de la Universidad de California en Berkeley y profesor de UC Davis, dijo que la complejidad en capas de los portales modernos de soporte técnico deja mucho margen de error.

"Este es un recordatorio de lo difícil que es construir estos grandes sistemas como portales de soporte, donde necesita poder administrar millones de usuarios con distintos roles de acceso", dijo Weaver. "Una pequeña metida de pata allí puede producir resultados hilarantes.”

El mes pasado, fabricante de computadoras Hewlett Packard Enterprise anunciado compraría Juniper Networks por4 14 mil millones, según los informes, para ayudar a reforzar las ofertas de inteligencia artificial de la compañía de tecnología de 100 años de antigüedad.

Actualización, 11: 01 a. m. ET: Una versión anterior de esta historia citaba a George diciendo que pudo ver información de apoyo para el Departamento de Defensa de EE.UU. Desde entonces, George ha aclarado que, si bien un bloque de registros de dispositivos que encontró estaba etiquetado como "Departamento de Defensa", ese registro parece pertenecer a un país diferente.

>>Más