Le service de réexpédition Russe "SWAT USA Drop" exposé

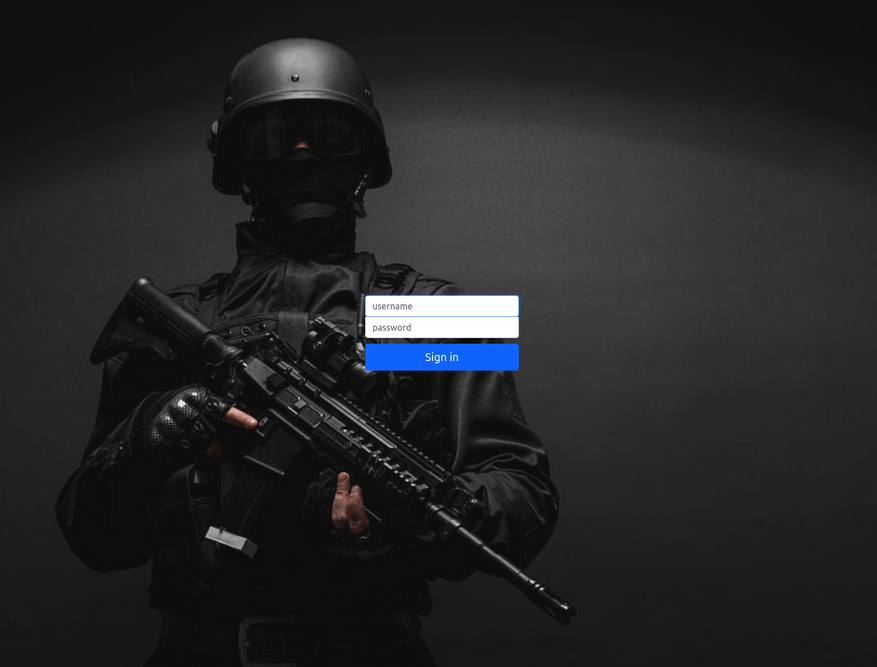

La page de connexion pour le service de réexpédition criminelle SWAT USA Drop.

L'un des plus grands services de cybercriminalité pour blanchir des marchandises volées a été piraté récemment, exposant ses opérations internes, ses finances et sa structure organisationnelle. Voici un aperçu de la société basée en Russie Service de dépôt SWAT USA, qui emploie actuellement plus de 1 200 personnes à travers les États-Unis qui sont impliquées sciemment ou involontairement dans la réexpédition de biens de consommation coûteux achetés avec des cartes de crédit volées.

L'un des moyens les plus courants par lesquels les voleurs extraient de l'argent des comptes de carte de crédit volés consiste à acheter des biens de consommation coûteux en ligne et à les revendre sur le marché noir. La plupart des détaillants en ligne ont pris conscience de ces escroqueries il y a des années et ont cessé d'expédier vers les régions du monde les plus fréquemment associées à la fraude par carte de crédit, notamment l'Europe de l'Est, l'Afrique du Nord et la Russie.

Mais de telles restrictions ont créé un marché clandestin en plein essor pour les arnaques à la réexpédition, qui reposent sur des résidents volontaires ou involontaires aux États-Unis et en Europe pour recevoir des biens volés et les transmettre à des escrocs vivant dans les zones sous embargo.

Des services comme SWAT sont connus sous le nom de “gouttes pour des trucs” sur les forums de cybercriminalité. Le “gouttes” les personnes qui ont répondu au paquet de travail à domicile réexpédient-elles des emplois annoncés sur craigslist.com et des sites de recherche d'emploi. La plupart des escroqueries de réexpédition promettent aux employés un salaire mensuel et même des primes en espèces. En réalité, les escrocs en charge arrêtent presque toujours de communiquer avec drops juste avant le premier jour de paie, généralement environ un mois après que le drop expédie son premier colis.

Les colis arrivent avec des étiquettes d'expédition prépayées payées avec des numéros de carte de crédit volés, ou avec comptes en ligne détournés chez FedEx et le service postal américain. Les gouttes sont responsables de l'inspection et de la vérification du contenu des envois, de la fixation de l'étiquette d'expédition correcte sur chaque colis et de leur envoi via la compagnie maritime appropriée.

SWAT prend un pourcentage de réduction (jusqu'à 50%) où “farcisseurs"- voleurs armés de numéros de carte de crédit volés-payez une partie de la valeur au détail de chaque produit à SWAT comme frais de réexpédition. Les stuffers utilisent des cartes volées pour acheter des produits de grande valeur auprès des marchands et demander aux marchands d'expédier les articles à l'adresse des gouttes. Une fois que les gouttes ont reçu et réexpédié avec succès les colis volés, les stuffers vendent ensuite les produits sur le marché noir local.

Le service de largage SWAT existe sous différents noms et sous différents propriétaires depuis près d'une décennie. Mais début octobre 2023, le copropriétaire actuel de SWAT — une personne russophone qui utilise la poignée “Sans Peur— - s'est rendu sur son forum préféré sur la cybercriminalité pour déposer une plainte officielle contre le propriétaire d'un service de réexpédition concurrent, alléguant que son rival avait piraté SWAT et essayait de braconner ses stuffers et réexpéditions en leur envoyant directement un e-mail.

Entreprise de sécurité basée à Milwaukee Tenir la Sécurité partagé des captures d'écran récentes du panneau utilisateur d'un stuffer SWAT fonctionnel, et ces images montrent que SWAT répertorie actuellement plus de 1 200 gouttes aux États-Unis qui sont disponibles à la location pour les stuffers. Les informations de contact pour Kareem, un jeune homme du Maryland, a été répertorié comme une goutte active. Contacté par KrebsOnSecurity, Kareem a accepté de parler à condition que son nom complet ne soit pas utilisé dans cette histoire.

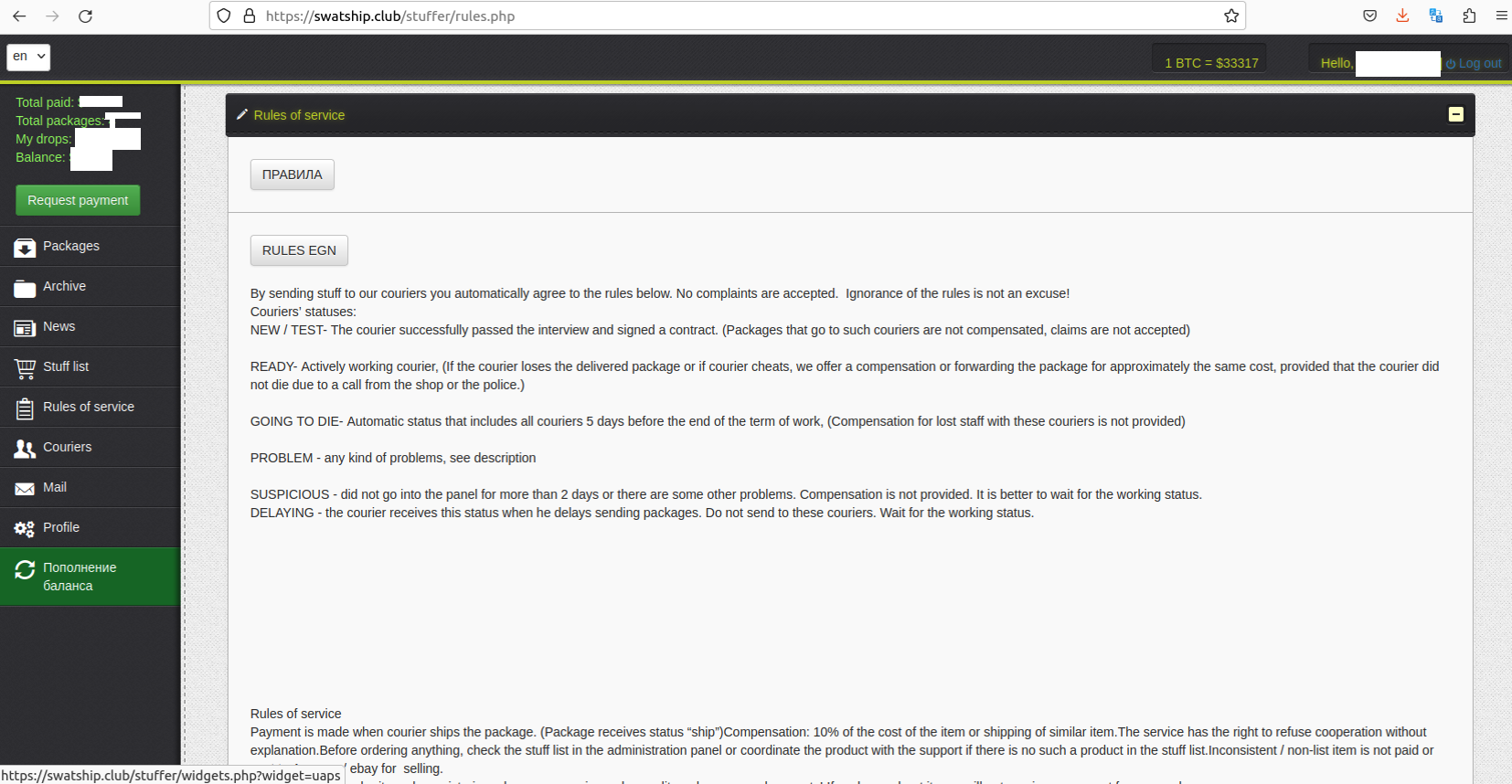

Un panneau SWAT pour les stuffers/ clients. Cette page répertorie les règles du service, qui ne remboursent pas les bourreaux pour les "cas de force majeure", c'est-à-dire les autorités saisissant des biens volés ou arrêtant la baisse.

Kareem a déclaré qu'il avait été embauché via un site d'emploi en ligne pour réexpédier des colis au nom d'une entreprise qui s'appelle elle-même CTSI, et qu'il reçoit et réexpédie des iPad et des Apple watch depuis plusieurs semaines maintenant. Kareem n'était pas ravi d'apprendre qu'il ne recevrait probablement pas son salaire le jour de paie promis, qui arrivait dans quelques jours.

Kareem a déclaré qu'il lui avait été demandé de créer un compte sur un site Web appelé portail-ctsi[.] avec, où chaque jour il devait se connecter et vérifier les nouveaux messages concernant les envois en attente. Tout le monde peut s'inscrire sur ce site Web en tant que mule de réexpédition potentielle, bien que cela nécessite que les candidats partagent de nombreuses informations personnelles et financières, ainsi que des copies d'une pièce d'identité ou d'un passeport correspondant au nom fourni.

Un panneau SWAT pour les stuffers/ clients, répertoriant des centaines de gouttes aux États-Unis par leur statut. ” Va mourir " sont ceux qui sont sur le point d'être libérés sans paiement promis, ou qui ont démissionné de leur propre chef.

Sur un soupçon que la page de connexion pour portal-ctsi[.] com pourrait être un travail de codage personnalisé, KrebsOnSecurity a sélectionné " afficher la source "sur la page d'accueil pour exposer le code HTML du site. Récupérer un extrait de ce code (par exemple, " smarty/ default/ jui/ js/ jquery-ui-1.9.2.min.js”) et en cherchant dessus à publicwww.com révèle plus de quatre douzaines d'autres sites Web exécutant le même panneau de connexion. Et tous ceux-ci semblent être orientés vers des farces ou des gouttes.

En fait, plus de la moitié des domaines qui utilisent ce même panneau de connexion incluent en fait le mot “stuffer” dans l'URL de connexion, selon publicwww. Chacun des domaines ci-dessous qui se terminent par “/user/login.php " sont des sites de gouttes actives et potentielles, et chacun correspond à une fausse entreprise unique qui est responsable de la gestion de sa propre écurie de gouttes:

lvlup-magasin[.] com/ stuffer/ connexion.php

personnel[.] com/ utilisateur/ connexion.php

destaf[.] com/ stuffer/ connexion.php

jadéraplus[.] com/ stuffer/ connexion.php

33cow[.] com/ stuffer/ connexion.php

panneau[.] net/ stuffer/ connexion.php

unservice[.] net/ stuffer/ connexion.php

réexpédition[.] ru/ stuffer/ connexion.php

bachar[.] cc/stuffer/connexion.php

commercialisation de votre petit[.] biz/ stuffer/ connexion.php

hovard[.]xyz/ stuffer/ connexion.php

retrait[.]xyz/ stuffer/ connexion.php

télollevoexpress[.] com/ stuffer/ connexion.php

poste moi[.]aujourd'hui/ stuffer/ connexion.php

travail hivernal[.] com/ stuffer/ connexion.php

squadup[.] club/stuffer/connexion.php

mmmpack[.]pro/ stuffer/ connexion.php

votre panneau intelligent[.] com/ utilisateur/ connexion.php

opt257[.] org/ utilisateur/ connexion.php

pavé tactile[.]en ligne/stuffer/ connexion.php

pérésiloff[.]haut/ stuffer/ connexion.php

ruzke[.] vodka/ stuffer/ connexion.php

gestionnaire de personnel[.] net/ stuffer/ connexion.php

données-travail[.] club/stuffer/connexion.php

logistique-services[.] org/ utilisateur/ connexion.php

navire de guerre[.] club/stuffer/connexion.php

gestionnaire de logistique[.]en ligne/ utilisateur/ connexion.php

endorphine[.] monde/ stuffer/ connexion.php

bourbon[.] club/stuffer/connexion.php

projet bigdropp[.] com/ stuffer/ connexion.php

paquet d'emplois[.] réseau/ utilisateur/ connexion.php

votre tableau de commande[.] com/ stuffer/ connexion.php

packmanie[.]en ligne/stuffer/ connexion.php

achats-frère[.] com/ stuffer/ connexion.php

tableau de bord-étiquette rouge[.] com/ utilisateur/ connexion.php

plus [.] net/ stuffer/ connexion.php

begg[.] travail/ stuffer/ connexion.php

tableau de bord-lime[.] com/ utilisateur/ connexion.php

contrôle-logistique[.]xyz/utilisateur/connexion.php

povetru[.] biz/ stuffer/ connexion.php

tableau de bord-nitrologie[.] com/ utilisateur/ connexion.php

panneau CB[.]haut/ stuffer/ connexion.php

hrparidiser[.]pro/ stuffer/ connexion.php

d-vidéosurveillance[.] haut/ utilisateur/ connexion.php

versandproject[.] com/ utilisateur/ connexion.php

emballage [.] com/ utilisateur/ connexion.php

avant-tiret[.] com/ utilisateur/ connexion.php

e-hôte[.] vie/ utilisateur/ connexion.php

pacmanie[.] club/stuffer/connexion.php

Pourquoi tant de sites Web? En pratique, toutes les gouttes sont coupées dans les 30 jours environ suivant leur premier envoi-juste avant l'échéance du chèque de paie promis. En raison de ce roulement constant, chaque opérateur de magasin d'objets doit constamment recruter de nouvelles gouttes. De plus, avec cette configuration distribuée, même si une opération de réexpédition est arrêtée (ou exposée en ligne), les autres peuvent continuer à pomper des dizaines de colis par jour.

A étude académique 2015 (PDF) sur les services de réexpédition criminelle a révélé que l'impact financier moyen d'un programme de réexpédition par titulaire de carte était de 1 156,93$. Cette étude a examiné les opérations financières de plusieurs programmes de réexpédition et a estimé qu'environ 1,6 million de cartes de crédit et de débit sont utilisées pour commettre au moins 1,8 milliard de dollars de fraude de réexpédition chaque année.

Il n'est pas difficile de voir comment la réexpédition peut être une entreprise rentable pour les escrocs de cartes. Par exemple, un stuffer achète une carte de paiement volée sur le marché noir pour 10 $et utilise cette carte pour acheter plus de 1 100 goods de marchandises. Une fois que le service de réexpédition a pris sa part (~550 USD) et que le stuffer a payé son étiquette de réexpédition (~100 USD), le stuffer reçoit les biens volés et les vend sur le marché noir en Russie pour 1 400 USD. Il vient de transformer un investissement de 10 into en plus de 700$. Rincez, lavez et répétez.

La violation de SWAT a révélé non seulement les surnoms et les coordonnées de tous ses stuffers et drops, mais également les revenus et paiements mensuels du groupe. SWAT a apparemment conservé ses livres dans un document Google Sheets accessible au public, et ce document révèle que Fearlless et son partenaire commercial gagnaient chacun régulièrement plus de 100 000 every chaque mois en exploitant leurs diverses entreprises de réexpédition.

Les dossiers financiers exposés du SWAT montrent que ce groupe criminel a des dizaines de milliers de dollars de dépenses chaque mois, y compris des paiements pour les coûts récurrents suivants:

- faire de la publicité pour le service sur les forums criminels et via le spam;

- les personnes embauchées pour réacheminer les colis, généralement par voix au téléphone;

- services tiers qui vendent des étiquettes USPS/Fedex piratées/volées;

- des services de "drops test", des entrepreneurs qui testeront l'honnêteté des gouttes en leur envoyant de faux bijoux;

- "documents", par exemple l'envoi de gouttes pour récupérer physiquement des documents juridiques pour de nouvelles fausses sociétés écrans.

La feuille de calcul comprenait également les numéros de compte de crypto-monnaie qui devaient être crédités chaque mois avec les revenus de SWAT. Sans surprise, un examen de l'activité de la blockchain liée aux adresses Bitcoin répertoriées dans ce document montre que nombre d'entre elles ont une association profonde avec la cybercriminalité, y compris l'activité de ransomware et les transactions sur des sites darknet qui colportent des cartes de crédit volées et services proxy résidentiels.

Les informations divulguées par SWAT ont également révélé l'identité réelle et les transactions financières de son principal propriétaire — Sans peur, alias “SWATVÉRIFIÉ.” Nous en apprendrons plus sur Fearlless dans la deuxième partie de cette histoire. Restez à l'écoute.

>>Plus