Les Hameçonneurs Usurpent USPS, 12 Autres Services Postaux Nationaux

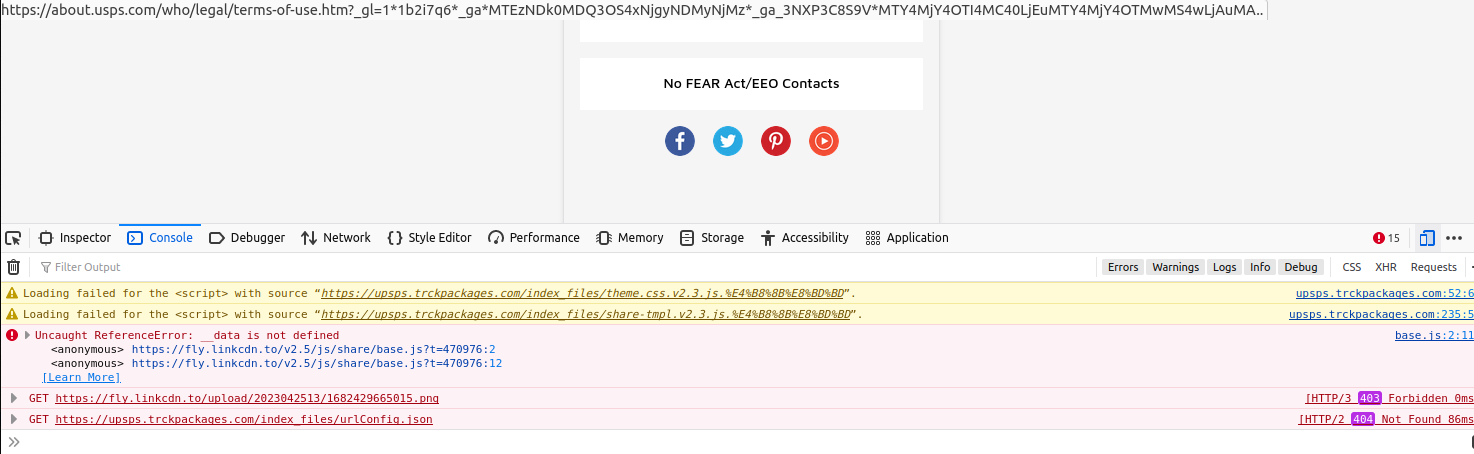

La fausse page de phishing USPS.

Ces dernières semaines ont vu une augmentation considérable du nombre d'escroqueries par hameçonnage ciblant Service Postal des États-Unis Clients (USPS). Voici un aperçu d'une vaste opération de phishing par SMS qui tente de voler des données personnelles et financières en usurpant l'USPS, ainsi que les services postaux dans au moins une douzaine d'autres pays.

KrebsOnSecurity a récemment entendu un lecteur qui a reçu un SMS censé avoir été envoyé par l'USPS, disant qu'il y avait un problème avec un colis destiné à l'adresse du lecteur. Cliquer sur le lien dans le message texte vous amène au domaine USPS.informé[.] avec.

La page de destination générée par le lien de phishing inclut le logo USPS et indique “Votre colis est en attente pour une adresse de destinataire non valide. Remplissez les informations d'adresse correctes par le lien."En dessous de ce message se trouve un bouton" Cliquez sur Mettre à jour " qui amène le visiteur à une page qui demande plus d'informations.

Les boutons restants sur la page de phishing sont tous liés au réel USPS.com site web. Après avoir collecté vos informations d'adresse, le faux site USPS demande des données personnelles et financières supplémentaires.

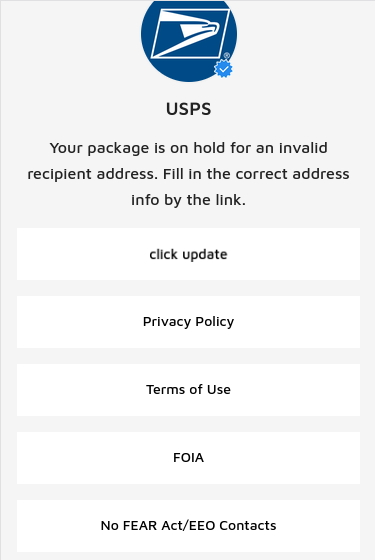

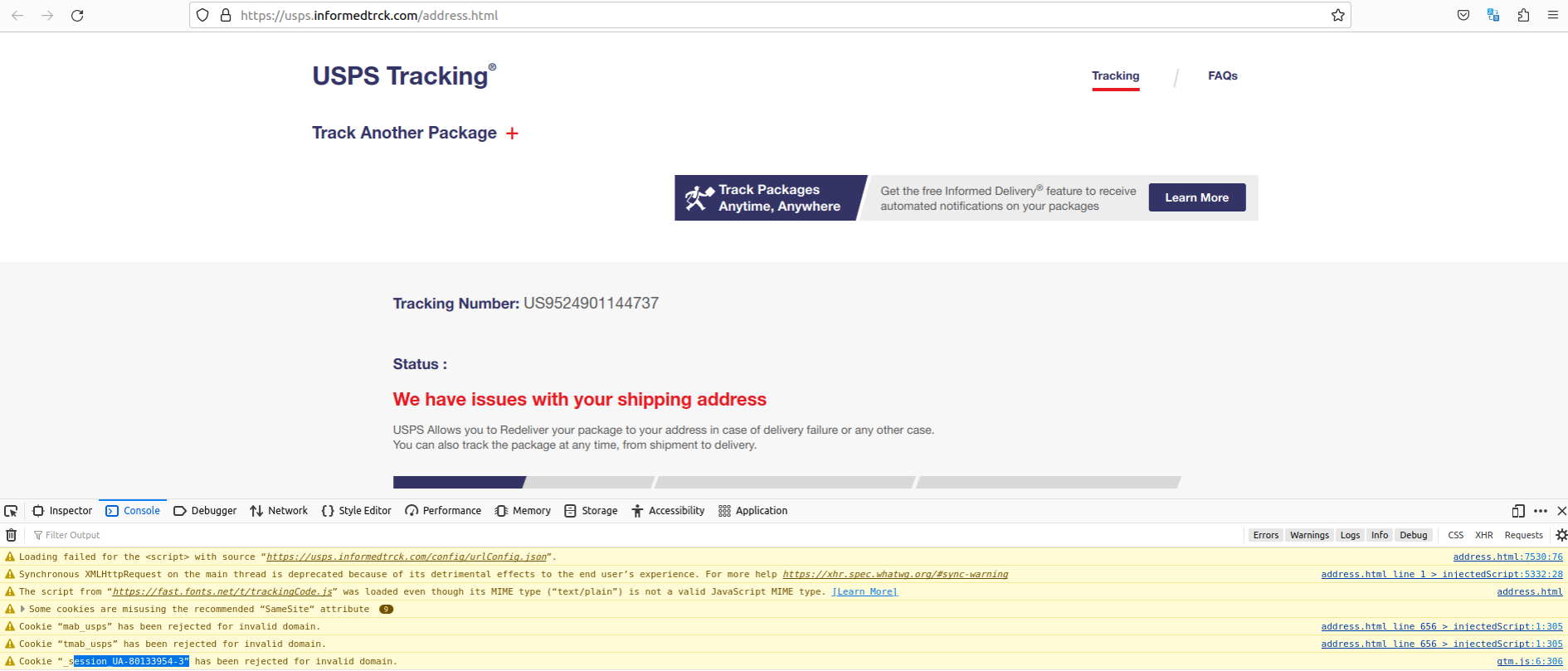

Ce domaine de phishing a été récemment enregistré et ses enregistrements de propriété WHOIS sont pratiquement inexistants. Cependant, nous pouvons trouver des indices convaincants sur l'étendue de cette opération en chargeant la page de phishing dans les Outils de développement, un ensemble de fonctionnalités de débogage intégrées à Firefox, Chrome et Safari qui permettent d'inspecter de près le code et les opérations d'une page Web.

Consultez la partie inférieure de la capture d'écran ci-dessous, et vous remarquerez que ce site de phishing ne parvient pas à charger certaines ressources externes, y compris une image à partir d'un lien appelé voler. lien cdn[.] à.

Une recherche sur ce domaine à la toujours utile URLscan.io montre que voler. lien cdn[.] à est lié à une multitude de domaines de phishing sur le thème de l'USPS. Voici quelques-uns de ces domaines (liens défendus pour éviter les clics accidentels):

USPS.receivepost[.] avec

USPS.informé[.] avec

USPS.trckspost[.] avec

postreceive[.] avec

USPS.paquets de trck[.] avec

USPS.infortrck[.] avec

USPS.quicktpos[.] avec

USPS.postreceive].] avec

USPS.revepost[.] avec

traqueoups.infortrck[.] avec

USPS.receivepost[.] avec

USPS.trckmybusi[.] avec

postreceive[.] avec

tackingpos[.] avec

USPS.timbre de signature[.] avec

états-Unis-usps[.] boutique

USPS.infortrck[.] avec

unlistedstampreceive[.] avec

USPS.étamprécevoir[.] avec

USPS.stammppos[.] avec

USPS.timbres[.] avec

USPS.trckmypost[.] avec

USPS.trckintern[.] avec

USPS.tackingpos[.] avec

USPS.postinformé[.] avec

Comme nous pouvons le voir dans la capture d'écran ci-dessous, la console des outils de développement pour informedtrck[.] com se plaint que le site est incapable de charger un Analyse Google code — UA-80133954-3 - qui a apparemment été rejeté pour pointer vers un domaine invalide.

Remarquez le code Google Analytics mis en évidence exposé par un élément Javascript défectueux sur le site Web de phishing. Cliquez pour agrandir. Ce code appartient en fait à l'USPS.

Le domaine valide pour ce code Google Analytics est le domaine officiel usps.com site web. Selon dnslytics.com, ce même code d'analyse est apparu sur au moins six autres pages de phishing USPS presque identiques datant de presque autant d'années, notamment en ligneuspsexpress[.] avec, qui DomainTools.com says a été enregistré en septembre 2018 auprès d'une personne au Nigéria.

Un domaine différent avec le même code Google Analytics qui a été enregistré en 2021 est péraltansépède[.] avec, qui archive.org spectacles exécutait un ensemble similaire de pages de phishing ciblant les utilisateurs d'USPS. DomainTools.com indique que le nom de ce site Web a été enregistré par hameçonneurs basés en Indonésie.

DomainTools indique que le domaine de phishing USPS mentionné ci-dessus stammppos[.] avec a été enregistré en 2022 via Singapour Alibaba.com, mais la ville et l'État inscrits répertoriés pour ce domaine indiquent " Georgia, AL”, ce qui n'est pas un emplacement réel.

Hélas, en effectuant une recherche de domaines enregistrés via Alibaba auprès de toute personne prétendant résider en Géorgie, AL révèle près de 300 domaines de phishing postal récents se terminant par “.haut."Ces domaines sont soit des domaines administratifs masqués par une page de connexion protégée par mot de passe, soit le sont .principaux domaines clients de phishing de l'USPS ainsi que des services postaux desservant d'autres pays.

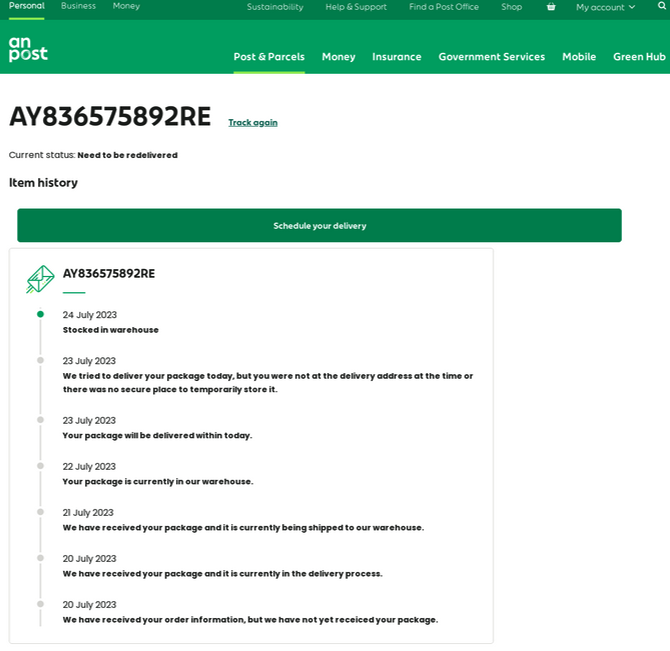

Ces autres nations comprennent les Poste Australienne, Un Poste (Irlande), Correos.es (Espagne), le Poste du Costa Rica, le Poste Chilienne, le Service Postal Mexicain, Poste Italienne (Italie), Poste (Pays-Bas), Mot de poste (Danemark, Norvège et Suède), et Postes (Finlande). Une liste complète de ces domaines est disponible ici (PDF en anglais).

Une page de phishing ciblant An Post, le fournisseur public de services postaux en Irlande.

Les domaines Georgia, AL chez Alibaba englobent également plusieurs sites usurpateurs prétendant percevoir les frais de péage routier et les amendes impayés des gouvernements de Australie, Nouvelle-Zélande et Singapour.

Pendant ce temps, des chercheurs de DomainTools ont récemment publié un rapport sur une campagne de phishing par SMS apparemment sans rapport mais tout aussi tentaculaire ciblant les clients USPS qui semble être l'œuvre de cybercriminels basés en Iran.

Les hameçonneurs ont tendance à lancer un large réseau et usurpent souvent des entités largement utilisées par la population locale, et peu de marques auront une portée plus domestique que les services de courrier domestique. En juin, le Service de Colis Uni (UPS) a révélé que les fraudeurs étaient utilisation abusive d'un outil de suivi des envois en ligne au Canada pour envoyer des messages de phishing SMS très ciblés qui usurpaient UPS et d'autres marques.

Alors que la saison des achats des Fêtes approche à grands pas, c'est le moment idéal pour rappeler à votre famille et à vos amis les meilleurs conseils pour éviter les escroqueries par hameçonnage: évitez de cliquer sur des liens ou des pièces jointes qui arrivent sans autorisation dans les courriels, SMS et autres supports. La plupart des escroqueries par hameçonnage invoquent un élément temporel qui vous avertit des conséquences négatives si vous ne répondez pas ou n'agissez pas rapidement.

Si vous n'êtes pas sûr que le message soit légitime, respirez profondément et visitez le site ou le service en question manuellement-idéalement, en utilisant un signet de navigateur afin d'éviter sites potentiels de typosquattage.

>>Plus