Ne Laissez Pas Les Liens De Zoom Zombie Vous Entraîner Vers Le Bas

De nombreuses organisations-y compris de nombreuses entreprises Fortune 500-ont des liens Web exposés qui permettent à quiconque d'initier un Zoom Avant réunion par vidéoconférence en tant qu'employé valide. Ces liens Zoom spécifiques à l'entreprise, qui incluent un numéro d'identification d'utilisateur permanent et un code d'accès intégré, peuvent fonctionner indéfiniment et exposer les employés, clients ou partenaires d'une organisation à des attaques de phishing et autres attaques d'ingénierie sociale.

Image: @ Pressmaster sur Shutterstock.

En cause est le Identifiant de réunion personnel Zoom (PMI), qui est un numéro d'identification permanent lié à votre compte Zoom et qui sert de salle de réunion personnelle disponible 24 heures sur 24. La partie PMI fait partie de chaque nouvelle URL de réunion créée par ce compte, telle que:

zoom.us/j/5551112222

Zoom a la possibilité d'inclure un mot de passe crypté dans un lien d'invitation à une réunion, ce qui simplifie le processus pour les participants en éliminant la nécessité de saisir manuellement le mot de passe. En suivant l'exemple précédent, un tel lien pourrait ressembler à ceci:

zoom.us/j/5551112222/pwd=jdjsklskldklsdksdklsdkll

Utiliser votre PMI pour organiser de nouvelles réunions est pratique, mais bien sûr, la commodité se fait souvent au détriment de la sécurité. Étant donné que le PMI reste le même pour toutes les réunions, toute personne disposant de votre lien PMI peut rejoindre une réunion en cours, sauf si vous avez verrouillé la réunion ou activé la fonction de salle d'attente de Zoom.

L'inclusion d'un mot de passe crypté dans le lien Zoom facilite certainement la participation des participants, mais cela pourrait ouvrir vos réunions à des intrus indésirables si elles ne sont pas gérées de manière responsable. Surtout si ce lien Zoom est indexé d'une manière ou d'une autre par Google ou un autre moteur de recherche, ce qui se trouve être le cas pour des milliers d'organisations.

Armé de l'un de ces liens, un attaquant peut inviter d'autres personnes en utilisant l'identité de l'employé autorisé. Et de nombreuses entreprises utilisant Zoom ont facilité la recherche de liens de réunion récemment créés qui incluent des codes d'accès cryptés, car elles ont des sous-domaines dédiés à Zoom.us.

En utilisant la même méthode, KrebsOnSecurity a également trouvé des liens de réunion Zoom fonctionnels pour la Ligue nationale de football (NFL), Warner Bros et Uber. Et c'était à partir de quelques minutes de recherche. Et pour illustrer la persistance de certains de ces liens Zoom, Archive.org dit que plusieurs des liens ont été créés pour la première fois en 2020 et 2021.

KrebsOnSecurity a reçu un conseil sur les expositions au zoom de Jean-Pierre Akiri, chercheur et ingénieur en sécurité chez Reddit. En avril 2023, ce site présentait des recherches d'Akiri montrant que de nombreux sites Web publics Salesforce divulguaient des données privées, y compris les banques et les organisations de santé (Akiri a déclaré que Salesforce avait également ces liens de réunion Zoom ouverts avant de les en informer).

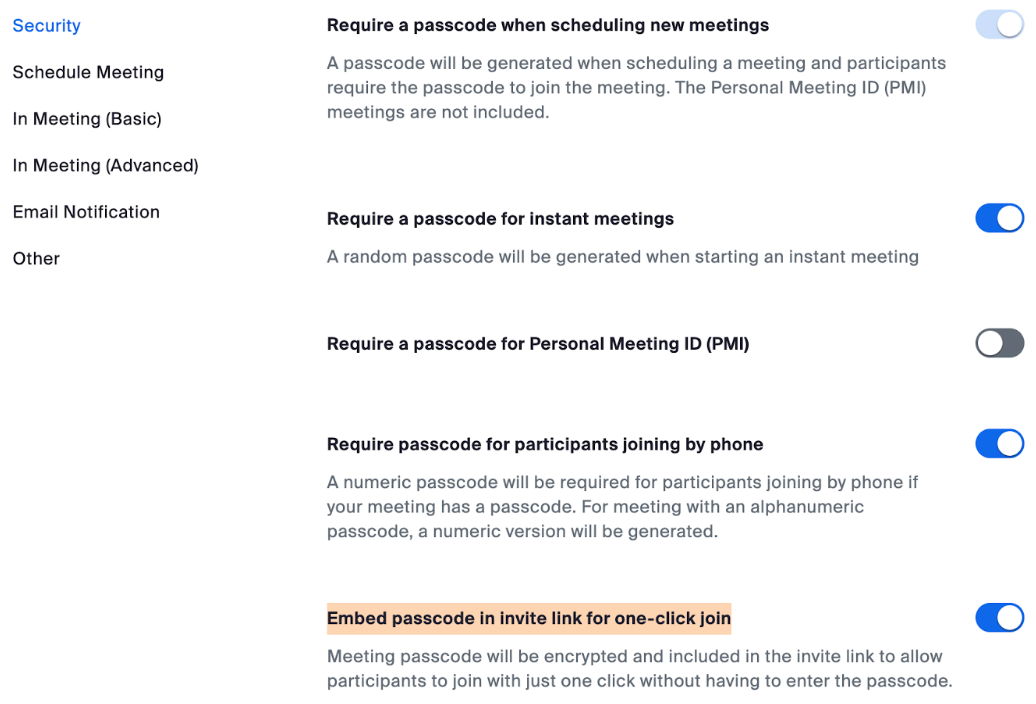

Les liens Zoom qui exposaient les salles de réunion de travail avaient tous activé l'option en surbrillance.

Charan a déclaré que l'utilisation abusive des liens PMI, en particulier ceux avec des codes d'accès intégrés, peut donner aux personnes non autorisées l'accès aux réunions.

“Ces liens en un clic, qui ne sont soumis à aucune exigence d'expiration ou de mot de passe, peuvent être exploités par des attaquants pour usurper l'identité”, a déclaré Charan. "Les attaquants exploitant ces vulnérabilités peuvent se faire passer pour des entreprises, initiant des réunions sans le savoir avec les utilisateurs. Ils peuvent contacter d'autres employés ou clients tout en se faisant passer pour l'entreprise, en obtenant un accès non autorisé à des informations confidentielles, potentiellement à des fins financières, de recrutement ou de campagnes publicitaires frauduleuses.”

Akiri a déclaré qu'il avait créé un programme simple pour explorer le Web pour les liens de réunion Zoom fonctionnels de différentes organisations, et jusqu'à présent, il a identifié des milliers d'organisations avec ces liens Zoom zombies parfaitement fonctionnels.

Selon Akiri, voici plusieurs conseils pour utiliser les liens Zoom de manière plus sûre:

N'utilisez pas d'Identifiant de réunion Personnel ou de réunions publiques: Votre identifiant de réunion personnel (PMI) est la réunion par défaut qui se lance lorsque vous démarrez une réunion ad hoc. Votre PMI ne change pas à moins que vous ne le changiez vous-même, ce qui le rend très utile si les gens ont besoin d'un moyen de vous joindre. Mais pour les réunions publiques, vous devez toujours planifier de nouvelles réunions avec des identifiants de réunion générés aléatoirement. De cette façon, seuls les participants invités sauront comment rejoindre votre réunion. Vous pouvez également désactiver votre PMI lorsque vous démarrez une réunion instantanée dans les paramètres de votre profil.

Exiger un mot de passe pour rejoindre: Vous pouvez aller encore plus loin dans la sécurité des réunions en exigeant un code d'accès pour rejoindre vos réunions. Cette fonctionnalité peut être appliquée à la fois à votre identifiant de réunion personnel, afin que seules les personnes disposant du code d'accès puissent vous joindre, et aux réunions nouvellement programmées. Pour découvrir toutes les façons d'ajouter un mot de passe pour vos réunions, consultez cet article de support.

Autoriser uniquement les Utilisateurs Enregistrés ou Vérifiés par Domaine: Zoom peut également vous donner la tranquillité d'esprit en vous permettant de savoir exactement qui assistera à votre réunion. Lorsque vous planifiez une réunion, vous pouvez exiger que les participants s'inscrivent avec leur e-mail, leur nom et leurs questions personnalisées. Vous pouvez même personnaliser votre page d'inscription avec une bannière et un logo. Par défaut, Zoom restreint également les participants à ceux qui sont connectés à Zoom, et vous pouvez même le restreindre aux utilisateurs de Zoom dont l'adresse e-mail utilise un certain domaine.

>>Plus